L'étau se resserre entre WannaCry et le groupe de cyberpirates de Corée du Nord Lazarus. Des liens possibles avaient déjà été envisagés il y a une quinzaine de jours, ils semblent aujourd'hui confirmés. C'est en tout cas l'avis de Symantec qui a publié à ce sujet une analyse montrant les liens étroits entre ce groupe de pirates et le ransomware qui s'est diffusé au niveau mondial. « Les outils et l'infrastructure utilisés dans les attaques du ransomware WannaCry ont des liens forts avec Lazarus, le groupe responsable des attaques destructives sur Sony Pictures et le vol de 81 millions de dollars de la banque centrale du Bangladesh », a indiqué Symantec. « En dépit des liens avec Lazarus, les attaques WannaCry ne portent pas la marque d'une campagne menée par un Etat-nation mais sont plus typiques d'une campagne de cybercrime », a précisé l'éditeur.

La première preuve de l'existence de WannaCry remonte au 10 février 2017. Une seule organisation avait été compromise et en moins de deux minutes, plus de 100 ordinateurs avaient été infectés. « Les attaquants ont laissé derrière eux plusieurs outils sur le réseau laissant des preuves substantielles sur la façon dont WannaCry s'est répandu », explique Symantec. On trouve une variante de Mimikatz (Hacktool.Mimikatz), un outil de vol de mots de passe, ou encore hptasks.exe, utilisé pour copier et exécuter WannaCry sur un autre réseau d'ordinateurs en utilisant les mots subtilisés avec mks.exe. Le 27 mars, deux backdoors ont été déployées : Trojan.Alphanc et Trojan.Bravonc. La première a été utilisée pour lâcher WannaCry sur au moins deux autres entreprises touchées. Elle partage une part de code significative avec Backdoor.Duuzer appartenant à la famille des outils d'effacement utilisée lors des attaques contre Sony. Quant à la deuxième, Trojan.Bravonc, elle a permis de connecter un serveur de contrôle et de commande à l'adresse IP 87.101.243.252, la même que celle utilisée par un sample de Destover, un outil du groupe de pirates Lazarus.

Un code unique partagé par d'autres logiciels malveillants nord-coréens

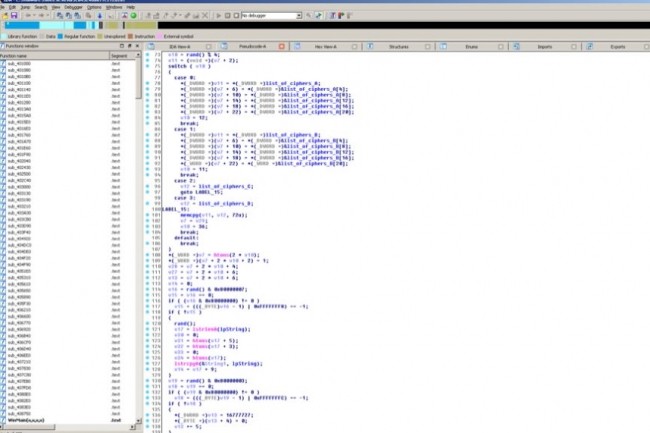

« «Il existe un certain nombre de croisements observés dans les serveurs C&C utilisés dans les campagnes WannaCry et par d'autres outils Lazarus connus. Par exemple, lors des attaques contre Sony, une famille de logiciels malveillants appelée Backdoor.Destover a été déployée. Les variantes ultérieures de Backdoor.Deshover ont été utilisées pour l'adresse IP 87.101.243.252 pour la commande et le contrôle. L'exemple de Trojan.Bravonc a révélé que WannaCry se connecte également à cette adresse IP », explique Symantec. Même constat concernant les hashs. « Le premier hash, 9c7c7149387a1c79679a87dd1ba755bc, est une variante de Ransom.WannaCry et ac21c8ad899727137c4b94458d7aa8d8 de Backdoor.Contopee, une porte dérobée utilisée dans les attaques contre plusieurs banques. Le code partagé fait partie d'une implémentation SSL personnalisée, en utilisant une suite de chiffrement identique. Il pourrait être décrit comme faux SSL. Chaque chiffre spécifie une option pour l'échange de clés, l'authentification, le chiffrement en vrac, le MAC. L'échantillon de Contopee et l'échantillon de WannaCry ont des parties de code presque identiques qui font référence à la même suite de chiffrage. Dans les deux échantillons, cette suite a les mêmes 75 chiffres différents à choisir, par opposition à OpenSSL où il y en a plus de 300.

Symantec n'est pas le seul éditeur à relier Lazarus à WannaCry. « FireEye a trouvé que le malware de WannaCry partage un code unique avec des logiciels malveillants WHITEOUT que nous avons précédemment attribués à des acteurs suspects en Corée du Nord. Alors que nous n'avons pas vérifié l'observation par d'autres experts des outils RPDC connus, utilisés pour supprimer les premières versions de WannaCry, nous n'avons pas observé d'autres groupes utiliser le code présent à la fois dans WannaCry et WHITEOUT et nous ne croyons pas qu'il soit disponible en open source. Cela indique une connexion entre les deux », a indiqué l'analyste Ben Read de FireEye. « Notre analyse a révélé que ce code unique était partagé par d'autres logiciels malveillants nord-coréens, y compris NESTEGG et MACTRUCK. De manière significative, alors que ce code est présent dans le logiciel malveillant MACTRUCK, il n'est pas utilisé. Le code partagé signifie probablement que, au minimum, les opérateurs de WannaCry partagent des ressources de développement de logiciels avec des opérateurs d'espionnage nord-coréens. »

Merci pour le chinois. Pauvre de nous non informaticien...lol Mais au final nous retiendrons que WannaCry vient de la corée du nord...Ouf

Signaler un abus