Un groupe APT connu dans le secteur de la sécurité sous le nom de Winter Vivern a exploité une vulnérabilité dans le logiciel de collaboration Zimbra pour accéder aux boîtes mail d'agences gouvernementales dans plusieurs pays européens. Bien qu'aucun lien clair n'ait été établi entre Winter Vivern et le gouvernement d'un pays en particulier, les chercheurs en sécurité ont noté que ses activités sont étroitement liées aux intérêts de la Russie et de la Biélorussie. Le groupe, également repéré sous le nom de TA473 ou UAC-0114, opère depuis au moins 2021 et des victimes ont été identifiées en Lituanie, en Inde, au Vatican et en Slovaquie. Selon un rapport publié au début du mois par la société de cybersécurité SentinelLabs, les cibles les plus récentes comprennent des agences gouvernementales polonaises, le ministère ukrainien des affaires étrangères, le ministère italien des affaires étrangères, des personnes au sein du gouvernement indien et des sociétés de télécommunications qui soutiennent l'Ukraine dans la guerre en cours.

Dans un rapport publié ce 30 mars, la société de cybersécurité Proofpoint a observé, à la fin de l'année dernière, des campagnes de Winter Vivern visant des élus américains et leurs collaborateurs. Le modus operandi général du groupe consiste à envoyer des courriels d'hameçonnage qui se font passer pour des membres de l'organisation de la victime ou d'organisations homologues impliquées dans la politique mondiale. Ces courriels usurpés sont parfois envoyés à partir de messageries associées à des domaines qui hébergent des sites web WordPress vulnérables et qui ont été compromis. Les messages contiennent généralement un lien vers ce qui semble être une ressource sur le site web de l'organisation cible, mais qui mène en fait à une charge utile hébergée sur un domaine contrôlé par l'attaquant ou à une page de captation d'informations d'identification.

Du cross-site scripting au cross-site request forgery et au détournement de compte

Cette technique a été récemment améliorée grâce à un exploit pour une vulnérabilité connue de type cross-site scripting (XSS) dans Zimbra, une plateforme open source de collaboration professionnelle et de messagerie électronique qui peut être déployée dans le cloud ou sur site. Selon le site web de Zimbra, son logiciel de messagerie alimente des centaines de millions de boîtes mail dans 140 pays et est utilisé par « des gouvernements, des fournisseurs de services, des établissements d'enseignement et des petites et moyennes entreprises ». L'exploit observé par Proofpoint dans les campagnes TA473 du début de l'année et du mois dernier ciblait CVE-2022-27926, une vulnérabilité XSS réfléchie de gravité moyenne que Zimbra a corrigée dans la version 9.0.0 Patch 24, il y a un an. Il est intéressant de noter que cette vulnérabilité ne figure pas sur la page des avis de sécurité de Zimbra, mais qu'elle apparaît dans les notes de version de Zimbra 9.0.0 P24 aux côtés de failles encore plus sérieuses, y compris des failles critiques et des failles à haut risque.

On pourrait dire que les organisations qui ont des déploiements Zimbra qui n'ont pas été mis à jour depuis un an ont des pratiques de sécurité douteuses, ainsi que beaucoup d'autres vulnérabilités à craindre. Depuis, Zimbra a corrigé au moins trois autres failles XSS, notamment dans son composant webmail, un contournement de l'authentification des courriels, une faille de falsification des requêtes côté serveur, des problèmes de validation de l'authentification à deux facteurs (2FA) et l'exécution de code à distance dans la fonctionnalité de téléchargement de fichiers. Cependant, les récentes attaques TA473 montrent que même une faille XSS au risque moyen peut être utilisée à bon escient par les attaquants. Ils créent des URL via les vulnérabilités XSS, auxquelles est ajouté un code qui, s'il est ouvert par un utilisateur, exécutera ce malware à l'intérieur de son navigateur dans le contexte de ce site web. En d'autres termes, c'est comme si ce code avait été transmis au navigateur de l'utilisateur par le site web lui-même.

Des agences gouvernementales dans le viseur

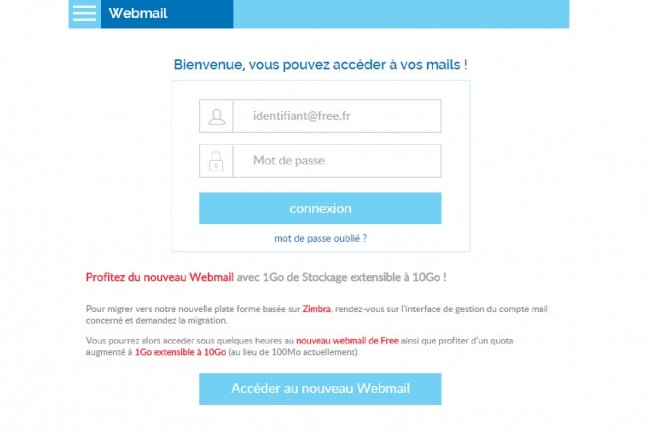

Dans ce cas, les attaquants ont d'abord identifié des agences gouvernementales utilisant des installations Zimbra et des webmail vulnérables. Ils ont ensuite conçu des courriels de phishing contenant des URL qui exploiteraient la faille XSS et exécuteraient un code JavaScript codé inclus dans l'URL. Une fois exécuté par le navigateur, cet extrait de JavaScript va chercher une charge utile JavaScript plus importante sur un serveur contrôlé par l'attaquant et l'exécute dans le contexte du site web. La charge utile JavaScript plus importante utilise plusieurs couches de codage et est destinée à exécuter ce que l'on appelle une attaque par falsification de demande intersite (CSRF). Il s'agit d'une attaque dans laquelle la session authentifiée que le navigateur de l'utilisateur a avec un certain site web est détournée lorsqu'il visite un autre site web malveillant, ce qui oblige le navigateur à exécuter des requêtes sur le site web cible à l'insu de l'utilisateur, en s'appuyant sur sa session active.

La charge utile est une variante du code JavaScript légitime qui existe sur le portail avec toutes les personnalisations de la cible et les URL spécifiques, dans lesquelles Winter Vivern a injecté des routines et une logique spécifiques. Cela témoigne d'un effort soutenu pour étudier le portail webmail de chaque cible et faire de la rétro-ingénierie sur son code JavaScript. Les fonctions malveillantes ajoutées au payload sont destinées à voler le nom d'utilisateur, le mot de passe et le jeton CSRF actif de l'utilisateur dans un cookie, et à les envoyer à un serveur contrôlé par l'attaquant. Les sites web utilisent des jetons CSRF qui doivent accompagner les requêtes du navigateur pour empêcher les attaques CSRF, mais comme les attaquants dans ce cas ont la capacité d'exécuter du code dans le contexte du site web grâce à la faille XSS, ils peuvent simplement lire ce jeton.

L’importance de maintenir à jour les portails de messagerie

Une fois les identifiants de connexion et le token volés, le script tente de se connecter au portail de messagerie à l'aide d'URI codées en dur et personnalisées pour le domaine ciblé et, si l'authentification échoue, il a la capacité d'afficher un message d'erreur aux utilisateurs et de leur demander de s'authentifier à nouveau. « Dans certains cas, les chercheurs ont observé que TA473 ciblait spécifiquement les tockens de demande de webmail RoundCube », a déclaré Proofpoint. « Cette attention particulière portée au portail webmail utilisé par les entités gouvernementales européennes ciblées indique le niveau de reconnaissance que TA473 effectue avant d'envoyer des courriels de phishing aux organisations ».

Les chercheurs ont noté certaines similitudes entre ces exploits pour CVE-2022-27926 et des exploits antérieurs pour une vulnérabilité XSS Zimbra plus ancienne appelée CVE-2021-35207, en ce sens qu'ils impliquent tous deux l'ajout de JavaScript exécutable au paramètre loginErrorCode d'une URL de connexion au webmail. Cela montre qu'il est très important de maintenir les déploiements de Zimbra à jour, car les portails webmail sont une cible attrayante pour les groupes APT. « Il est fortement recommandé de restreindre les ressources des portails de messagerie Web accessibles au public sur l'Internet afin d'empêcher des groupes comme TA473 de reconnaître et d'élaborer des scripts personnalisés capables de voler des informations d'identification et de se connecter à des comptes de messagerie Web d'utilisateurs », ont déclaré les chercheurs de Proofpoint. « Bien que TA473 ne soit pas en tête du peloton en termes de sophistication parmi les menaces APT ciblant le paysage cybernétique européen, il fait preuve de concentration, de persistance et d'un processus reproductible pour compromettre des cibles géopolitiquement exposées ».

Commentaire