En peu de temps, la science et la technologie qui sous-tendent la gestion des vulnérabilités ont beaucoup évolué. Quand elles ont émergé, les entreprises de gestion des vulnérabilités proposaient des solutions proches de celles des éditeurs d'antivirus, en ce sens qu'elles essayaient de faire en sorte que leurs scanners découvrent le plus grand nombre possible de menaces potentielles. Elles se vantaient même d'être capables de détecter plus de vulnérabilités se cachant dans les bancs d'essai que leurs concurrents. Le problème avec cette logique c’est que, contrairement aux virus et aux autres types de logiciels malveillants, les vulnérabilités ne représentent qu'un problème potentiel. Pour qu'une vulnérabilité soit vraiment dangereuse, elle doit être accessible à un attaquant et relativement facile à exploiter. Ainsi, une vulnérabilité reposant sur une ressource interne ne représente pas vraiment une menace potentielle, pas plus qu'une vulnérabilité qui nécessite des composants supplémentaires comme un accès sécurisé à d'autres services de réseau.

Il est donc important de savoir ce qui est vraiment dangereux afin de pouvoir planifier les mesures à prendre sur le moment et celles à reporter à plus tard, voire à ignorer. Il est également utile de classer les vulnérabilités en fonction de leur impact potentiel au cas où elles seraient exploitées. Il y a une différence entre l'effacement total d'une base de données et le blocage d'un seul utilisateur d’où l’intérêt d’évaluer la gravité potentielle de l'exploitation d’une vulnérabilité et la valeur des ressources affectées. Certes, il est n’est jamais plaisant de voir que son site web public a été compromis, mais le vol de données confidentielles est beaucoup plus dommageable. Les meilleurs programmes de gestion des vulnérabilités devraient tenir compte du contexte dans leurs scans. Certains logiciels proposent même des corrections automatiques, des formations ou une assistance préventive grâce à l'intelligence artificielle (IA).

Il est également important de comprendre les normes de conformité, les obligations règlementaires et les meilleures pratiques qui s'appliquent à l’entreprise qui effectue l'analyse. Compte tenu des milliers de vulnérabilités potentielles cachées dans tout réseau d'entreprise, c'est la seule façon de pouvoir hiérarchiser de manière fiable les correctifs à apporter.

Les cinq produits suivants excellent dans un aspect au moins de la gestion des vulnérabilités.

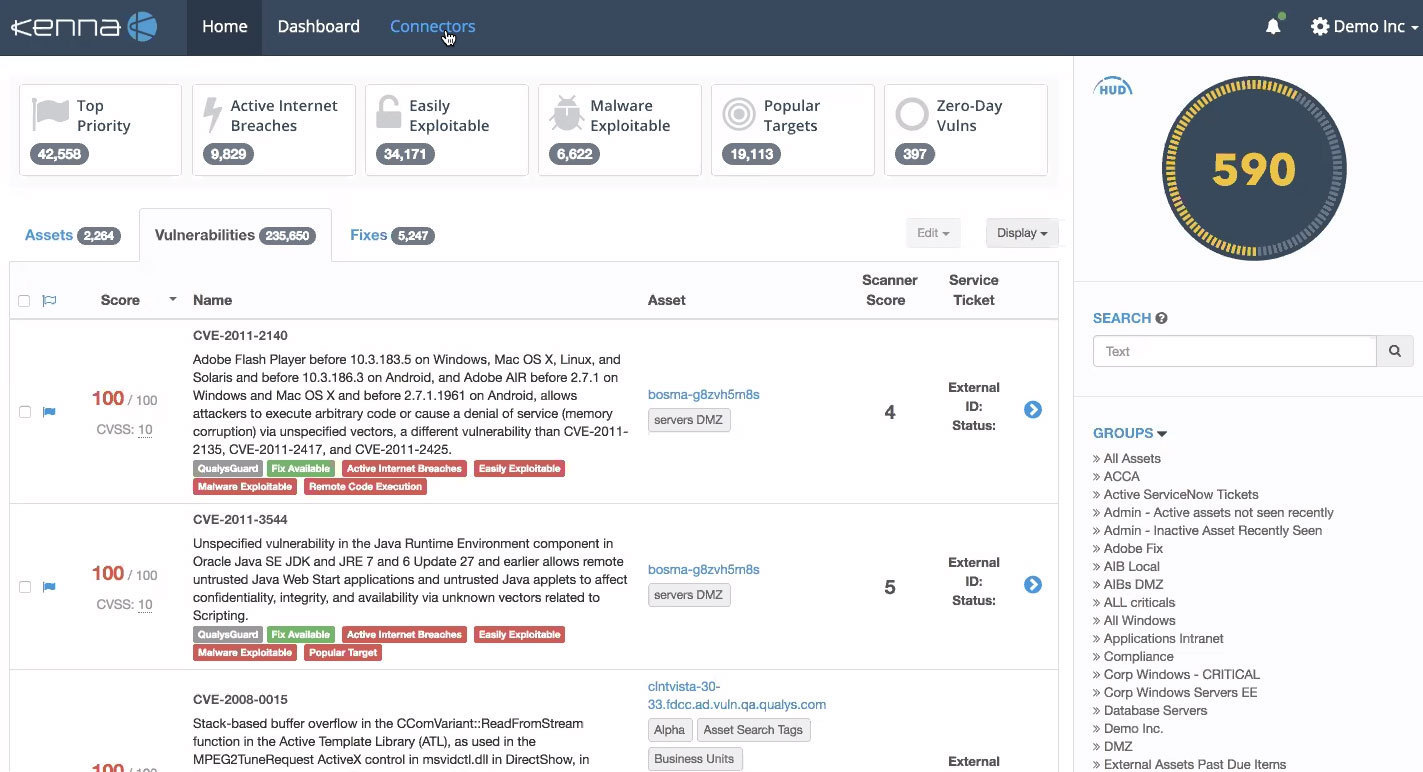

Kenna Security Vulnerability Management

La plateforme de gestion des vulnérabilités Kenna Security Vulnerability Management a été l'une des premières à intégrer il y a plusieurs années, dans la gestion des vulnérabilités, des données en temps réel sur les menaces. Depuis, la plateforme s'est développée pour inclure davantage de flux de menaces, et en particulier un flux que l'entreprise gère spécifiquement en fonction des réseaux de ses clients. Celle-ci a également pris en charge un plus grand nombre de scanners de vulnérabilité et fonctionne aujourd'hui avec pratiquement tous les acteurs du marché. Kenna ne procède elle-même à aucun scan, mais fournit des programmes de connexion qui lui permettent d'ingérer des données provenant de presque tous les scanners de vulnérabilité, y compris ceux de Tripwire, Qualys, McAfee et CheckMarx. La plateforme proprement dite est déployée en tant que service : les clients se connectent à un portail dans le cloud pour vérifier leurs informations et donner à Kenna la permission de s'informer sur le réseau qu'elle protège.

Le principe de Kenna est de collecter les nombreuses alertes de vulnérabilité envoyées par les scanners, puis de les comparer en temps réel avec les données relatives aux menaces. La plateforme peut relier une vulnérabilité découverte à une campagne de menace active qui l'exploite et donner la priorité à une solution rapide. Toutes les vulnérabilités exploitées dans le monde sont automatiquement classées par ordre de priorité, de sorte que les défenseurs peuvent résoudre les problèmes les plus dangereux avant que les attaquants ne les découvrent et ne les exploitent. Kenna explique bien pourquoi il y a des vulnérabilités dans un réseau protégé et donne des conseils sur la manière de les corriger. Elle peut classer les failles découvertes par ordre de priorité en fonction des actifs exposés et de la gravité du problème. II est très appréciable de pouvoir disposer de cette fonctionnalité, mais la hiérarchisation des vulnérabilités basée sur des campagnes de menaces actives est vraiment un atout de Kenna et fait que la plateforme est l'une des meilleures pour mettre en évidence les problèmes critiques qu’il faut absolument corriger en priorité.

Kenna tire bénéfice du traitement des données en temps réel

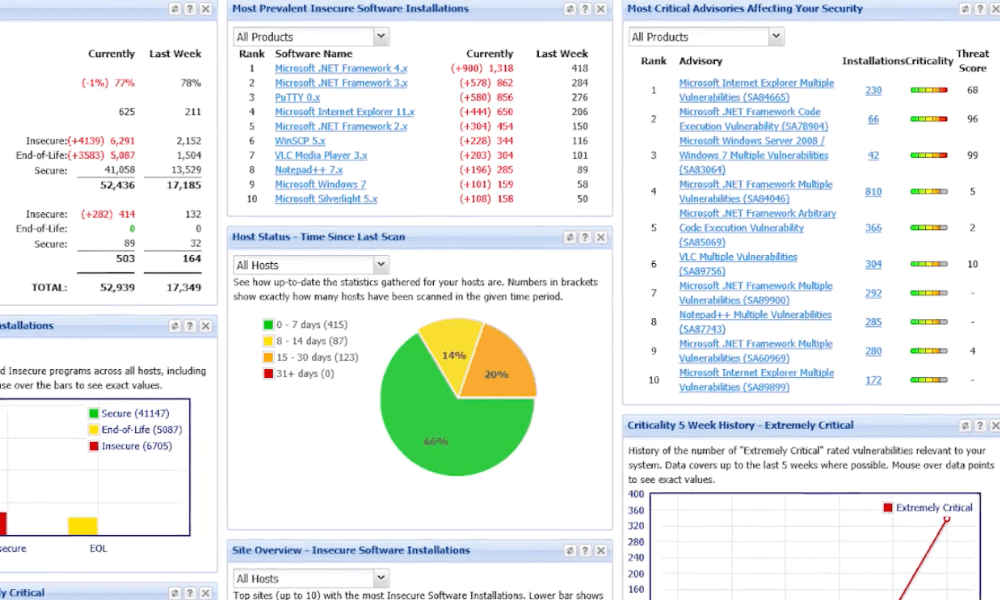

Flexera Vulnerability Manager

Alors que de nombreux gestionnaires de vulnérabilités sont focalisés sur les applications et le code développé en interne par l’entreprise elle-même, la plateforme Flexera se préoccupe davantage des logiciels tiers que presque toutes les entreprises utilisent dans leurs activités. Le plus souvent, la correction d'une vulnérabilité dans un logiciel acheté ou sous licence se fait par l'application d'un correctif. Pour une entreprise, cela peut devenir une tâche considérable, surtout si elle doit mettre hors ligne des milliers de systèmes ou de services critiques pour appliquer ce correctif. Il peut même arriver qu'en raison du fort niveau d'intégration des logiciels, la correction d'un problème puisse en provoquer plusieurs autres.

Le logiciel Flexera Software Vulnerability Management résout ce problème en créant un processus de gestion des correctifs sécurisé au niveau de toute l'entreprise. Il permet de détecter les vulnérabilités des logiciels tiers et de conseiller les administrateurs sur la gravité de la menace potentielle. Il n'y a peut-être pas grand-chose à gagner à déployer un correctif massif à des milliers d'utilisateurs pour corriger une vulnérabilité mineure, ou à corriger une fonctionnalité qui n'est pas installée ou utilisée par l’entreprise protégée. Flexera peut faciliter ce genre de prise de décisions en fonction du contexte et en déployant le correctif quand cela s'avère nécessaire. Le logiciel peut également être utilisé pour ancrer un système automatisé de gestion des correctifs en corrigeant les vulnérabilités, si nécessaire, de manière à ne pas perturber les opérations. Enfin, il peut générer des rapports personnalisés sur la gestion des vulnérabilités et des correctifs, et indiquer si l’entreprise se conforme aux cadres, aux règlementations et aux meilleures pratiques de manière appropriée.

Flexera est parfait pour automatiser les correctifs en fonction des vulnérabilités hiérarchisées.

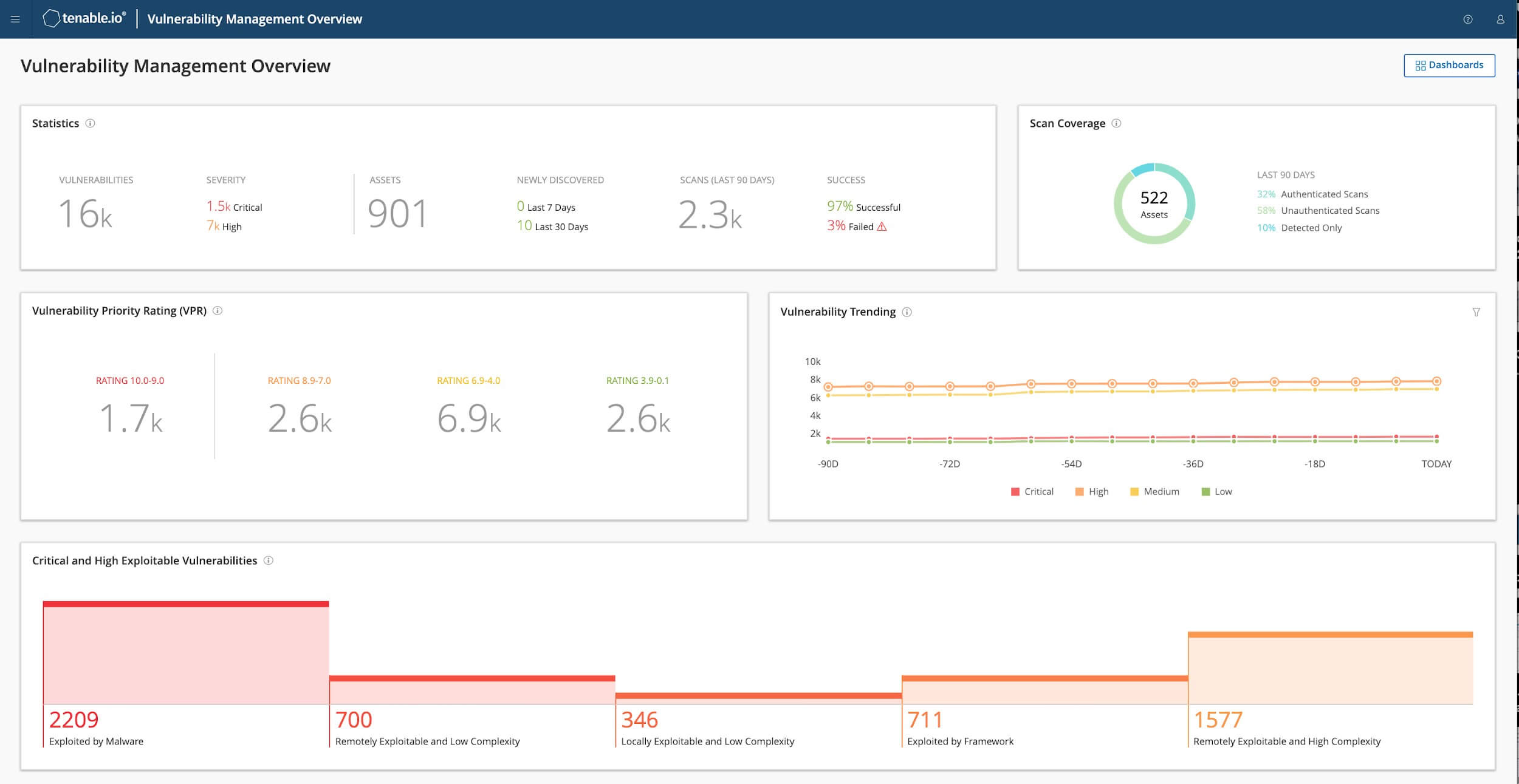

Tenable.io

Tenable est très utilisé dans l'industrie pour la création de tableaux de bord de sécurité dans tout type d’environnement. Et l’éditeur a porté cette même technologie de diagnostic à son programme de gestion des vulnérabilités Tenable.io. Étant donné que la plateforme est gérée dans le cloud, son empreinte au sein d'une entreprise protégée est minimale. Pour rechercher les vulnérabilités, Tenable.io combine des agents d'analyse actifs, des agents de surveillance passive et des connecteurs clouds. Ensuite, pour prévoir les corrections à apporter en premier lieu avant qu'un attaquant ne puisse les exploiter, elle soumet ces données à de l'apprentissage machine, de la science des données et de l'IA.

L'une des principales forces de Tenable.io c’est que la plateforme utilise à la fois le tableau de bord et ses rapports personnalisés pour montrer les vulnérabilités de manière compréhensible pour tous. Cela signifie qu’un développeur, un membre de l'équipe opérationnelle ou un membre de la sécurité informatique, peuvent facilement comprendre les alertes générées par Tenable.io. D'une certaine manière, la plateforme permet à chacun de gérer les vulnérabilités sans avoir besoin d’une formation ou d’une expertise spécialisée.

Les tableaux de bord de Tenable.io sont très appréciés

ZeroNorth

Il peut sembler étrange d’inclure ZeroNorth dans une liste de programmes de gestion des vulnérabilités, dans la mesure où la plateforme ne procède elle-même à aucun scan. Mais ZeroNorth a plutôt été conçue pour consolider d'autres scanners de vulnérabilité et combler leurs lacunes. Compte tenu du nombre colossal de vulnérabilités auquel sont confrontées la plupart des grandes entreprises, l’outil prouve rapidement son utilité. ZeroNorth est déployé sous forme de service, les utilisateurs se connectant à une plateforme web sécurisée pour surveiller leur environnement. CSO n’a eu aucune difficulté à connecter les différents scanners de son réseau de test à la plateforme ZeroNorth, et il a pu être opérationnel en un rien de temps. Bien sûr, pour commencer à collecter des données avec ZeroNorth, il faut avoir des scanners de vulnérabilité dans son environnement, mais l’outil peut traiter des données provenant de n'importe quelle partie du réseau, de l'environnement de développement à la production. Si vous n'avez pas de scanners, la plateforme permet d'ajouter facilement des scanners open-source ou commerciaux à votre environnement, lesquels sont ensuite automatiquement connectés à la plateforme.

La plateforme ZeroNorth effectue un gros travail de consolidation et d'analyse des données provenant des scanners. Á signaler une caractéristique intéressante : elle peut montrer comment les vulnérabilités sont liées, et même dépendantes les unes des autres. Par exemple, si un scan brut peut révéler 20 nouvelles vulnérabilités, la plupart du temps, il ne vous dira pas que 19 d'entre elles existent à cause de la première faille, ce que fera ZeroNorth. Ensuite, en corrigeant une seule vulnérabilité, l’outil en supprimera 20 autres de votre réseau. Dans le réseau de test de CSO, chaque vulnérabilité que ZeroNorth a recommandé de corriger, a permis d’en éliminer 14 autres en moyenne.

L’outil permet également de savoir qui a créé des ressources vulnérables et qui les gère. Il peut, bien sûr, communiquer toutes ses conclusions aux administrateurs et à sa console centrale, mais il peut aussi envoyer des alertes et des recommandations de correction aux propriétaires des applications. Ainsi, les personnes responsables d'une application vulnérable, et probablement les plus concernées par la correction des problèmes, peuvent immédiatement commencer à travailler sur un correctif. ZeroNorth permet aussi de surveiller les scanners de vulnérabilités eux-mêmes. Par exemple, l’outil vous indiquera si un scanner ne détecte pas une vulnérabilité critique alors que d'autres scanners sont en train de la découvrir. Vous pouvez ainsi savoir si votre investissement dans des scanners de vulnérabilité spécifiques est rentable. Au final, on peut dire que ZeroNorth est un outil très utile pour toute entreprise qui essaye d'endiguer le déluge d'alertes de prolifération des scanners ou d'améliorer la précision de ses scanners grâce à de nouvelles politiques ou de nouveaux outils.

ZeroNorth peut réduire le déluge d'alertes par les scans de vulnérabilités.

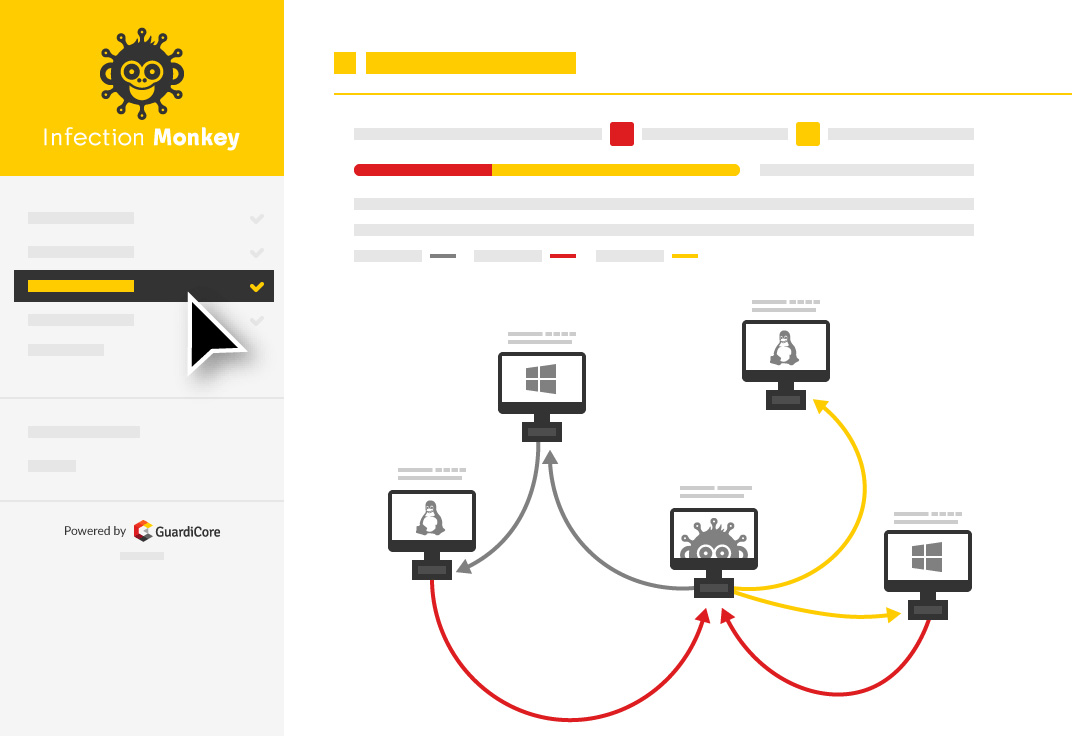

Infection Monkey

Le programme Infection Monkey de Guardicore peut sembler un autre choix étrange dans cette liste d’outils de gestion des vulnérabilités, mais le niveau de détail qu'il permet d’obtenir sur les failles de sécurité et les vulnérabilités justifie sa présence ici et son adoption par toute entreprise. De plus, il est gratuit, et son code source est modifiable, si bien que vous n'avez vraiment rien à perdre en l'essayant. Infection Monkey est un excellent outil, car il permet non seulement d'identifier les vulnérabilités, mais il montre aussi exactement comment un attaquant pourrait potentiellement les exploiter. Le programme permet de vérifier les failles de sécurité dans les environnements Windows, Linux, OpenStack, vSphere, Amazon Web Services, Azure, OpenStack et Google Cloud Platform. Comme le code source basé sur Python est également fourni, les utilisateurs peuvent le configurer pour qu'il fonctionne également dans n'importe quel environnement propriétaire ou unique.

Infection Monkey utilise de véritables attaques et des techniques constamment mises à jour et améliorées par Guardicore. En fait, il ne s'agit pas d'une simulation technique, mais bien d'une attaque contre un réseau. Sauf que l’outil n'a pas de charge utile malveillante. Si vos outils de sécurité existants peuvent arrêter Infection Monkey, c’est une bonne chose, car cela signifie que toute vulnérabilité se cachant derrière cette défense pourrait être considérée comme une faible priorité. Mais la vraie valeur d’Infection Monkey se manifeste quand il réussit à s'introduire, ce qui peut prendre de quelques minutes à plusieurs heures selon la complexité du réseau attaqué. Quand il trouve une faiblesse et qu’il l'exploite, le programme enregistre chaque étape du processus, y compris les vulnérabilités qu'il a exploitées et les défenses qui ont été contournées ou déjouées. Pour faire le tri entre des milliers de vulnérabilités, utilisez Infection Monkey pour savoir lesquelles sont exploitables par les attaquants. Commencez d’abord par les corriger, puis redéployez Infection Monkey pour vérifier si vos correctifs ont fait leur œuvre.

Infection Monkey a deux avantages: il est gratuit et se révèle très granulaire.

Une autre solution (française) utilisée dans ma boîte pour la gestion des vulnérabilités : www.hackuity.fr.

Signaler un abusPour centraliser et prioriser.