Flux RSS

Données personnelles

643 documents trouvés, affichage des résultats 51 à 60.

| < Les 10 documents précédents | Les 10 documents suivants > |

(06/01/2012 09:52:24)

Gaëtan Gorce nommé à la Cnil en remplacement d'Alex Türk

Gaëtan Gorce a derrière lui une carrière de haut fonctionnaire en tant qu'administrateur civil, ainsi qu'une expérience politique autant locale (maire de La Charité-sur-Loire) que nationale (député puis sénateur). Alex Türk était quant à lui professeur de droit public à l'université Lille II et est sénateur depuis 1992.

En tout, la Cnil compte trois sénateurs. Les deux autres sont le socialiste Claude Domeizel (membre depuis 2008) et le centriste Jean-Paul Amoudry (membre depuis février 2009, vice-président depuis le 6 octobre 2011).

Piratage de Stratfor par Anonymous : 160 000 mots de passe décodés

À l'Utah Valley University, 120 ordinateurs s'emploient actuellement à décoder les mots de passe cryptés, révélés à la suite du piratage de la société de sécurité Stratfor Global Intelligence au moment de Noël. Cette intrusion avait entrainé l'une des plus importantes violations de données de l'année 2011, les pirates, soupçonnés d'être affiliés à Anonymous, ayant publié les noms, adresses email, numéros de carte de crédit et mots de passe cryptés de toutes les personnes enregistrées auprès de Stratfor. Après le piratage, les chercheurs l'Utah ont mis en route un programme pour voir quels types de mots de passe avaient été utilisés par les personnes inscrites au think tank, dont le siège est situé à Austin, Texas, et si ceux étaient suffisamment compliqués pour déjouer les hackers les plus déterminés.

Le vol de données est important, compte tenu de la clientèle haut de gamme de Stratfor. Le think tank compte parmi ses membres beaucoup de gradés de l'armée américaine, des personnels des administrations, dont certains appartiennent au Département d'État américain, travaillent pour des banques internationales, dont Bank of America et JP Morgan Chase, ou pour des géants de la technologie comme IBM et Microsoft. Si les cybercriminels ont eu peu de temps pour profiter des données bancaires des affiliés, sans compter que certaines informations n'étaient sans doute plus à jour, les adresses e-mail et mots de passe cryptés sont beaucoup plus précieux sur le long terme pour les pays qui cherchent à infiltrer les administrations. « Les centaines de milliers d'adresses email rendues publiques permettent de cibler les titulaires de ces comptes avec un logiciel malveillant, » a déclaré Kevin Young, directeur informatique et professeur-adjoint qui enseigne la sécurité de l'information à l'Utah Valley University.

Une puissance de calcul modeste pour cet exercice

Selon l'enseignant-chercheur, la deuxième menace majeure résultant du piratage de Stratfor concerne les mots de passe. « Combien de mots de passe étaient assez simples et faciles à décoder, » a-t-il ajouté. C'est un danger important, parce qu'il est probable que certaines personnes réutilisent le même mot de passe pour se connecter à d'autres systèmes, et certains peuvent donner accès à des informations sensibles. Plutôt que de stocker les mots de passe en texte clair, une méthode considérée comme dangereuse, Stratfor a enregistré un équivalent crypté des mots de passe de ses adhérents, connu sous le terme de hash MD5. En matière de sécurité, cette pratique est généralement considérée comme intelligente. Avec ses 120 ordinateurs, Kevin Young a voulu tester la difficulté du décodage du hash MD5 des mots de passe disséminés par les pirates. Avec une puissance de calcul modeste et des programmes spécialisés dans le cassage de mots de passe, il a réussi à décoder un grand nombre de hash MD5 et retrouver de nombreux mots de passe originaux. Plus la séquence est courte et simple, plus le mot de passe est rapide à retrouver.

Avec cette méthode, Kevin Young affirme être parvenu à décoder plus de 160 000 mots de passe de Stratfor, dont un certain nombre appartenant à des militaires du corps des Marines américain, qui «devraient normalement être plus vigilants. » L'universitaire n'a pas l'intention de rendre publics ces mots de passe « pour des raisons éthiques, » mais il compte les utiliser dans le cadre d'une étude sur la manière dont les gens choisissent leurs mots de passe et pour tester la résistance de ces séquences aux tentatives de crack. Au regard des outils utilisés par Kevin Young, on voit à quel point il est important de choisir des mots de passe complexes, des séquences comprenant au moins 8 ou 9 caractères, mélangeant majuscules et minuscules avec des chiffres et même de la ponctuation.

[[page]]

Pour casser les mots de passe cryptés, le chercheur a utilisé l'application bien connue « John the Ripper », qui tourne sur un PC ordinaire, et « oclhashcat », un programme qui permet d'utiliser la vitesse de calcul des processeurs graphiques. « Comparativement, John the Ripper est capable de générer environ 8 à 10 milliards de mots de passe par seconde, tandis que oclhashcat, avec la puissance du processeur graphique, peut produire jusqu'à 62 milliards de combinaisons par seconde, » a-t-il précisé. Les deux applications calculent un hash MD5 à partir d'une liste de mots. La personne qui cherche à déchiffrer le mot de passe définit elle-même les permutations.

Kevin Young a également utilisé des listes de mots de passe divulguées à l'occasion d'autres violations de données, comme celle de Sony (17 000 mots de passe divulgués), RockYou (14 millions de mots de passe), phpBB (278 000) et MySpace (36 000). Les listes de mots de passe sont très utiles, car la probabilité que les gens aient déjà choisi les plus faciles est assez bonne. De ce point de vue, les données de Stratfor n'ont pas été décevantes : l'universitaire a révélé que beaucoup de mots de passe étaient déjà sur les listes de données récupérées de précédentes violations, comme «jasper10», «swordfish» et « green101 ».

L'universitaire est conscient que son équipe, qui dispose d'un tout petit budget, pourra trouver les mots de passe de 8 caractères maximum. Pour aller au-delà, il lui faudrait plus de puissance informatique : « pour calculer toutes les combinaisons possibles d'un mot de passe de 10 caractères en minuscules commençant par la lettre A, il faudrait traiter quelque 2,2 To de données, » a expliqué Kevin Young. Les gouvernements peuvent facilement disposer de beaucoup plus de puissance informatique. « 120 ordinateurs, ce n'est rien, comparés aux attaques que pourraient mener la NSA, la Chine ou la Corée du Nord aujourd'hui.»

(...)(03/01/2012 15:57:25)Virus : 2012, l'année de tous les dangers selon McAfee

L'année 2012 sera propice au cyberactivisme et à toute sorte d'attaques en ligne, selon le rapport annuel de l'éditeur de solutions antivirus McAfee, publié lundi 2 janvier. Les réseaux sociaux, les smartphones et les systèmes embarqués en voiture seront particulièrement visés.

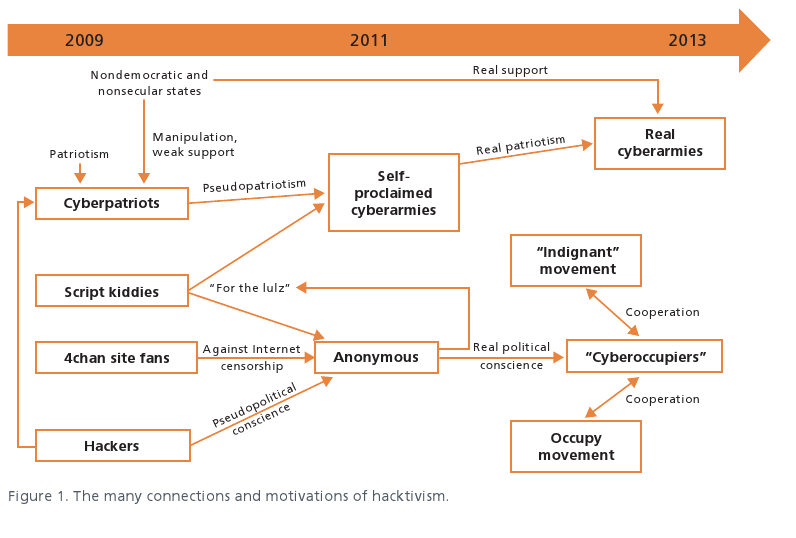

Dans la mouvance du célèbre groupe Anonymous, le cyberactivisme va évoluer en 2012, pour se rapprocher, selon McAfee, de la ligne de conduite adoptée par les "cyberarmées" fleurissant principalement dans les Etats non démocratiques. Le pire des scénarios serait une menace à l'encontre des compagnies pétrolières, de gaz et de distribution d'eau, émanant de pirates informatiques qui pourraient prendre le contrôle de leurs équipements.

McAfee pointe aussi le risque d'augmentation des attaques sur les smartphones, en particulier sur les applications des banques. Les systèmes embarqués dans les voitures ainsi que les équipements de santé seront quant à eux les cibles des pirates informatiques les plus avertis.

Cliquer sur l'infographie pour l'agrandir

Stuxnet et Duqu, deux arbres qui cachent une vaste forêt

Selon une enquête approfondie menée par Alexander Gotsev et Igor Soumenko, chercheurs chez Kaspersky Lab, le ver Stuxnet a été développé à partir d'une plateforme utilisée dès 2007 pour créer une famille de malwares spécialisés, véritables armes destinées à mener des cyberattaques. Selon eux, c'est aussi le cas du ver Duqu récemment découvert. Dans leur analyse, les chercheurs de Kaspersky détaillent les preuves montrant que les deux morceaux de logiciels malveillants ont été créés à partir d'un même noyau qu'ils appellent « tilded » (un nom inspiré par l'usage, assez répandu chez les programmeurs, du tilde et du d (~ d) au début des noms de fichiers).

Les éléments mis en avant pour démontrer le lien entre Stuxnet et Duqu semblent irréfutables. Ils avaient d'ailleurs été en partie déjà évoqués par l'entreprise de sécurité. Les deux vers sortiraient donc du même moule : les programmes présentent notamment des portions de code réparties de façon identique et exerçant des fonctions similaires. De plus, alors qu'ils analysaient le fichier d'un pilote découvert récemment sur un PC d'origine chinoise infecté par le malware Duqu, les chercheurs se sont rendus compte que ce pilote avait tout l'air d'être une version modifiée d'un fichier de pilote utilisé par Stuxnet. La version modifiée utilisait le même certificat et affichait les mêmes date et heure de signature. Ce qui, pour les chercheurs, corrobore le fait que les deux morceaux de logiciels malveillants partagent probablement des origines communes.

Des caractéristiques similaires

En explorant la base de données de l'entreprise qui répertorie les malwares connus, l'équipe a trouvé sept autres pilotes ayant des caractéristiques similaires, dont trois - rndismpc.sys, rtniczw.sys et jmidebs.sys - qu'il n'est pas encore possible d'associer à des logiciels malveillants. Ces fichiers ne peuvent pas interagir avec les versions connues de Stuxnet, si bien que les chercheurs émettent l'hypothèse que, soit ces pilotes étaient liés à une version antérieure de Duqu, soit ce sont des fragments de code appartenant à des malwares non identifiés, mais créés par la même équipe. « Entre 2007 et 2011, il y a eu un certain nombre de projets impliquant des programmes basés sur la plateforme « tilded ». Stuxnet et Duqu en sont deux émanations. Il pourrait y en avoir eu d'autres qui, pour l'instant, ne sont pas connus, » écrit Alexander Gotsev de Kaspersky Lab.

La preuve avancée par l'équipe de chercheur ne permet pas d'apporter une réponse certaine, mais la relation circonstancielle mise en évidence entre Stuxnet et Duqu semble maintenant plus que probable. Ce qui contredit les sceptiques qui considèrent que le lien entre les deux vers est surestimé et répond à une tendance à la mode qui consiste à associer ces malwares avec une conspiration géopolitique. Selon l'analyse des chercheurs de Kaspersky, ces logiciels malveillants ont été mis au point par une équipe unique il y a au moins quatre ans. L'évolution du malware suggère que ce développement est toujours actif et qu'il a touché ses cibles. « Soit leurs modes d'attaques n'ont pas encore été détectés, soit ces attaques n'ont pas encore été rendues publiques, » avancent les deux chercheurs.

Qui a conçu Stuxnet ?

La question à laquelle l'analyse ne peut pas répondre, c'est de savoir qui se trouve derrière le développement de Stuxnet - et probablement de Duqu aussi - largement considéré aujourd'hui comme le malware le plus puissant jamais découvert. Récemment, certains ont associé Stuxnet au ver Conficker découvert en 2008, mais leurs preuves sont moins convaincantes. L'opinion la plus répandue dans le domaine de la sécurité , c'est que le ver a été conçu par Israël avec l'aide des États-Unis, mais ce n'est qu'une spéculation. Certes, le programme nucléaire iranien a été la victime la plus évidente de Stuxnet, mais Israël et les États-Unis sont loin d'être les seuls pays ayant un intérêt à voir cet objectif entravé. Reste que « la plate-forme continue à se développer. Cela signifie une seule chose : il est probable que nous découvrions plusieurs versions modifiées de ces vers dans l'avenir, » concluent les chercheurs.

(...)(03/01/2012 10:05:52)La CNIL se penche sur la sécurité de l'informatique du Crédit Mutuel

L'hebdomadaire satirique Le Canard Enchaîné a révélé dans son édition du 28 décembre 2011 (page 4) de graves défauts de sécurisation dans le système d'information du groupe Crédit Mutuel. La CNIL a signalé lundi 2 janvier qu'elle avait engagé dès le lendemain, 29 décembre, un contrôle inopiné sur place. L'autorité administrative indépendante est actuellement en train d'analyser les résultats de son contrôle et pourrait prochainement prononcer des sanctions contre le groupe bancaire mutualiste, comme la loi le lui permet depuis 2004.

Selon les révélations publiées dans Le Canard Enchaîné, un réseau informatique commun aurait été mis en place entre toutes les entreprises du groupe Crédit Mutuel, y compris les entreprises de presse récemment rachetées (Dernières Nouvelles d'Alsace, Bien Public, Dauphiné Libéré, etc.). Or une mauvaise configuration des droits d'accès et des raccourcis de l'intranet permettrait à des membres des rédactions d'accéder librement aux données personnelles sensibles des clients de la banque ainsi qu'à des échanges confidentiels par e-mail.

Les informations concernées étant particulièrement sensibles, la faute commise serait extrêmement grave si les faits étaient avérés. La loi Informatique et Liberté impose en effet une obligation de sécurisation des données personnelles.

Une faille dans le standard WPS rendrait possible les attaques par force brute

Le protocole WiFi Protected Setup (WPS) permet aux utilisateurs de ne pas entrer de clé PIN à chaque fois qu'ils veulent connecter un appareil à un réseau WiFi. Mais un défaut de conception dans la configuration du WPS pourrait faciliter la tâche à des attaquants en leur permettant de trouver plus rapidement les codes d'accès à un réseau sans fil sécurisé et de mener une attaque par force brute.

Cette vulnérabilité, identifiée par le chercheur en sécurité Stefan Viehbock, affecterait un grand nombre de routeurs et de points d'accès sans fil intégrant le protocole WPS. Créée en 2007 par la WiFi Alliance, la norme avait pour but de fournir à des utilisateurs non spécialisés une méthode simple de mettre en place des réseaux sans fil.

Un code PIN à huit chiffres

Le WPS offre plusieurs méthodes d'authentification, dont l'une consiste à appuyer simplement sur un bouton physique situé sur le routeur et une autre demande d'entrer un code PIN prédéfini, collé sur le périphérique par le fabricant. La méthode du code PIN est obligatoire pour obtenir la certification des périphériques WPS, et donc tous les appareils WPS la proposent par défaut. Mais des périphériques WPS non certifiés sont également susceptibles de proposer la méthode.

Le code PIN WPS est un numéro aléatoire à huit chiffres. Dans des circonstances normales, il faudrait 100 millions de tentatives pour casser ce code. « Cependant, certains choix de conception ont fragilisé ce cryptage, lequel peut être réduit à seulement 11 000 tentatives, » a expliqué le chercheur dans le document qu'il a publié.

Le principal problème réside dans la manière dont les appareils répondent aux tentatives infructueuses d'authentification. En effet, les réponses d'erreur retournées par le périphérique permettent de savoir si les quatre premiers ou les quatre derniers chiffres du code PIN sont corrects ou non. Ce qui réduit considérablement la complexité d'une attaque par force brute. De plus, le dernier chiffre du code PIN est un chiffre de validation pour les sept autres, ce qui rend l'opération encore plus facile.

Une mise à jour nécessaire pour les équipements

Une tentative d'authentification prend entre 0,5 et 3 secondes, si bien qu'un attaquant éventuel peut tester les 11 000 combinaisons possibles en moins de quatre heures. « En moyenne, une attaque réussira en deux fois moins de temps, » a déclaré Stefan Viehbock. Parmi les matériels vulnérables, le chercheur a identifié des appareils provenant de plusieurs fournisseurs dont Linksys, Netgear, D-Link, Buffalo, Belkin, ZyXEL, TP-Link et Technicolor. Mais il pense que d'autres matériels sont aussi concernés par le problème.

La plupart des fabricants de routeurs n'ont pas intégré de système de verrouillage après l'échec d'une authentification WPS. Lors de ses tests, Stefan Viehbock n'a identifié qu'un seul appareil de Netgear ayant une telle protection. Mais celle-ci n'était pas suffisamment forte. Celui-ci a réussi à casser la clef du routeur en menant une attaque par force brute en moins d'une journée.

La U.S. Computer Emergency Readiness Team (US-CERT) a été alertée de cette vulnérabilité début décembre et en a informé certains vendeurs. « A l'heure actuelle, la seule solution connue est de désactiver le WPS, » a déclaré l'US-CERT dans son avis consultatif.

(...)(29/12/2011 17:08:36)Les Anonymous ont dérobé des données bancaires sur SpecialForces.com

Des pirates se réclamant du collectif Anonymous ont dérobé environ 14 000 mots de passe utilisateurs et 8 000 numéros de cartes de crédit sur le site SpecialForces.com, spécialisé dans la fourniture d'équipements aux militaires et aux forces de Police. Cette intrusion s'est produite il y a plusieurs mois, selon les Anonymous, mais le groupe vient seulement de revendiquer cette action (SpecialForces.com,). La liste de mots de passe dérobée aurait été mise en ligne il y a quelques semaines.

Un compte Twitter associé à un membre d'Anonymous a posté une capture d'écran d'un e-mail de SpecialForces.com datée du 15 décembre pour prouver l'intrusion. Le prétendu email de SpecialForces.com confirme que les pirates ont bien obtenu les noms d'utilisateurs, les mots de passe et les informations cryptées concernant les cartes de crédit des clients du site. L'e-mail informe les clients que tous les mots de passe ont été bloqués par mesure de sécurité pour empêcher l'utilisation abusive des comptes utilisateurs. SpecialForces.com était indisponible pour commenter cette intrusion. La motivation des membres d'Anonymous repose apparemment sur le fait que les clients du site SpecialForces.com sont en grande partie des militaires et des policiers.

« L'attaque contre SpecialForces.com fait partie d'une vaste campagne de piratage anonyme appelé LulzXmas. Cette campagne comprend la récente attaque contre Stratfor Global Intelligence, une société spécialisée dans les questions de sécurité et d'intelligence économique. Lors de cette-ci, Anonymous a été en mesure d'obtenir plus de 53 000 adresses email de clients ainsi que les numéros de cartes de crédit et d'autres informations personnelles. L'activité du site Stratfor est en berne depuis l'attaque réalisée le week-end de Noël. Les Anonymous décrivent LulzXmas comme une campagne de piratage d'une semaine ciblant des sites liés à la finance internationale, l'armée et les gouvernements.

Facebook, la porte d'entrée préférée des pirates

Facebook est devenu le réseau social préféré des pirates, qui n'hésitent pas à spammer les membres pour les orienter vers les sites ou les applications de leur choix. Cette arnaque peut prendre différentes formes sur les profils des victimes avant de proliférer à la vitesse grand V, comme le détaille une étude publiée le 28 décembre par Commtouch. Chaque jour, Facebook bloque 220 millions de messages contenant des liens suspects.

Une première étape consiste à appâter les membres de Facebook. Il existe quatre méthodes pour forcer la main aux internautes et les faire aimer un statut ou cliquer sur un lien : promettre des cadeaux ou des bons gratuits (26,4%), poster un statut sensationnel en rapport avec l'actualité (18,1%), mettre en ligne une fausse image ou vidéo "à voir absolument" (36,1%), recommander une application censée être incontournable (19,4%).

L'étape suivante concerne la prolifération de la menace qui, si elle séduit ne serait-ce que cinq amis par membre, peut rapidement prendre des proportions énormes. Dans leur immense majorité, il s'agit au final de liens marketing vers des sites affiliés qui rapportent de l'argent en fonction du nombre clics ou des sondages en ligne. Le reste concerne essentiellement des liens vers des chaînes (demande d'argent, etc.). Les membres de Facebook sont invité à faire preuve de bon sens et à ne pas cliquer sur des liens correspondant aux descriptions ci-dessus.

Après l'attaque des Anonymous, Stratfor dément le vol d'infos critiques

Les dégâts occasionnés par l'effraction réalisée contre le groupe de sécurité et de conseil en intelligence économique Stratfor semblent avoir été gonflés par les auteurs de l'agression, le collectif anonyme connu sous le nom d'Anonymous. Ces derniers ont en effet clamé qu'ils avaient accédé aux ordinateurs de Stratfor et dérobé des milliers de numéros de carte de crédit et autres informations personnelles. Ils ont également affirmé avoir consulté la liste des clients confidentiels de l'entreprise. Cette liste contient des informations sensibles sur certaines sociétés prestigieuses telles qu'Apple et l'U.S. Air Force.

Toutefois, Stratfor dément que les Anonymous aient pu accéder aux bijoux de famille de la compagnie.«Contrairement à cette affirmation, la divulgation concernait simplement la liste de certains des membres qui ont acheté nos publications et ne comportait pas la liste des personnes ou des entités qui ont une relation avec Stratfor autre que l'achat de nos publications sur abonnement », soutient l'entreprise dans un email à ses membres en date du 25 décembre. Stratfor a ajouté qu'elle allait recourir à un service spécialisé dans la prévention de l'usurpation d'identité pour aider ses clients touchés par le vol de données. De plus amples détails sur ces services seront remis aux clients concernés plus tard cette semaine, ajoute-t-elle.

Une action totalement inutile ?

Depuis lundi matin, le site de Stratfor est inaccessible. Les curieux sont accueillis par un écran « site actuellement en travaux ». Ce qui ne fait pas très sérieux pour une entreprise spécialisée dans la sécurité. Jusqu'à présent, deux listes avec les coordonnées de cartes de crédit ont été publiées sur Internet par les membres d'Anonymous, l'une contenant 3 956 numéros, l'autre 13 191. Certains de ces numéros ont apparemment été utilisés pour donner de grosses sommes d'argent à des organisations caritatives comme la Croix-Rouge américaine et CARE.

Alors que pour certains, les Anonymous semblent agir comme des Robin des Bois des temps modernes, il n'est pas certain que cette action d'éclat - avec les cartes de crédit d'autrui - serve à quelque chose. « Ces dons n'iront jamais à ceux qui sont dans le besoin», écrit le gourou de la sécurité de F-Secure, Mikko Hypponen. «En fait, ces actions vont simplement embarrasser les organismes de bienfaisance, et non pas les aider. (...) Lorsque les propriétaires de ces cartes de crédit vont découvrir les dépenses non autorisées sur leurs cartes, ils vont les signaler à leur banque ou à leur compagnie de cartes de crédit », explique-t-il. «Les compagnies de cartes de crédit vont ensuite rejeter le débit aux organismes de bienfaisance, qui devront rendre l'argent. Dans certains cas, les organisations caritatives pourraient même être frappées de sanctions. À tout le moins, ils vont perdre du temps et de l'argent lors de ces opérations de rétrofacturation».

Une attaque menée par un groupe dissident des Anonymous

L'attaque des Anonymous contre Stratfor reste toutefois obscure puisqu'un message publié sur Internet indique que le collectif n'est pas responsable de l'action. Dans un «Communiqué de presse urgent de Noël » publié sur Pastebin.com, les Anonymous précisent que l'incursion contre Stratfor a été revendiquée par des auteurs qui prétendent représenter le collectif. Ils affirment que Stratfor a été indûment associé à un autre groupe de sécurité privé, HBGary Federal, accusé de remplir des missions abjectes pour le compte des militaires. Un cyberassaut contre HBGary Federal, un peu plus tôt cette année, avait entraîné la démission de son PDG, Aaron Barr. « Sabu et son équipe ne sont rien de plus que des putains d'opportunistes qui souhaitent attirer l'attention et sont probablement des agents provocateurs», ont-ils ajouté, se référant à un membre bien connu des Anonymous, qui semble être entré en dissidence au regard de ses derniers tweets. « Comme source d'informations, le travail de Stratfor est protégé par la liberté de la presse, un principe auquel ne déroge pas les Anonymous », ajoute encore le collectif canal historique.

Plus de cyberattaques, et des malwares toujours plus sophistiqués en 2012

En 2012, l'industrie de la sécurité prévoit une hausse des cyberattaques, mais aussi l'arrivée de logiciels malveillants de plus en plus sophistiqués pour mener des opérations d'espionnage informatique. Les deux dernières années ont été marquées par l'augmentation brutale du nombre de cyberattaques. Celles-ci ont utilisé comme vecteurs des logiciels malveillants qui ont permis aux pirates de s'introduire dans les systèmes informatiques d'agences gouvernementales, de sociétés liées à la défense nationale, d'entreprises classées au Fortune 500, d'associations de défense des droits de l'homme et autres institutions, pour y voler des données sensibles. « Je suis absolument convaincu que cette tendance va se poursuivre en 2012 et au-delà, » a déclaré Rik Ferguson, directeur de recherche sur la sécurité et la communication chez Trend Micro. « Cela fait plusieurs siècles que les activités d'espionnage profitent des technologies de pointe pour effectuer des opérations secrètes. Cette forme d'espionnage, qui tire profit de l'Internet, n'a pas commencé en 2011, et ne va pas prendre fin en 2012, » a-t-il ajouté.

Des menaces, comme le ver Stuxnet, qui a infligé un retard de plusieurs années au programme nucléaire iranien, ou son successeur, Duqu, ont surpris l'industrie de la sécurité par leur niveau de sophistication. Selon ces mêmes experts, ce ne sont que des précurseurs, et ils s'attendent à d'autres malware encore plus sophistiqués en 2012. « La probabilité de voir d'autres menaces de ce type dans un proche avenir est élevée, » a déclaré Gerry Egan, directeur spécialisé dans les réponses en sécurité, chez Symantec. « Duqu a été utilisé pour voler des documents importants à des entreprises qui fabriquent des systèmes de contrôle industriel, ce qui laisse craindre de futures opérations de sabotage industriel, à l'image de ce qu'a réalisé Stuxnet, » a expliqué le responsable de Symantec. « Il est très probable que de nouvelles variantes de Duqu vont provoquer des dommages début 2012, » a aussi déclaré Jeff Hudson, PDG de Venafi, un vendeur de solutions de cryptage et de gestion de certificats pour les entreprises. « Nous devons nous mettre en état d'alerte pour protéger nos actifs et mieux nous préparer pour résister à ces menaces. »

Vers un état de cyberguerre froide

Cependant, malgré Stuxnet et Duqu, les experts en sécurité ne croient pas que le monde soit attentif à la cyberguerre qui se déroule sur les réseaux. « Pour qu'une contre-offensive soit qualifiée de « guerre », il faut un état de conflit déclaré. Or, de mémoire, cela n'a jamais été le cas pour une cyberguerre, » a déclaré le professeur John Walker, membre du Conseil consultatif sur la sécurité à l'ISACA, une entreprise de certification des professionnels de l'informatique. « Cependant, si nous devions considérer la question sous l'angle des « cyberconflits », alors cela serait très différent. Car il s'agit bien là d'un déploiement offensif de capacités dans une forme ou une autre en appui à un objectif politique ou militaire », a-t-il ajouté. Des pays comme les États-Unis, le Royaume-Uni, l'Allemagne, la France, la Chine et l'Inde ont formé des équipes spécialisées et crée des centres d'opérations dont l'objectif est de défendre le gouvernement contre les cyberattaques et de riposter, si nécessaire. Toutefois, la plupart du temps, il est quasiment impossible de déterminer avec certitude quel pays mène, par Internet interposé, des opérations hostiles et ce n'est pas le seul problème. « Tous les pays sont confrontés à la question des représailles, » a déclaré Gerry Egan par courriel. « Si un acte flagrant de cyberguerre a lieu, comment peut-on riposter contre le pays d'où est partie l'attaque et dans quelle mesure ? Qu'est-ce qu'une réponse proportionnelle ? »

Des attaques comme Stuxnet et Duqu pourraient très bien déboucher sur de grands cyberconflits dans le futur, mais pour l'instant les entreprises et les gouvernements devraient se préoccuper davantage du cyberespionnage, qui utilise souvent pour ses attaques de simples outils d'exfiltration des données. Ces bouts de malwares simplistes, mais efficaces, connus dans l'industrie de la sécurité sous le terme de menaces persistantes avancées (APT), sont généralement répandus à l'aide d'outils d'ingénierie sociale. Opération Aurora, Shady RAT, GhostNet, Night Dragon et Nitro : toutes sont des attaques APT lancées au cours des deux dernières années. Elles ont affecté des centaines d'entreprises dans le monde entier. Et le nombre d'attaques APT devrait grimper en flèche en 2012. Pour se défendre contre ces attaques, il faut d'une part former régulièrement les salariés à ces risques, mais aussi des technologies de protection plus agressives, comme celles basées sur les listes blanches, sur le File Reputation pour la détection antivirale proactive ou encore la surveillance du comportement des applications. « Dans beaucoup d'entreprises, l'utilisateur est encore le maillon faible de la sécurité, et c'est la raison pour laquelle c'est lui qui est ciblé en premier, » a déclaré Rik Ferguson. « La formation joue encore un rôle important dans la sécurité d'une entreprise, mais il faut une formation continue pour que cela soit efficace. »

Eduquer et responsabiliser les utilisateurs

« Jusqu'ici, nous avons beaucoup mieux réussi en corrigeant les logiciels qu'en éduquant les utilisateurs, » a déclaré Amichai Shulman, directeur technique de l'entreprise de sécurité Imperva. « Dans l'armée, j'ai passé beaucoup de temps à essayer de former des gens sur la sécurité de l'information. Cela n'a pas fonctionné dans ce contexte, et cela ne fonctionnera pas ailleurs. » Il faudrait un changement dans les paradigmes de protection. « Il faudrait aussi plus de contrôles à la source. Par exemple, autoriser ou non les applications à lire certaines informations, détecter des comportements suspects - l'accès à données sensibles à une heure inhabituelle ou de gros transferts de fichiers. C'est une partie de la solution, » a déclaré le CTO d'Imperva.

Des technologies capables de vérifier la réputation d'un fichier, sa date de création et sa popularité, avant de lui permettre d'être exécuté sur un système, peuvent également être utilisées pour bloquer les APT conçues pour échapper aux méthodes traditionnelles de détection anti-malware. « Il ne fait aucun doute que les grandes entreprises doivent être beaucoup plus conscientes des risques potentiels des programmes malveillants, » a déclaré Jeff Hudson. « Si cette question n'est pas à l'ordre du jour du conseil d'administration de votre entreprise, alors c'est une grande négligence de sa part, » a-t-il conclu.

| < Les 10 documents précédents | Les 10 documents suivants > |