Flux RSS

108538 documents trouvés, affichage des résultats 6401 à 6410.

| < Les 10 documents précédents | Les 10 documents suivants > |

(08/10/2010 12:26:28)

Oracle va livrer 81 correctifs à installer d'urgence

La base de données d'Oracle, ses outils Fusion middleware, plusieurs applications dont celles de PeopleSoft et le système d'exploitation Solaris, récupéré depuis le rachat de Sun, sont concernés par l'importante livraison de rustines que l'éditeur mettra mardi prochain 12 octobre à la disposition de ses utilisateurs. En tout, 81 correctifs sont annoncés pour corriger de multiples vulnérabilités. 31 d'entre eux sont destinés à des produits du catalogue Sun. Certains couvrent plusieurs produits.

Oracle recommande vivement à ses clients d'installer ce patch critique aussi rapidement que possible en raison des menaces d'intrusion. La faille la plus sensible (selon le standard CVSS 2.0), assortie de la note 10.0, affecte le produit Solaris Scheduler.

Egalement visés : Agile, Primavera, Open Solaris et StarOffice

Parmi les correctifs, plusieurs sont destinés à la base de données, versions 10g et 11g, Release 1 et 2, au serveur d'application 10gR2 et R3, ainsi qu'à BI Publisher et Identity Management 10g. Du côté des applications, le progiciel intégré E-Businesss Suite est concerné, Release 12 et 11i, de même que l'application de PLM Agile, et les solutions Transportation Management, PeopleSoft Enterprise CRM, FMS, HCM, SCM et EPM. On trouvera aussi des mises à jour pour les PeopleTools, Siebel Core et la solution de gestion de projets Primavera P6.

Du côté de l'offre Sun, Oracle précise que onze failles risquent d'être exploitées sans authentification (en passant par un réseau sans se voir demander de nom d'utilisateur ni de mot de passe). Outre l'OS Solaris et sa version Open Source, sont affectés les produits Directory Server Enterprise Edition, Communications Messaging Server, Oracle Explorer, Sun Convergence, iPlanet Web Server, Java System Identity Manager et la suite bureautique StarOffice/StarSuite. A noter que cinq rustines visent la suite Open Office, la plus sensible étant notée 9.3. Là aussi, les vulnérabilités en question risquent aussi d'être exploitées sans authentification. A corriger rapidement donc.

Twitter mise sur l'Open Source pour doper son moteur de recherche

Ces dernières semaines, le site de micro-blogging a modifié, , en profondeur son moteur de recherche. Ce dernier reposant sur un système basé sur MySQL créé par Summize, une société acquise par Twitter à la mi-2008. Cependant, cette technologie a atteint ses limites. L'équipe d'ingénieurs en charge du projet a décidé une transformation radicale du moteur de recherche en recourant une technologie différente: Lucene, une solution de recherche textuelle Open Source, écrite en Java.

Twitter a réalisé des modifications sur certains aspects de Lucene, notamment sur la gestion des fuites mémoires, la terminaison des requêtes, le listage des posts et des structures de données, et des algorithmes. Ces changements améliorent sensiblement le temps de réponses des requêtes. Le site de micro-blogging gère 12 000 requêtes par seconde, soit plus de 1 milliard par jour, sur les tweets. Ces derniers sont indexés dans le moteur de recherche en moins de 10 secondes après publication.

Un outil essentiel pour la valorisation

« Nous utilisons aujourd'hui seulement 5% des ressources disponibles dans notre architecture, ce qui signifie que nous avons beaucoup d'espace libre. Avec Lucene, nous allons pouvoir indexer 50 fois plus de tweets qu'auparavant » écrait Michael Busch sur le blog officiel de Twitter. Celui-ci va contribuer en retour au projet Lucene en apportant des modifications et améliorations au code. Le site rappelle que s'il met à la disposition de Google ou de Bing l'indexation des « tweets », son moteur de recherche interne est un élément clé de son service de micro-blogging. Afin de valoriser les « tweet », l'entreprise doit disposer d'un moteur de recherche rapide, complet et évolutif. C'est d'autant plus important, que Google envisage d'intégrer les fils twitter au sein de sa page Google News. (...)

La BnF signe un accord avec le moteur Bing

Le contenu de 1 250 000 documents de Gallica.fr, la vitrine web de la BnF sera ainsi accessible via les résultats de recherche de Bing. Seuls les contenus numérisés issus des fonds libres de droits de la BnF sont concernés par cet accord. Ce service de recherche partagée permettra également aux internautes qui utilisent Bing.com d'accéder à des résultats sous la forme de galerie d'images, précise Microsoft dans un communiqué.

"Cet accord avec la BnF, le premier du genre pour Microsoft, est le fruit d'un long travail avec Bruno Racine et ses équipes. Il marque une étape décisive dans la concrétisation de notre vision de la recherche sur Internet en France : la collaboration avec les institutions et partenaires français dans le respect de leur identité, de la propriété intellectuelle et du développement de la société de la connaissance" a déclaré Steve Ballmer, PDG de Microsoft, à l'occasion de la signature de cet accord. De son côté, Bruno Racine, président de la BnF, estime que ce partenariat va "démultiplier l'audience de Gallica". Le site Gallica.fr reçoit 23 000 visites par jour.

SAP montre un prototype mêlant BI et réalité augmentée sur iPhone et iPad

Un nouveau prototype vient de sortir du Centre d'Innovation de SAP BusinessObjects, dirigé par Alexis Naïbo. Cette fois-ci, c'est une application de réalité augmentée que les équipes de Levallois-Perret viennent de soumettre aux commentaires des utilisateurs. En s'appuyant sur la plateforme en ligne BI OnDemand pour stocker les données, elle permet d'afficher sur un plan, une carte satellite ou une photo, des points d'intérêt géolocalisés auxquelles on associera des informations issues de ses outils de BI ou d'un simple fichier Excel.

Depuis quelques jours, on peut télécharger cette application pour la tester avec ses propres jeux de données. Elle s'intègre avec le logiciel de requête Explorer décliné pour l'iPhone et donc, utilisable aussi sur l'iPad. « Les prototypes sont là pour montrer un concept et recueillir les réactions des utilisateurs, rappelle Alexis Naïbo. L'objectif est d'avoir le plus de feed-back possible. » L'application pourra sortir dans un an ou un peu plus. D'ici là, elle peut avoir sensiblement évolué par rapport au prototype initial, notamment en fonction de l'avancée des technologies mobiles.

A terme, les points d'intérêt pourraient être des puces RFID

On démarre avec un jeu de données et des points d'intérêt. Ces derniers peuvent représenter des magasins, des sites industriels ou toute autre entité que l'on peut placer sur une carte. A chaque point d'intérêt, on associe une icône personnalisable et des informations. Des filtres peuvent s'appliquer, en fonction de la distance, de l'importance des éléments représentés, etc. Sur le terrain, l'utilisateur s'appuiera sur le GPS et le compas de son smartphone pour afficher les données qui l'intéressent suivant l'endroit où il se trouve. En déplaçant son iPhone devant lui, il affichera les informations correspondant aux sites vers lesquels il pointe. A partir de chaque vue, on peut accéder à l'interface du logiciel Explorer pour consulter en détail les données disponibles.

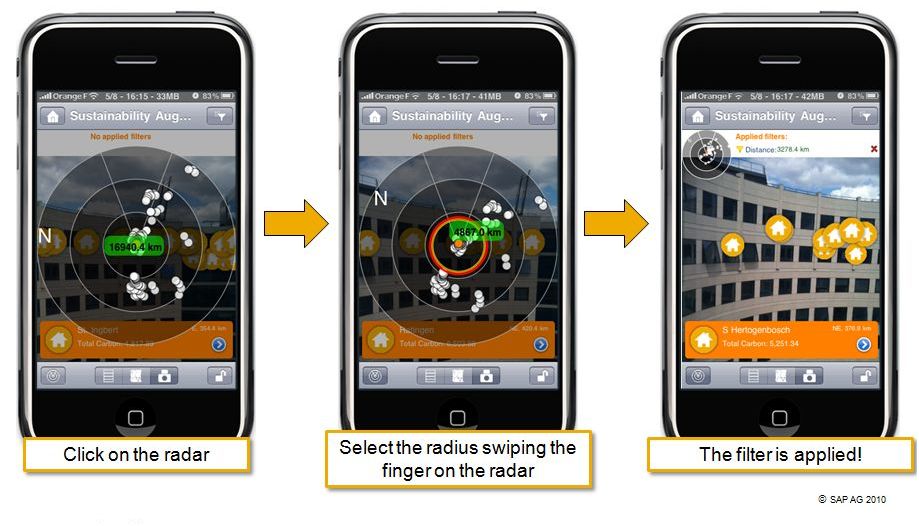

Cliquer sur l'image pour l'agrandir

« Si on se projette dans trois ou quatre ans, imagine Alexis Naïbo, on peut imaginer un exemple où les points d'intérêt seront, dans un magasin, des produits équipés de puces RFID sur lesquels on affichera les informations associées ».

Pour tester l'application, il est possible d'utiliser la version gratuite du logiciel de requête Explorer, accessible sur la plateforme BI OnDemand, avec un fichier Excel comportant jusqu'à 100 000 lignes.

Cliquer sur l'image pour l'agrandir

Illustrations - crédit photo : SAP

Ubuntu 10.10 dispo pour les netbooks, les PC de bureau et les serveurs

Canonical poursuit ses efforts pour diffuser sa distribution Linux Ubuntu sur les micro-ordinateurs. Avec cette version 10.10 disponible en téléchargement en 3 éditions Netbook, Desktop et Server, Canonical se pose en concurrent direct de Microsoft Windows. Selon l'éditeur 12 millions de postes de travail utilisent sa distribution Linux. Bien souvent avec Windows, il est vrai puisqu'il est très facile d'installer Ubuntu sur un PC sans faire de partition physique. « Nous sommes les leaders du marché de bureau sous Linux», a ainsi déclaré Steve George, vice-président du développement commercial de Canonical.

La version destinée aux netbooks dispose d'une interface graphique appelée «Unity» adaptée aux petits écrans. Le bureau Unity dispose de boutons pour lancer les d'applications et la recherche de fichiers dans les dossiers. «En fait [la version 10.10] est optimisée pour rendre l'utilisation d'Ubuntu beaucoup plus facile » précise Steve Georges. Cette mouture 10.10 supporte également les capacités multi-touch mais uniquement pour la gestion des fenêtres. Une extension à d'autres applications est en cours de développement selon le communiqué la firme.

L'édition Desktop met quant à elle l'accent sur l'installation du logiciel. Les principaux apports de la version pour poste de travail concernent la mise en place de la distribution et des logiciels intégrés en standard « «comme les navigateurs, la suite bureautique OpenOffice et Skype » précise Steve George. Canonical a aussi développé des services cloud spécifiques pour sa distribution avec Ubuntu One, une espace en ligne qui apporte une meilleure interopérabilité avec les plates-formes Google Android, Apple iPhone et Microsoft Windows. La mise en oeuvre d'Ubuntu One permet de partager et de synchroniser des fichiers, des contacts et des signets dans un espace en ligne offrant 2 Go de stockage.

Enfin, avec Ubuntu Server Edition 10,10, Canonical déclare qu'il sera plus facile de configurer et d'exécuter son système d'exploitation pour développer et déployer des clouds publics.

«Nous avons ajouté des fonctionnalités pour augmenter notre avance en matière de cloud public et combler l'écart entre les technologies hybrides et les ressources informatiques locales. La couche infrastructure reste la brique de base pour démarrer un cloud et Ubuntu 10.10 possède tout les atouts pour permettre à l'Open Source d'être au coeur des projets », souligne Neil Levine, vice-président en charge des services entreprise chez Canonical.

Cette version 10.10 intègre certaines améliorations au niveau du noyau, plus d'options de configuration au moment du démarrage, et la possibilité d'exécuter une machine virtuelle Amazon en mode déconnecté avec KVM. Cette capacité permet aux utilisateurs de tester et de développer en local avant de pousser leur VM dans un cloud. L'outil de configuration Cloudlnit a été étendu pour permettre aux utilisateurs de choisir des options par défaut sur un nuage pour désigner un hôte et générer des clés privées SSH.

Les administrateurs disposent également d'une interface revue pour faciliter le déploiement de l'OS. La société lance également son programme serveur Ubuntu Cloud 10, qui permet aux utilisateurs d'essayer gratuitement pendant une heure Ubuntu Server 10.10 sur la plate-forme Elastic Compute Cloud d'Amazon.

Face aux FAI zélés, Free respecte à la lettre la loi Hadopi

On connaissait le peu d'engouement pour Hadopi de la part de Xavier Niel, fondateur d'Iliad, en envoyant par la poste les données sur ses abonnés plutôt que par courriel. Free vient de donner un autre aperçu du fonds de sa pensée. En effet, le FAI a refusé d'envoyer les messages d'avertissement de la Haute Autorité au motif qu'il n'avait pas signé de convention sur la collecte des données (et notamment le volet financier). Cette attitude a été condamnée par Numericable, qui s'est fendu d'un communiqué de presse, estime que ce comportement porte atteinte aux Internautes « bloquer ces mails revient donc à empêcher l'internaute de se protéger ou de se défendre, alors que le délai court et que le risque de sanctions, fondées ou non, est bien réel. » Les autres FAI ne se sont pas associés à cette prise de position, estimant certainement avoir mieux à faire pour éviter les prochaines taxes sur leur activité.

L'autre mécontent est le ministre de la Culture, Frédéric Mitterrand, a qualifié « d'inacceptable » ce comportement. Il a par ailleurs déclaré dans un communiqué « un fournisseur d'accès qui ne se conforme pas à ses obligations légales devra donc en supporter les conséquences judiciaires et financières. Un décret précisera incessamment les sanctions prévues dans ce cadre. » En ces temps d'incertitudes ministérielles en cas de remaniement, l'ire mitterrandienne pourrait n'être qu'un léger coup de vent. Free attend toujours que la convention soit signée, son attitude accélérera peut-être le processus.

En attendant sa sandbox, Adobe assène un correctif de 23 patchs à Reader

En septembre, Adobe avait promis d'accélérer son calendrier pour livrer les correctifs, préalablement prévus pour la semaine prochaine, réparant les failles concernées, car les pirates exploitaient déjà un bogue trouvé dans le processus de traitement des polices par Reader et Acrobat. Pour Andrew Storms, directeur des opérations de sécurité chez nCircle Security, "c'est un double coup dur aujourd'hui pour les clients d'Adobe." Ajoutant que "les produits Adobe continuent à figurer en tête de liste des cibles visées par les auteurs de malwares." Il fait aussi remarquer que "Adobe avait déjà corrigé une faille zero-day dans Flash fin septembre, et qu'aujourd'hui, l'éditeur doit sortir sa mise à jour trimestrielle d'Acrobat, en avance sur son calendrier, pour réparer une autre faille zero-day." Les mises à jour de Reader et d'Acrobat, disponibles depuis mardi - elles font passer Reader et Acrobat respectivement en version 9.4 et 8.2.5 - incluent également le patch livré il y a deux semaines corrigeant le lecteur Flash, puisque ces deux applications prennent en charge l'exécution de code Flash intégré dans les documents PDF.

Attention à "Leadbetter"

Sur les 23 bogues corrigés par Adobe, le plus remarquable est sans doute celui révélé le 7 septembre par Mila Parkour, chercheur en sécurité indépendant, qui a repéré l'attaque après avoir découvert que des fichiers PDF joints à des e-mails, et concernant l'entraîneur de golf de réputation internationale David Leadbetter, étaient truqués. Plusieurs chercheurs en sécurité ont qualifié la méthode utilisée par "Leadbetter" "d'effrayante", "d'intelligente" et "d'impressionnante", notamment dans sa manière de contourner les importantes parades de défense - ASLR (address space layout randomization) et DEP (Data Execution Prevention) - intégrées par Microsoft à Windows. La plupart des attaques utilisant "Leadbetter" étaient "ciblées," c'est à dire visant certaines personnes ou certaines entreprises, à la différence d'une attaque massive. Autre indice prouvant la sophistication du procédé, l'attaque s'appuyait sur un certificat numérique volé, utilisé pour signer certains fichiers. Chet Wisniewski, conseiller en sécurité auprès de Sophos, l'éditeur spécialisé en sécurité informatique, a comparé "Leadbetter" au ver Stuxnet, lequel a également utilisé des certificats volés. Le chercheur fait remarquer que le certificat exploité par "Leadbetter" apparaissait dans un composant du virus en 2009, signe que le code d'attaque, ou en tout cas une partie, avait circulé depuis.

Des failles de sécurité critiques

20 des 23 vulnérabilités patchées aujourd'hui, soit 87% d'entre elles, sont accompagnées du commentaire "pourrait conduire à l'exécution de code" dans l'avis de sécurité d'Adobe. Contrairement à certains éditeurs, Microsoft notamment, Adobe ne fait pas de classement de ses bogues, mais le terme "exécution de code" signifie que les failles pourraient être exploitées par les attaquants pour détourner l'ordinateur visé, soit l'équivalent à l'échelle "critique" que Microsoft attribue aux vulnérabilités qui permettent l'exécution de code. Deux des 23 autres bugs pouvaient être utilisés pour rendre Reader ou Acrobat instables, tandis que la dernière vulnérabilité relève d'un problème lié exclusivement à Linux pouvant permettre à un pirate de contrôler l'accès à des niveaux plus élevés de la machine. Neuf des 23 bugs ont été signalés à Adobe par des ingénieurs en sécurité travaillant pour Google, dont Tavis Ormandy, crédité pour huit d'entre eux, tandis que trois autres sont remontés du programme Zero Day Initiative de TippingPoint maintenu par HP.

Aujourd'hui encore, Adobe a publié une série de messages techniques à propos de la technologie "sandbox" (bac à sable ou sas) que l'éditeur a l'intention d'ajouter à la version Windows de son Reader cette année. Appelée "Mode protégé" par Adobe, la technologie est conçue pour isoler les processus entre eux et le reste de la machine, de manière à empêcher les malware de sortir de l'application infectée pour aller faire des ravages ou infecter l'ordinateur. Microsoft utilise une technologie similaire dans ses navigateurs Internet Explorer 7 (IE7), IE8 IE9 sur Windows Vista et Windows 7. Google s'appuie également sur le sandboxing pour contrecarrer les attaques dirigées contre ou via le navigateur Chrome.

En démonstration à la MAX 2010

Adobe a annoncé qu'elle ferait la démonstration de ce mode protégé au cours de l'Adobe MAX 2010, programmée du 23 au 27 octobre à Los Angeles. Mais une porte-parole a prévenu que le programme de l'édition MAX 2010 avait été établi depuis un certain temps, et qu'il fallait rester prudent quant à d'éventuelles annonces. Elle a notamment refusé de donner une quelconque date d'apparition de son bac à sable dans Reader. "La fonction sandbox promise par Adobe ne peut pas arriver à l'avance," a déclaré Andrew Storm. "Nous espérons que l'éditeur, mis à mal par les pirates, dispose dans sa manche de davantage d'initiatives en matière de sécurité."

Adobe Reader et Acrobat pour Windows, Mac et Linux peuvent être téléchargés en utilisant les liens inclus dans l'avis publié mardi. Mais les utilisateurs ont toujours l'option de mettre en route les mécanismes de mise à jour intégrés pour accéder aux nouvelles versions et les installer.

(...)| < Les 10 documents précédents | Les 10 documents suivants > |