Flux RSS

Sécurité

2589 documents trouvés, affichage des résultats 11 à 20.

| < Les 10 documents précédents | Les 10 documents suivants > |

(09/05/2012 16:13:06)

Une sécurité multi-couches pour BlackBerry 10

La sécurité mobile pourrait devenir un argument de vente majeur pour la plateforme Blackberry 10 de Rim, aussi bien auprès des entreprises, que des opérateurs et des utilisateurs finaux. Pour résumer, RIM a intégré des éléments de sécurité hérités de ses BlackBerry dans l'architecture de son prochain OS basé sur le système d'exploitation QNX Neutrino, tombé dans l'escarcelle de RIM avec le rachat de QNX Software Systems en 2010. Pour l'instant, Rim n'a pas donné de détails sur la manière dont BlackBerry 10 gèrera la sécurité. Mais lors de la BlackBerry World Conference qui a eu lieu la semaine dernière, Scott Totzke, vice-président de Rim, a évoqué le sujet de manière assez générale. « La sécurité pose des problèmes de plus en plus complexes, autant pour les consommateurs que pour l'entreprise », a déclaré le vice-président de Rim.

Généralement, l'entreprise met en place sa propre infrastructure de sécurité, souvent en affectant un personnel dédié à la sécurité. Le BlackBerry Enterprise Server permet aux administrateurs de gérer des centaines de périphériques et de définir autant de politiques de circulation des données pour leurs parcs de téléphones BlackBerry, la plateforme fournissant un lien crypté pour chaque périphérique via le Network Operations Center de Rim. « Depusi des années, l'industrie promet l'accès du commerce mobile aux consommateurs, l'idée étant de faire du téléphone un système de paiement. Mais, quand cela arrivera, le système a intérêt à être bien sécurisé », a-t-il déclaré. « Si l'utilisateur ne peut pas faire confiance à la plate-forme mobile, il va avoir du mal à l'adopter ».

Plusieurs niveaux de sécurité

En matière de sécurité, BB10 va reposer sur plusieurs couches intégrées qui assureront une étroite collaboration entre le matériel et les logiciels, une des caractéristiques et un des points forts de BlackBerry. Pour les utilisateurs, les applications répondront un modèle de sécurité basé sur des autorisations, clairement compréhensibles. Chaque application pourra être associée à un niveau de sécurité différent au sein de l'OS et avec des dispositifs de sécurité issus de l'expérience acquise par QNX sur le marché des systèmes embarqués.

En ce qui concerne l'OS, QNX a, pendant plusieurs années, proposé une variante renforcée de son OS Neutrino RTOS Secure Kernel. Ce noyau sécurisé a été certifié 4+ par la Common Criteria ISO/IEC 15408 Evaluation Assurance Level (EAL). Celle-ci atteste que la sécurité d'un produit informatique a été éprouvée, mise en oeuvre et appréciée selon une méthode d'évaluation standard rigoureuse. Selon QNX, Neutrino a été le premier système RTOS à avoir reçu cette certification. (En décembre 2011, QNX a annoncé que Neutrino avait également reçu la certification de sécurité Safety Integrity Level 3 (SIL 3) en vertu de la norme CEI 61508. (Strictement parlant, ce n'est pas une certification de sécurité, mais elle donne une note sur le taux de « défaillances dangereuses » d'un système d'exploitation.)

Cependant, il semble que Rim n'a pas choisi cette variante du Secure Kernel. « Par contre, après l'acquisition de QNX, les architectes en sécurité du fabricant ont commencé à travailler en étroite collaboration avec les ingénieurs logiciels de QNX, » comme l'a indiqué Scott Totzke. Leurs travaux ont, semble-t-il, consisté à trouver comment tirer profit de points forts du micronoyau, et d'y ajouter de nouvelles fonctionnalités de sécurité.

Les chercheurs ont travaillé sur une série de solutions de sécurité, comme:

- Le blocage de l'accès root, qui permet à un utilisateur ou à un pirate d'avoir un accès administrateur à l'OS.

- Le brassage de la mémoire, qui a pour effet de « brouiller » les routines qui tournent en mémoire, ce qui rend plus difficiles les attaques par effet de levier.

- L'ajout de fonctions de gestion de la sécurité au niveau du noyau, y compris des fonctions de vérification.

Ce travail est en cours. Le code pour jailbreaker ou entrer en mode root dans le PlayBook OS basé sur QNX (qui permet de charger des applications qui ne viennent pas du BlackBerry App World) est disponible sur DingleBerry.it, en particulier la version 3.3, extrêmement simple et facile à utiliser. Une version 4.0 est en développement. Les PlayBooks pourront peut-être faire tourner la version 10 de BlackBerry OS, mais par conséquent, si le blocage de l'accès root est une priorité pour RIM, le jailbreak du nouvel OS sera sans doute plus difficile.

[[page]]

« L'actuel PlayBook OS bénéficie déjà d'améliorations en matière de protection des données et sera un élément clé de BlackBerry 10 », a encore indiqué Scott Totzke. BlackBerry Balance permet de créer des espaces de travail séparés et sécurisés et de contenir les données dans des « périmètres » personnalisés. Les applications professionnelles et les données sont cryptées dans ce « périmètre » de travail, et ne peuvent pas être transférées ou copiées vers le périmètre personnel. (« Le cryptage des données personnelles sera disponible dans la prochaine version de PlayBook OS », a-t-il aussi précisé.) « Mais l'utilisateur final n'aura pas à se soucier de cette gestion des espaces séparés», explique encore le vice-président de RIM. « L'interface utilisateur affichera toutes les données, mais en arrière-plan, le système se chargera de les répartir dans leurs espaces respectifs ». Sur le terminal, il n'y a qu'un seul système de messagerie et qu'une seule interface utilisateur, mais les e-mails professionnels et les e-mails personnels seront stockés séparément en arrière-plan par le système.

L'architecture microkernel de Neutrino permet d'intégrer plusieurs services essentiels dans le noyau, mais les pilotes, les applications, les piles de protocoles, et le fichier système tourneront en dehors du micro-noyau, dans une sandbox qui correspond à un espace utilisateur protégé en mémoire. « Cela signifie que pratiquement chacun de ces composants externes peut subir une panne et être remplacé et redémarré, sans affecter d'autres composants ou le noyau lui-même », selon QNX. On peut supposer que les logiciels malveillants conçus pour s'introduire dans le noyau seront isolés de la même manière dans ces espaces protégés.

Une sécurité transparente pour l'utilisateur

Conformément au standard POSIX, qui garantit la compatibilité logicielle d'une API, de shells et d'interfaces entre systèmes d'exploitation POSIX, QNX Neutrino dispose aussi d'une autre couche de protection. Entre autres avantages, « une API POSIX permet d'empêcher l'utilisation d'interfaces propriétaires pouvant entraîner des comportements à risque et une mauvaise interprétation des résultats », selon le site internet de QNX. Dès le départ, le système RTOS a été conçu pour supporter le standard POSIX. Cette approche élimine la nécessité d'ajouter une « couche d'adaptation POSIX complexe », indispensable par contre dans certains systèmes RTOS concurrents. « Au final, on a un système plus rapide, qui a moins de besoins en mémoire pour faire tourner les applications », affirme QNX.

Une grande partie de cette infrastructure de sécurité sera transparente pour les utilisateurs finaux. Mais si les technologies de paiement mobile sont actuellement portées en avant, la sécurité ou du moins la nécessité d'un système sécurisé peut devenir une priorité pour les utilisateurs finaux. Rim a été un des premiers fabricants à adopter la communication en champ proche (NFC) pour ses smartphones BlackBerry, afin de promouvoir notamment le paiement mobile «sans contact». Le journal britannique The Inquirer a rapporté cette semaine que, selon RIM, 80% des mobiles NFC livrés au premier trimestre aux opérateurs anglais étaient des BlackBerry. « Je pense que c'est ce que les utilisateurs attendent », a déclaré Scott Totzke. « Il m'est parfois arrivé d'oublier mon portefeuille, mais jamais je n'oublierai mon téléphone. La sécurité doit devenir un peu plus la préoccupation des consommateurs, et beaucoup plus celle des constructeurs et des développeurs d'applications », a-t-il ajouté.

(...)(09/05/2012 15:22:19)Sécurité mobile : Symantec devance McAfee

La sécurité mobile est devenue un élément de premier plan pour les entreprises, et la course entre Symantec et McAfee - propriété d'Intel - est relancée. L'enjeu : résoudre le casse-tête du « Bring your own device » (Byod), qui consiste à laisser tout salarié utiliser son terminal personnel pour ses besoins professionnels, et qui préoccupe les services informatiques. Pour l'instant, si l'on en juge par la dernière annonce faite par Symantec lors de sa conférence annuelle Vision, il semble que le vendeur a pris l'avantage sur son traditionnel rival.

Mardi dernier, Symantec a donc déployé sa technologie de gestion des applications mobiles héritée de l'acquisition de Nukona, réalisée le mois dernier. Le vendeur devrait abandonner prochainement la marque Nukona au profit de Symantec. Le dernier produit du vendeur vient directement enrichir son portefeuille consacré à la sécurité des points d'accès, et frappe au coeur de ce que les sociétés recherchent le plus aujourd'hui : le verrouillage des données professionnelles sur l'appareil mobile des salariés. La tendance au « Bring your own device » est une source de nuits blanches pour les administrateurs de services informatiques qui doivent bloquer les salariés, qui désirent utiliser leurs propres tablettes et smartphones, envoyer des courriers électroniques professionnels via leurs comptes de messagerie personnelle Gmail ou échanger des données professionnelles en utilisant des systèmes de partage de fichiers comme Dropbox ou SugarSync.

Les malwares pour mobiles passent au second plan

Si la prévention contre les infections par les malwares reste un sujet de préoccupation important, le contrôle de la circulation des données est devenu le plus gros problème des entreprises. « Au jour d'aujourd'hui, la question de la présence de malwares sur les appareils mobiles est assez mineure pour les entreprises », a expliqué Jack Gold, analyste et fondateur de J. Gold Associates. « Celles-ci sont désormais plus concernées par la fuite ou la perte de données d'entreprises depuis les terminaux de leurs utilisateurs ».

La solution de Symantec permet d'emballer les applications professionnelles avec une couche de code qui empêche les données de sortir du téléphone, sauf si le transit est conforme aux politiques de sécurité de l'entreprise. Grâce à ce verrouillage applicatif, les salariés peuvent utiliser leur téléphone mobile comme ils le souhaitent pour effecteur des tâches personnelles sans risque pour les données de l'entreprise. La technologie, disponible sous forme de logiciel sur site ou via Internet, s'applique aux apps iOS d'Apple et Android de Google ainsi qu'aux applications écrites en HTML5.

Des rachats clefs pour étoffer la sécurité des mobiles

Symantec dispose également d'une technologie pour gérer les terminaux mobiles fournis par l'entreprise, et qui ne doivent pas répondre aux mêmes contraintes que les téléphones et les tablettes des salariés. Au mois de mars dernier, Symantec a acquis Odyssey Software dont la technologie lui permet de gérer les iPad et les iPhone d'Apple. Le support des terminaux d'Apple est un must-have, compte tenu de l'adoption massive de ces dispositifs dans l'entreprise, et la fin de la domination de Microsoft. Selon les derniers chiffres de Forrester Research, parmi les cadres et les vendeurs, une personne sur cinq utilise un produit Apple.

Les acquisitions d'Odyssey Software et de Nukona reflètent aussi l'évolution du secteur de la sécurité mobile, qui est en train de passer d'une douzaine de plus ou moins petits vendeurs, à des vendeurs plus importants, lesquels achètent leur place sur le marché. Jusqu'aux dernières acquisitions, McAfee, qui a racheté le vendeur de solutions de gestion des applications mobiles Trust Digital en 2010, avait un avantage sur Symantec. « Symantec n'était pas en très bonne position dans ce secteur dans le sens où il n'avait pas de stratégie mobile forte », a déclaré l'analyste. Aujourd'hui, la balle est dans le camp de McAfee, et il faut s'attendre à ce que le rival réagisse vite.

Intégration à venir

Entre temps, Symantec a beaucoup à faire sur le front de l'intégration. Il va falloir qu'il intègre toutes ces technologies développées en externe avec le reste de son portefeuille, en particulier dans la couche de gestion. Les clients sont contents quand ils peuvent gérer tous les points d'accès aux ordinateurs de bureau, aux PC portables et aux appareils mobiles via une console unique. « Symantec a réalisé un certain nombre d'investissements visionnaires pour offrir une solution de protection des points d'accès, mais l'intégration des technologies héritées de ses diverses acquisitions n'a pas été rapide », déclarait Gartner dans un rapport publié en janvier.

(...)(07/05/2012 16:46:34)Une faille de sécurité majeure repérée dans Mac OS X Lion

La dernière mise à jour de Mac OS X Lion (10.7.3) comporte une brèche permettant l'accès à un fichier texte contenant l'ensemble des mots de passe des utilisateurs. C'est David I. Emery, expert en sécurité informatique, qui a révélé l'information sur le site Cryptome. Résultant sans doute d'une erreur de manipulation de l'un des développeurs d'Apple, l'erreur entraine l'enregistrement en clair des mots de passe de Lion dans un fichier de logs pour tous ceux qui s'identifient. Néanmoins, ce problème ne concerne que les personnes ayant effectué une mise à jour vers Mac OS X 10.7.3 et utilisant le premier volet du logiciel de cryptage de données FileVault, issue d'une précédente version du système d'exploitation. La marque à la pomme dispose en effet de deux versions de FileVault.

La première, utilisée jusqu'à la mise à jour 10.7 et utilisant la norme Advanced Encryption Standard (AES), ne chiffre que le répertoire personnel de l'utilisateur, laissant de côté les répertoires systèmes. La seconde, FileVault 2, fournie avec Mac OS X Lion 10.7.3, crypte quant à elle l'ensemble du contenu du disque dur. Problème, lorsqu'une personne met à jour Lion tout en continuant à utiliser la première version de FileVault, une erreur se produit et créé une faille de sécurité. Selon David I. Emery, quiconque possède un accès administrateur peut ainsi avoir accès à l'ensemble des mots de passe de tous les utilisateurs de la machine. Pire, même sans accès administrateur, le fichier reste accessible en démarrant le Mac en mode « disque cible » ou en passant par la partition de récupération de Lion.

Un problème à relativiser

Toutefois, une simple migration vers FileVault 2 règle en partie le problème puisque celle-ci obligerait toute personne souhaitant s'introduire dans une machine concernée à connaître au moins le mot de passe de l'un des utilisateurs avant de pouvoir accéder au fichier et la mise en place d'un mot de passe firmware, indispensable au démarrage de la partition de récupération ou au lancement du mode « disque cible FireWire », limiterait les possibilités d'intrusion. Sans doute apparu lors de la dernière mise à jour 10.7.3, ce problème aurait, selon David I. Emery, été découvert plus tôt par d'autres utilisateurs et la firme de Tim Cook serait au courant depuis un moment. Les employés des Genius Bar disposeraient d'ailleurs d'une technique standard pour mettre fin au problème : passer à FileVault 2et chiffrer tout le disque dur.

Quoi qu'il en soit, cet épisode met en lumière la fragilité d'une telle technologie et pour David I. Emery, « une erreur comme celle-ci ne représente finalement pas vraiment plus de danger que le fait de laisser son ordinateur sans surveillance pendant quelques minutes ». Apple ne s'est pas encore exprimée sur le sujet.

(...)(07/05/2012 16:50:36)Le PHP Group obligé de corriger des mises à jour défaillantes

Le PHP Group va publier des mises à jour complémentaires pour différentes versions de PHP, afin de corriger définitivement deux failles capable de générer une exécution de code à distance. La première est connue sous le nom CVE-2012-1823 dans php-cgi, un composant qui permet à PHP de fonctionner dans une configuration CGI (Common Gateway Interface). Cette vulnérabilité a été découverte et signalée au PHP Group à la mi-janvier par une équipe de passionnés d'informatique baptisée De Einbadzen. Le bug change l'interprétation de la chaîne de caractères contenant «- » pour que le composant php-cgi puisse gérer des lignes de commandes, comme -s, -d,-c. La faille peut-être exploitée pour dévoiler du code source depuis les scripts PHP ou éxécuter du code malveillant sur des systèmes vulnérables.

Des mises à jour inefficaces

Le 3 mai dernier, le PHP Group a publié en urgence les mises à jour de PHP 5.3.12 et PHP 5.4.2 pour corriger ces failles, car des éléments techniques de l'utilisation des vulnérabilités avaient été rendus publics. Cependant, peu de temps après, Stefan Esser, le créateur de Suhosin, extension de sécurité pour PHP, a indiqué via Twitter que le correctif CVE-2012-1823 inclus dans PHP 5.3.12 et PHP 5.4.2 peut facilement être contourné.

Le PHP Group a reconnu l'inefficacité de son patch d'origine et prévoit la publication d'une autre mise à jour mardi. « Ces mises à jour fixeront la faille CGI et une autre liée au problème apache_request_header dans CGI (seulement pour la version 5.4) » précise le groupe. Ce dernier problème peut être utilisé pour une saturation de la mémoire tampon et généré une exécution de code à distance, explique, sur son compte twitter, Georg Wicherski, analyste spécialisé sur les malwares, .

Microsoft annonce un Patch Tuesday important en mai

Avec vingt-trois correctifs, le Patch Tuesday que Microsoft livrera mardi prochain, 8 mai, est plus important que d'habitude pour un mois impair. Dans la notification avancée communiquée par l'éditeur, on dénombre trois bulletins dits « critiques » et quatre qualifiés d'« importants ». Pendant quelques temps, Microsoft a suivi un planning suivant lequel le nombre de mises à jour était plus important sur les mois pairs (tout en fournissant aussi, de façon régulière, des correctifs pour son navigateur web Internet Explorer). Et jusque-là, le nombre de correctifs livrés en mai était assez léger, fait notamment remarquer Andrew Storms, directeur des opérations de sécurité chez nCircle Security, qui suit le nombre de patches livrés chaque mois par Microsoft. En mai 2010 et 2011, l'éditeur n'avait fourni que deux mises à jour qui corrigeaient respectivement deux et trois vulnérabilités.

Depuis le début de l'année, le rythme des livraisons (sept, neuf, six, six et sept mises à jour sur ces cinq premiers mois) met fin à l'idée que Microsoft alterne les gros et les petits Patch Tuesday. Andrew Storms constate effectivement que le nombre de bulletins apparait désormais assez lissé sur la durée. Wolfgang Kandek, le directeur technique de Qualys, semble plutôt d'accord avec cela. « Les années précédentes, nous avons vu de fortes différences [dans le nombre de mises à jour mensuelles], celles-ci allant de 2 à 17 », a-t-il écrit dans un mail. Pour lui, le lissage constaté dans la taille des livraisons mensuelles n'est peut-être pas intentionnel, mais il rend en tout cas la charge de travail bien plus prévisible et il juge que c'est préférable à un mode de livraison en rafale.

Cinq bulletins à prendre en compte rapidement

Sur les sept mises à jour prévues pour ce mardi 8 mai, le nombre important de correctifs concernant la suite bureautique Office a attiré l'attention d'Andrew Storms. Trois d'entre eux vont corriger des failles dans le traitement de texte Word, le tableur Excel et l'outil de création de diagrammes Visio. Le bulletin 2 de la notification avancée de Microsoft englobe à la fois Windows (sur presque toutes ses éditions), le framework .Net, Silverlight et Office pour Windows (sur toutes les versions actuellement supportées).

Pour Wolfgang Kandek, de Qualys, et Marcus Carey, de Rapid7, les trois bulletins critiques devraient être pris en compte aussi rapidement que possible la semaine prochaine, de même que deux autres bulletins notés importants. Pour ces derniers, les failles à mettre à jour peuvent déboucher sur des exécutions de code à distance, ce qui signifie que des attaquants peuvent prendre le contrôle d'un PC s'ils parviennent à les exploiter. Excel et Visio sont concernés.

Deux des quatre mises à jour Office s'appliquent aux éditions 2008 et 2011 d'Office pour Mac. Andrew Storms note par ailleurs qu'avec la livraison de mai, Microsoft aura transmis 70 patches de sécurité depuis le début de l'année, contre seulement 59 l'année dernière à la fin mai.

Symantec sème 50 smartphones pour étudier le vol de données

Qui n'a jamais perdu son téléphone dans un lieu public sans jamais le retrouver ? De nombreux propriétaires de téléphones mobiles se sont un jour demandé ce qu'il en était advenu. Pour répondre à cette question, Symantec a volontairement perdu 50 smartphones dans des lieux publics de cinq villes des Etats-Unis et du Canada. Les appareils ont préalablement été équipé de toutes sortes d'applications chargées de tracer leurs déplacements et l'utilisation qui pourrait en être faite.

L'étude «Smartphone Honey Stick Project» montre que 96% des téléphones ont été testés par les personnes qui ont trouvé les appareils, 50% des personnes ont cherché à contacter le propriétaire, 60% des personnes ont fouillé dans les mails et les réseaux sociaux et 50% des personnes ont tenté d'accéder au compte bancaire de l'utilisateur du smartphone.

Les entreprises ne sont pas à l'abri dans la mesure où 80% des personnes ont tenté d'accéder aux informations de l'entreprise (notamment des fichiers libellés «salaires») et où 50% des personnes essayèrent d'accéder au réseau de l'entreprise via l'application d'accès à distance installée sur le smartphone.

Symantec prodigue donc ses recommandations d'usage.

D'abord à l'attention des entreprises :

- Mettre en place une politique de sécurité claire et obliger le verrouillage des écrans par des codes.

- Utiliser des logiciels de gestion de flotte de mobiles.

- Utiliser des solution de cryptage des informations sensibles.

- Former leurs salariés sur les risques potentiels liés à la présence de données sensibles sur leur appareil.

Puis à l'attention des particuliers :

- Verrouiller l'écran avec un code très difficile à trouver.

-Garder son smartphone toujours à proximité et le personnaliser pour le reconnaître plus facilement.

- Enfin, utiliser un logiciel de protection contre les cyber-attaques.

ICTjournal

Flashback aurait rapporté 10 000 dollars par jour à ses auteurs

Symantec a démonté une version du malware « Flashback.K, », soupçonné de détourner les recettes publicitaires de Google. Le logiciel malveillant a mené contre les machines tournant sous le système d'exploitation d'Applel'une des plus importantes campagnes d'attaque jamais vue à ce jour. « Flashback cible spécifiquement les requêtes de recherche effectuées sur Google et, selon la requête de recherche, il peut rediriger les utilisateurs vers une autre page choisie par l'attaquant, laquelle génère des revenus au clic», indique Symantec sur son blog. Quand une personne dont l'ordinateur a été infecté par le malware clique sur une annonce présente dans la page de recherche ou de résultats de Google, Flashback analyse la demande et se substitue à Google pour recevoir l'argent du site web qui paie pour la publicité.

Flashback utilise également un identifiant spécial pour l'agent utilisateur ou user agent, qui transmet au site consulté des informations sur l'ordinateur du visiteur, de façon « à passer la vérification de l'URL effectuée par le site quand les agents utilisateurs ne sont pas reconnus », écrit encore Symantec.

Un Cheval de Troie capable de générer du cash

Le vendeur de solutions de sécurité a analysé ce qui se passait quand un utilisateur cliquait sur une publicité pour des jouets. Le clic pour l'annonce, qui rapport valeur 0,08 dollar, est redirigé vers le site Web affilié aux pirates. « Cette technique a fait perdre des recettes à Google et a rapporté des sommes énormes au gang Flashback », écrit Symantec. Si l'on considère que Flashback a infecté les ordinateurs de milliers d'utilisateurs, on peut estimer le chiffre d'affaires généré à environ « 10 000 dollars par jour», ajoute Symantec.

Pour infecter les ordinateurs Mac, Flashback a utilisé une vulnérabilité critique dans Java, corrigée par Apple début avril, sept semaines après que la faille ait été rendue publique. Dans ce laps de temps, 800 000 ordinateurs auraient été infectés. Le 13 avril, Apple a livré un utilitaire spécial pour supprimer Flashback des ordinateurs éventuellement compromis.

(...)(02/05/2012 11:23:04)Les craintes liées à la sécurité freinent le développement du mobile e-Banking

Menée aux Etats-Unis par un institut de recherche indépendant auprès de 1000 utilisateurs de smartphone, cette étude souligne plusieurs facteurs qui freinent un recours plus fréquent au mobile e-banking. Ces derniers comprennent un manque de confiance par rapport à la sécurité des données (30%), la lenteur des transactions (31%), et l'inadéquation des interfaces (26%). En outre, si 94% des utilisateurs trouvent ce service facile d'utilisation et 72% le trouvent pratique, seuls 42% d'entre eux estiment qu'il est fiable.

Des craintes liées à la sécurité des donnéesParmi les non-utilisateurs de mobile e-banking, 60% des personnes invoquent des préoccupations liées à la sécurité de données, et 45% pensent même que le mobile e-banking n'est que dans une phase expérimentale ou encore qu'il est «dangereux». A cet égard, 96% des personnes sondées estiment qu'il est plus sûr d'utiliser le e-banking depuis chez soi sur son ordinateur personnel, alors que pour 93% d'entre elles il est plus sûr de se rendre dans une filiale, ou de se servir d'un bancomat (84%).

Fonctions appréciéesPour 71% des utilisateurs, visionner ses données et gérer ses comptes sont les deux fonctions les plus utiles du mobile e-banking, alors que seuls 42% mentionnent la possibilité d'entrer en contact avec le service à la clientèle. Selon Ashok Vemuri, membre du directoire et chef de la division Amériques chez Infosys, «il est capital que les banques prêtent attention aux feedbacks des premiers utilisateurs de mobile e-banking, et s'orientent en conséquence pour naviguer dans l'environnement digital».

Par ailleurs, l'étude confirme le fort potentiel de croissance du mobile e-banking, puisque 60% des sondés estiment que les services se sont perfectionnés dans les dernières années, et que 61% des non-utilisateurs envisagent de les essayer dans le futur. (...)(30/04/2012 14:39:27)

Flashback fait surtout des ravages chez les utilisateurs de Mac OS X 10.6

Selon Doctor Web, parmi les ordinateurs Macs infectés par le malware Flashback, près des deux tiers sont sous OS X 10.6, mieux connu sous le nom de Snow Leopard. Le vendeur de solutions antivirus russe avait été le premier à lancer l'alerte sur cette attaque de malware d'une ampleur inédite contre les ordinateurs tournant sous l'OS d'Apple, après avoir analysé des données envoyées depuis des ordinateurs infectés.

Avec l'aide d'autres vendeurs de solutions de sécurité, l'entreprise avait utilisé la technique du « sinkholing » pour empêcher les domaines de commande et de contrôle (C&C) dirigés par le botnet Flashback d'émettre des ordres ou de mettre à jour son code d'attaque. Elle a pu aussi estimer la taille du botnet et surtout perturber son fonctionnement. En fin de semaine dernière, Doctor Web a publié sur son blogune analyse portant sur les communications établies entre 95 000 Macs infectées par le malware Flashback et les domaines détournés. Les tentatives de communication effectuées par le botnet ont eu lieu le 13 avril, soit plus d'une semaine après la révélation de l'existence d'un énorme botnet Flashback par Doctor Web. Le malware utilisait une vulnérabilité critique dans Java pour infecter les ordinateurs Mac. Apple, qui continue à effectuer le support de Java pour ses utilisateurs sous OS X, a corrigé la vulnérabilité début avril, soit sept semaines après la découverte de la faille par Oracle et la livraison de mises à jour de Java pour Windows et Linux.

95 000 Mac infectés faute de mise à jour Java

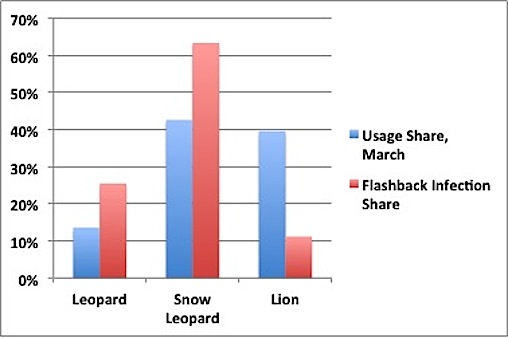

Sans surprise, 63,4% des machines infectées par Flashback tournent sous OS X 10.6 Snow Leopard, la plus récente version du système d'exploitation d'Apple fournie avec Java. Selon Net Application, qui mesure les parts occupées par les systèmes d'exploitation sur Internet, le mois dernier, Snow Leopard était le système Mac OS X le plus représenté. Ce qui en fait la cible privilégiée de Flashback. Leopard, alias OS X 10.5, est le second système Mac OS X le plus infecté par Flashback, selon Doctor Web. Le vendeur a établi que 25,5% des 95 000 Mac hébergeant le malware tournaient avec l'édition 2007 de l'OS d'Apple. Leopard était aussi livré avec Java, mais contrairement à Snow Leopard et à Lion, ce système d'exploitation ne bénéficie plus de mises à jour de sécurité, et ne reçoit donc plus de correctifs Java pour ces versions. Enfin, le mois dernier, Leopard tournait sur 13,6% de tous les ordinateurs Mac.

Mais, alors que le taux d'infection des Mac sous Snow Leopard et sous Leopard est plus élevé que la part qu'ils occupent en terme d'utilisation, l'inverse est aussi vrai pour Mac OS X 10.7 Lion. Le mois dernier, le système d'exploitation sorti en 2011 représentait 39,6% de tous les systèmes Mac OS X en cours d'exécution, mais ne représentait que 11,2% des Mac infectés par le malware Flashback. Cette disparité semble conforter la décision prise en 2010 par Apple de « déprécier » Java, et d'arrêter de le coupler avec son système Mac OS X. Lion a été le premier système livré sans Java, laissant aux utilisateurs la liberté de le télécharger et de l'installer eux-mêmes.

Mac OS X Lion (à l'extrême droite) est le système le moins infecté par le malware Flasback. La décision d'Apple de ne plus coupler son OS avec Java semble avoir été la bonne. (Données : Doctor Web et Net Applications)

Même si Doctor Web ne tire pas ces conclusions de ses données, les chiffres indiquent clairement que les versions de Mac OS X livrés avec Java - Snow Leopard et Leopard - ont beaucoup plus de chance d'être touchées par Flashback. À l'inverse, Lion - livré sans Java par défaut - est beaucoup mieux protégé contre le malware. Les données du vendeur montrent également que de nombreux utilisateurs Mac ne mettent pas leurs systèmes à jour, ce que Ed Bott, de ZDNet, fait aussi remarquer dans son blog. Ainsi, 24% des Mac infectés sous Snow Leopard sont en retard d'au moins une mise à jour, 10,4% en ont trois ou plus en retard, et 8,5% sont à quatre mises à jour en retard et plus. Les utilisateurs de Mac OS X Lion ne sont pas bien meilleurs : 28% ont une ou plusieurs mises à jour de retard.

En matière d'application de correctifs, les utilisateurs de Windows ne sont pas mieux placés. Selon Qualys, qui examine régulièrement plusieurs centaines de milliers de PC, dans l'entreprise, 5% à 10% des machines sous Windows ne sont jamais mises à jour, et certaines mises à jour livrées par Microsoft sont ignorées par 20 à 30% des PC sous Windows, jusqu'à quatre mois ou plus après leur sortie. selon les données de Doctor Web, les utilisateurs Mac ne sont pas très rapides non plus pour mettre leurs machines à jour, voire pour ne rien faire du tout. L'OS X 10.6.7, l'avant avant-dernière mise à jour de Snow Leopard, a été livrée il y a 13 mois, mais seuls 9% des Macs sous Snow Leopard infectés par le malware tourne avec cet update.

Mise à jour simple mais indispensable

Afin d'empêcher Flashback d'exploiter la faille Java dans les systèmes Snow Leopard et Lion, les utilisateurs doivent lancer « Mise à jour de logiciels» à partir du menu Apple et télécharger les correctifs pour Java livrés ce mois-ci. La fonction « Mise à jour de logiciels » permet également d'installer la dernière version disponible des systèmes d'exploitation sur des Macs exécutant des versions plus anciennes. En ce qui concerne les machines tournant sous Leopard, les utilisateurs peuvent désactiver Java dans leurs navigateurs afin d'empêcher les attaques.

Plus tard cette année, Oracle doit sortir une version 7 de Java pour les utilisateurs sous Mac OS X. Ceux qui feront la mise à jour vers Java 7 recevront alors des mises à jour de sécurité régulières directement d'Oracle, et non plus d'Apple.

(...)(30/04/2012 10:39:12)

Comment la Russie est devenue une superpuissance de la cybercriminalité

En 2011, les criminels russophones ont capté plus d'un tiers du marché mondial de la cybercriminalité. Cette forte augmentation de la fraude en ligne, dans et hors du pays, fait de la Russie une superpuissance en matière de criminalité numérique.

Telles sont les conclusions du rapport « États et tendances du marché du cybercrime en Russie en 2011 » publié par Group-IB, un cabinet d'études russe spécialisé dans la sécurité. Selon ses estimations basées sur des données provenant aussi bien d'organismes publics que de partenaires, en 2011, le marché de la cybercriminalité mondiale a atteint 12,5 milliards de dollars environ, dont 4,5 milliards sont imputables à des criminels Russes et russophones (incluant ceux qui vivent hors de Russie).

Un marché intérieur florissant

Dans le même temps, sur la base de données collectées par le milieu lui-même, à l'intérieur des frontières russes, le marché de la cybercriminalité a doublé l'an passé comparativement à l'année 2010, pour atteindre les 2,3 milliards de dollars. Un niveau extrêmement élevé au regard de la population du pays et de ses 143 millions d'habitants. Au premier rang de cette cybercriminalité intérieure, il y a la fraude en ligne, dont le chiffre d'affaires se situe à environ un milliard de dollars, juste devant le spam qui génère 830 millions de dollars, suivi par les services du marché intérieur avec ses 230 millions de dollars et les attaques par deni de service DDoS qui captent 130 millions de dollars.

Mise à part cette augmentation étonnante, le milieu de la cybercriminalité russe s'est également consolidé. Il est constitué de groupes plus grands, plus organisés, et de plus en plus contrôlés par les mafias du crime classique. Le rapport fait aussi état de preuves évidentes de coopération entre ces groupes, plus l'émergence d'un important marché « du crime vers le crime » (C2C) qui contribue à soutenir les activités du milieu.

Des lois encore laxistes en Russie

Le fait que l'enquête soit réalisée par un groupe de chercheurs basés en Russie rend sa lecture passionnante. Celui-ci égrène de multiples preuves diverses sur les méthodes et les tendances, en terme de malwares par exemple, qui montrent que la Russie est un pôle important du cybercrime. Mais les chiffres bruts sont rarement mis au crédit de son mode de fonctionnement ou de son business modèle. Alors, pourquoi la Russie est-elle devenue un pays aussi important pour la cybercriminalité ? Au-delà de l'explication traditionnelle qui invoque la recrudescence de programmeurs russes mal payés, Group-IB soulève pour sa part le problème du contrôle et des lois du pays.

Les chercheurs exposent ainsi l'histoire de Yevgeniy Anikin et Viktor Pleschuk, deux membres du gang qui ont subtilisé 10 millions de dollars en détournant les distributeurs de billets WorldPay ATM de la Royal Bank of Scotland en 2008. Ceux-ci ont été condamnés à des peines avec sursis par les tribunaux russes. « Ces failles dans les lois russes, le manque de sanctions sévères, une constance dans l'application de la loi et le manque de mesures pour lutter contre la criminalité numérique, font que les cybercriminels ne sont majoritairement pas tenus responsables des crimes qu'ils commettent », font remarquer les chercheurs. Selon Ilya Sachkov, le PDG de Group-IB, « chaque année, le marché de la cybercriminalité en provenance de Russie coûte des milliards de dollars à l'économie mondiale ».

(...)

| < Les 10 documents précédents | Les 10 documents suivants > |