Flux RSS

Virus/alertes

481 documents trouvés, affichage des résultats 1 à 10.

| Les 10 documents suivants > |

(30/04/2012 14:39:27)

Flashback fait surtout des ravages chez les utilisateurs de Mac OS X 10.6

Selon Doctor Web, parmi les ordinateurs Macs infectés par le malware Flashback, près des deux tiers sont sous OS X 10.6, mieux connu sous le nom de Snow Leopard. Le vendeur de solutions antivirus russe avait été le premier à lancer l'alerte sur cette attaque de malware d'une ampleur inédite contre les ordinateurs tournant sous l'OS d'Apple, après avoir analysé des données envoyées depuis des ordinateurs infectés.

Avec l'aide d'autres vendeurs de solutions de sécurité, l'entreprise avait utilisé la technique du « sinkholing » pour empêcher les domaines de commande et de contrôle (C&C) dirigés par le botnet Flashback d'émettre des ordres ou de mettre à jour son code d'attaque. Elle a pu aussi estimer la taille du botnet et surtout perturber son fonctionnement. En fin de semaine dernière, Doctor Web a publié sur son blogune analyse portant sur les communications établies entre 95 000 Macs infectées par le malware Flashback et les domaines détournés. Les tentatives de communication effectuées par le botnet ont eu lieu le 13 avril, soit plus d'une semaine après la révélation de l'existence d'un énorme botnet Flashback par Doctor Web. Le malware utilisait une vulnérabilité critique dans Java pour infecter les ordinateurs Mac. Apple, qui continue à effectuer le support de Java pour ses utilisateurs sous OS X, a corrigé la vulnérabilité début avril, soit sept semaines après la découverte de la faille par Oracle et la livraison de mises à jour de Java pour Windows et Linux.

95 000 Mac infectés faute de mise à jour Java

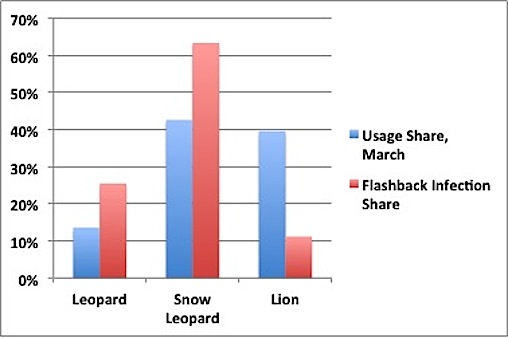

Sans surprise, 63,4% des machines infectées par Flashback tournent sous OS X 10.6 Snow Leopard, la plus récente version du système d'exploitation d'Apple fournie avec Java. Selon Net Application, qui mesure les parts occupées par les systèmes d'exploitation sur Internet, le mois dernier, Snow Leopard était le système Mac OS X le plus représenté. Ce qui en fait la cible privilégiée de Flashback. Leopard, alias OS X 10.5, est le second système Mac OS X le plus infecté par Flashback, selon Doctor Web. Le vendeur a établi que 25,5% des 95 000 Mac hébergeant le malware tournaient avec l'édition 2007 de l'OS d'Apple. Leopard était aussi livré avec Java, mais contrairement à Snow Leopard et à Lion, ce système d'exploitation ne bénéficie plus de mises à jour de sécurité, et ne reçoit donc plus de correctifs Java pour ces versions. Enfin, le mois dernier, Leopard tournait sur 13,6% de tous les ordinateurs Mac.

Mais, alors que le taux d'infection des Mac sous Snow Leopard et sous Leopard est plus élevé que la part qu'ils occupent en terme d'utilisation, l'inverse est aussi vrai pour Mac OS X 10.7 Lion. Le mois dernier, le système d'exploitation sorti en 2011 représentait 39,6% de tous les systèmes Mac OS X en cours d'exécution, mais ne représentait que 11,2% des Mac infectés par le malware Flashback. Cette disparité semble conforter la décision prise en 2010 par Apple de « déprécier » Java, et d'arrêter de le coupler avec son système Mac OS X. Lion a été le premier système livré sans Java, laissant aux utilisateurs la liberté de le télécharger et de l'installer eux-mêmes.

Mac OS X Lion (à l'extrême droite) est le système le moins infecté par le malware Flasback. La décision d'Apple de ne plus coupler son OS avec Java semble avoir été la bonne. (Données : Doctor Web et Net Applications)

Même si Doctor Web ne tire pas ces conclusions de ses données, les chiffres indiquent clairement que les versions de Mac OS X livrés avec Java - Snow Leopard et Leopard - ont beaucoup plus de chance d'être touchées par Flashback. À l'inverse, Lion - livré sans Java par défaut - est beaucoup mieux protégé contre le malware. Les données du vendeur montrent également que de nombreux utilisateurs Mac ne mettent pas leurs systèmes à jour, ce que Ed Bott, de ZDNet, fait aussi remarquer dans son blog. Ainsi, 24% des Mac infectés sous Snow Leopard sont en retard d'au moins une mise à jour, 10,4% en ont trois ou plus en retard, et 8,5% sont à quatre mises à jour en retard et plus. Les utilisateurs de Mac OS X Lion ne sont pas bien meilleurs : 28% ont une ou plusieurs mises à jour de retard.

En matière d'application de correctifs, les utilisateurs de Windows ne sont pas mieux placés. Selon Qualys, qui examine régulièrement plusieurs centaines de milliers de PC, dans l'entreprise, 5% à 10% des machines sous Windows ne sont jamais mises à jour, et certaines mises à jour livrées par Microsoft sont ignorées par 20 à 30% des PC sous Windows, jusqu'à quatre mois ou plus après leur sortie. selon les données de Doctor Web, les utilisateurs Mac ne sont pas très rapides non plus pour mettre leurs machines à jour, voire pour ne rien faire du tout. L'OS X 10.6.7, l'avant avant-dernière mise à jour de Snow Leopard, a été livrée il y a 13 mois, mais seuls 9% des Macs sous Snow Leopard infectés par le malware tourne avec cet update.

Mise à jour simple mais indispensable

Afin d'empêcher Flashback d'exploiter la faille Java dans les systèmes Snow Leopard et Lion, les utilisateurs doivent lancer « Mise à jour de logiciels» à partir du menu Apple et télécharger les correctifs pour Java livrés ce mois-ci. La fonction « Mise à jour de logiciels » permet également d'installer la dernière version disponible des systèmes d'exploitation sur des Macs exécutant des versions plus anciennes. En ce qui concerne les machines tournant sous Leopard, les utilisateurs peuvent désactiver Java dans leurs navigateurs afin d'empêcher les attaques.

Plus tard cette année, Oracle doit sortir une version 7 de Java pour les utilisateurs sous Mac OS X. Ceux qui feront la mise à jour vers Java 7 recevront alors des mises à jour de sécurité régulières directement d'Oracle, et non plus d'Apple.

(...)(30/04/2012 10:39:12)

Comment la Russie est devenue une superpuissance de la cybercriminalité

En 2011, les criminels russophones ont capté plus d'un tiers du marché mondial de la cybercriminalité. Cette forte augmentation de la fraude en ligne, dans et hors du pays, fait de la Russie une superpuissance en matière de criminalité numérique.

Telles sont les conclusions du rapport « États et tendances du marché du cybercrime en Russie en 2011 » publié par Group-IB, un cabinet d'études russe spécialisé dans la sécurité. Selon ses estimations basées sur des données provenant aussi bien d'organismes publics que de partenaires, en 2011, le marché de la cybercriminalité mondiale a atteint 12,5 milliards de dollars environ, dont 4,5 milliards sont imputables à des criminels Russes et russophones (incluant ceux qui vivent hors de Russie).

Un marché intérieur florissant

Dans le même temps, sur la base de données collectées par le milieu lui-même, à l'intérieur des frontières russes, le marché de la cybercriminalité a doublé l'an passé comparativement à l'année 2010, pour atteindre les 2,3 milliards de dollars. Un niveau extrêmement élevé au regard de la population du pays et de ses 143 millions d'habitants. Au premier rang de cette cybercriminalité intérieure, il y a la fraude en ligne, dont le chiffre d'affaires se situe à environ un milliard de dollars, juste devant le spam qui génère 830 millions de dollars, suivi par les services du marché intérieur avec ses 230 millions de dollars et les attaques par deni de service DDoS qui captent 130 millions de dollars.

Mise à part cette augmentation étonnante, le milieu de la cybercriminalité russe s'est également consolidé. Il est constitué de groupes plus grands, plus organisés, et de plus en plus contrôlés par les mafias du crime classique. Le rapport fait aussi état de preuves évidentes de coopération entre ces groupes, plus l'émergence d'un important marché « du crime vers le crime » (C2C) qui contribue à soutenir les activités du milieu.

Des lois encore laxistes en Russie

Le fait que l'enquête soit réalisée par un groupe de chercheurs basés en Russie rend sa lecture passionnante. Celui-ci égrène de multiples preuves diverses sur les méthodes et les tendances, en terme de malwares par exemple, qui montrent que la Russie est un pôle important du cybercrime. Mais les chiffres bruts sont rarement mis au crédit de son mode de fonctionnement ou de son business modèle. Alors, pourquoi la Russie est-elle devenue un pays aussi important pour la cybercriminalité ? Au-delà de l'explication traditionnelle qui invoque la recrudescence de programmeurs russes mal payés, Group-IB soulève pour sa part le problème du contrôle et des lois du pays.

Les chercheurs exposent ainsi l'histoire de Yevgeniy Anikin et Viktor Pleschuk, deux membres du gang qui ont subtilisé 10 millions de dollars en détournant les distributeurs de billets WorldPay ATM de la Royal Bank of Scotland en 2008. Ceux-ci ont été condamnés à des peines avec sursis par les tribunaux russes. « Ces failles dans les lois russes, le manque de sanctions sévères, une constance dans l'application de la loi et le manque de mesures pour lutter contre la criminalité numérique, font que les cybercriminels ne sont majoritairement pas tenus responsables des crimes qu'ils commettent », font remarquer les chercheurs. Selon Ilya Sachkov, le PDG de Group-IB, « chaque année, le marché de la cybercriminalité en provenance de Russie coûte des milliards de dollars à l'économie mondiale ».

(...)(30/04/2012 09:41:32)

Une page antivirus chez Facebook

Facebook vient de s'associer avec cinq éditeurs d'antivirus afin de proposer au téléchargement leurs dernières solutions de sécurité. En outre, cet accord devrait permettre d'améliorer sensiblement la qualité de son filtre contre les liens malicieux, avec les propres bases de données de Microsoft, McAfee, Sophos, Symantec et Trend Micro.

Le réseau social estime à environ 4% le nombre de spams postés parmi tous les liens postés chaque jour sur son réseau. Chaque lien partagé sur Facebook est passé au crible, à travers une base de données incluant des milliers de sites "vérolés", désormais enrichie des éléments en provenance de ces cinq éditeurs partenaires.

En marge de cet accord, Facebook a lancé un marché en ligne de l'antivirus, qui propose de télécharger des versions d'évaluation, gratuites pendant six mois, des produits proposés par Microsoft, McAfee, Sophos, Symantec et Trend Micro. Pour ces éditeurs, il s'agit d'un marché fructueux, fort de 900 millions de membres.

Enfin, ces mêmes partenaires rejoignent la page d'information dédiée à la sécurité de Facebook. Les internautes pourront ainsi être alertés des risques en cours sur le réseau social et, plus généralement, sur internet.

(...)(27/04/2012 16:02:17)Avast Free Antivirus arrive sur Mac

Complet et gratuit pour une utilisation personnelle ou professionnel - l'enregistrement est toutefois obligatoire - Avast 7 Free Antivirus pour Mac protègent contre les logiciels malveillants qui sont de plus en plus nombreux sur Mac OS. Les versions commerciales, Avast Pro Antivirus et Internet Security, qui ajoute les modules antispam, firewall et bac à sable ne sont par contre pas disponibles pour Mac OS.

Avec la recrudescence des malwares, la politique de sécurité au cas par casd'Apple n'est malheureusement plus suffisante pour protéger la plateforme à la pomme. Nonobstant ce que peuvent raconter certains éditeurs, il n'y a jamais eu de mythe de l'invulnérabilité du système d'exploitation Mac OS. Les antivirus, comme les malwares existent depuis longtemps sur la plate-forme d'Apple même s'ils sont bien moins nombreux et virulents que dans le monde Windows.

Modules antimalware et antipishing

Avast pour Mac repose sur le moteur antivirus d'Avast 7, déjà utilisé par plus de 150 millions d'utilisateurs actifs. Il fournit aux utilisateurs trois boucliers de défense : pour la protection du web et du mail, pour le filtrage des données entrantes et pour l'analyse du disque dur. Comme ses concurrents, Avast bénéficie également d'une vaste connaissance des menaces informatiques grâce à sa Communauté IQ, qui envoie directement au laboratoire du groupe un flux constant de données sur les malwares rencontrés. En retour, les utilisateurs reçoivent sur leur ordinateur des mises à jour sur les menaces nouvelles et émergentes. Le plug-in et module de réputation WebRep, intégré au logiciel, permet aux utilisateurs de disposer d'informations sur les techniques de phishing et sur la fiabilité des sites, à partir notamment de cette communauté. Cet utilitaire améliore aussi la sécurité sur d'autres plates-formes informatiques puisqu'il éradique également les virus Windows, inoffensifs pour Mac OS X.

L'éditeur tchèque n'est pas le premier à s'intéresser au monde Apple. BitDefender, Intego, McAfee, Symantec, Sophos et Kaspersky proposent déjà des antivirus pour le système d'exploitation Mac OS X.

(...)(05/04/2012 14:30:42)McAfee propose un antivirus pour les VM de VMware

Le Management for Optimized Virtual Environments (MOVE) AntiVirus de McAfee supporte déjà les serveurs et postes de travail virtuels des plates-formes HyperV de Microsoft, Xen et VMware, mais c'est la première fois que MOVE AV - disponible dès maintenant en version 2.5 - prend en charge l'API vShield de VMware. Celui-ci repose sur une approche logicielle sans agent pour scanner et éliminer les logiciels malveillants.

« L'approche sans agent permet d'éliminer le problème dit de « tempêtes» d'antivirus qui peuvent survenir lors de l'exécution du logiciel dans des environnements virtuels et provoque un ralentissement général, » a expliqué Rishi Bhargava, directeur senior de la gestion des produits chez McAfee. Celui-ci ajoute cependant que McAfee cherche toujours à améliorer l'efficacité de la technique sans agent mise en oeuvre dans les API vSphere de VMware. « La détection du malware est beaucoup plus efficace lorsque l'on connait bien le contexte qu'il y a autour de lui », a déclaré Rishi Bhargava. « De ce point de vue, la présence d'un agent logiciel est appréciable, » fait-il remarquer. « L'approche sans agent ne donne pas tout le contexte. Dans le futur, VMware doit faire évoluer l'API vShield pour qu'elle restitue ce contexte. »

Sécuriser les machines virtuelles

Les remarques du directeur senior de McAfee font écho aux préoccupations émises dans le passé par de nombreux acteurs du secteur en ce qui concerne les API vShield et leur approche sans agent qui implique de confier les tâches de sécurité à un « hameçon » logiciel fourni par VMware dans vSphere. Jusqu'à présent, VMware s'en est tenu à cette approche sans agent pour valider la technologie de sécurité vShield développée pour vSphere qui exécute les fonctions de sécurité dans un appareil virtuel distinct.

Selon McAfee, l'intégration avec VMware vShield Endpoint va permettre aux utilisateurs d'optimiser les performances de Virtual Desktop Infrastructure et des serveurs virtuels basés sur VMware. MOVE AV peut aussi tourner dans un environnement impliquant plusieurs types d'hyperviseur mettant en oeuvre l'ancienne approche avec agent de VMware, et l'approche sans agent pour vShield, Xen et Hyper-V.

Kaspersky Lab et Trend Micro supportent aussi les API vShield de VMware, et Symantec devrait également proposer plus tard cette année un produit anti-malware pour vShield.

(...)(17/01/2012 17:12:25)La menace de publication du code source de Norton Antivirus de Symantec fait pschitt

C'est sur Twitter que l'annonce a été faite, le pirate du nom de « Yama Tough » a indiqué le 14 janvier dernier que « mardi prochain [c'est-à-dire aujourd'hui], publication de la version complète de Norton Antivirus 1,7 Go src [source], le reste suivra ». Cependant, aujourd'hui, le même compte Twitter annonce « nous ne publierons pas aujourd'hui le code, tant que nous ne l'aurons pas complètement ».

Depuis quelques jours des remarques sur les publications couplent la présentation du code avec le procès d'un résident américain, James Gross, contre Symantec. Il estime que l'éditeur utilise des techniques de scareware pour persuader les utilisateurs d'acheter des versions complètes d'antivirus. Un tweet de Yama Tough va dans ce sens « aujourd'hui nous allons publier le code source de Norton Utilities pour accompagner les poursuites contre Symantec ».

Il y a quelques semaines Symantec avait admis que le groupe - qui utilise également le nom de «Les Seigneurs de Dharmarâja» - détenait des portions de code source. Le groupe avait expliqué avoir trouvé ces informations lors du piratage des serveurs appartenant à l'armée indienne. L'éditeur de solutions de sécurité avait expliqué que la documentation publiée sur Pastebin était relatif à des produits pour entreprises EndPoint Protection 11.0 et AntiVirus 10.2 datant de 1999 et n'aurait aucun impact sur les produits actuels.

(...)

Microsoft prépare un flux d'informations sur les menaces

Microsoft cherche à partager avec d'autres la richesse de ses données sur la sécurité. Il a annoncé lors de l'International Conference on Cyber Security (ICCS) à New York, l'élaboration d'un fil d'informations en temps réel sur les menaces (Threat Intelligence Fead). Ce projet, encore en développement, vise les informations de sécurité sur les menaces de grandes ampleurs et dangereuses pour les entreprises, mais aussi pour les autorités gouvernementales. En fonction du succès de cette version bêta, la firme de Redmond pourrait élargir ce flux de renseignements au grand public.

Paul Henry, analyste sur la sécurité chez Lumension, explique que ce flux d'informations ne sera pas en mesure de prévenir les menaces avant leur survenance, mais il pourrait être efficace pour réduire l'impact des attaques, comme les botnets Rutsock et Waledac. « Nous sommes encore trop discret sur les questions de sécurité. Les attaquants diffusent rapidement et largement l'information, les défenseurs doivent faire la même chose», précise l'analyste.

Une base de données sécurité en temps réel

T.J. Campana, responsable du programme au sein de l'unité Digital Crimes de Microsoft, a déclaré lors de la conférence que le flux en test fonctionne comme un cluster basé sur Hadoop et intégré à Windows Server. Il diffuse des informations en continu à partir d'un base de données qui contient actuellement des renseignements sur le botnet Kelihos, interrompu en septembre dernier. D'autres contributions sur les données relatives à différentes souches de malware, y compris Rustock et Waledac, intégreront le flux pour mieux répondre à la protection mondiale contre les malwares.

L'éditeur devra répondre aux sceptiques sur le respect de la confidentialité des données incluses dans le flux. Les renseignements relatifs aux menaces et en particulier les botnets comportent des adresses IP. Mais selon Paul Henry, il existe des manières de partager des informations sur les menaces de sécurité en respectant la vie privée. « Les informations peuvent facilement être traitées pour répondre aux préoccupations de confidentialité» souligne l'analyste et de mettre en avant les travaux similaires menés par le SANS Internet Storm Center. De son côté T.J.Campana a indiqué qu'aucune information personnelle ne serait publiée sur le flux.

(...)

Un patch Tuesday record et novateur pour janvier

Les 7 mises à jour proposées par Microsoft constituent un démarrage rapide pour 2012. Les premiers mois de l'année sont traditionnellement faibles en nombre de mises à jour. L'éditeur avait publié deux bulletins en janvier 2011, 2010 et 2008, une en janvier 2009.

Une des sept mises à jour a été étiquetée «critique», le classement le plus élevé des menaces de Microsoft, tandis que les autres ont été marquées « important », second dans le classement, même si certaines des menaces pourraient éventuellement être exploitées par des pirates pour injecter des logiciels malveillants sur les PC. Au total, trois des mises à jour ont été classées comme vecteurs « d'exécution de code à distance», ce qui signifie qu'ils pourraient être utilisés pour pirater un système non patché. La deuxième mise à jour est la plus intéressante car elle est associée pour la première fois au statut « Security Feature Bypass ». Angela Gunn, un porte-parole du Microsoft Security Response explique dans un blog que ce statut s'applique aux méthodes qui faciliteraient l'intrusion d'un pirate ». Elle évoque notamment des éléments vulnérables dans l'UAC (User Account Control), amenant les utilisateurs à installer des logiciels malveillants, malgré la présence dans Windows de deux technologies anti-intrusion DEP et ASLR »

Qui se cache derrière FSB et le patch de BEAST attendu

Dans un email, Paul Harvey, un analyste de la sécurité chez Lumension, soupçonne que derrière cette catégorie se cache « une mise à jour de la technologie SEHOP (Structured Exception Handler Overwrite Protection) pour améliorer la capacité de défense en profondeur dans les applications existantes ». SEHOP est une technologie anti-intrusion qui a été conçue pour bloquer une technique de piratage découverte en 2003 que Microsoft a détaillé sur un post datant de 2009. L'éditeur a ajouté SEHOP dans le SP1 de Windows Vista et il est présent dans Windows 7, Server 2008 et Server 2008 R2. Microsoft souligne que cette défense est désactivée par défaut sur Windows Vista SP1 et 7 pour des raisons de compatibilité. Il est possible que le patch prévu mardi prochain active ce système de défense. La firme de Redmond a déclaré qu'elle publierait plus d'informations sur la mise à jour SBF la semaine prochaine.

Pour Andrew Storm, il ne faut peut-être pas s'attendre à une pérennité de cette catégorie : « je pense qu'ils avaient une méthode qui ne rentrerait dans aucune catégorie et ils ne savaient pas quoi faire avec elle. Plutôt que d'essayer de la pousser dans une catégorie existante, comme l'exécution de code à distance ou une élévation de privilèges, ils ont décidé d'en créer une nouvelle ».

Microsoft a refusé de dire si dans les mises à jour proposées se trouve un correctif lié à l'outil BEAST, capable de contourner le protocole SSL et et TLS. Un patch avait été initialement prévu pour sortir en décembre 2011, mais Microsoft l'avait suspendu après que SAP lui ait signalé des problèmes de compatibilité. Dave Forstrom, directeur du groupe Microsoft Trustworthy Computing, indique que « nous continuons de travailler pour publier une mise à jour dans le cadre de nos agendas traditionnels ». « Cela devrait imminent » souligne Andrew Storm.

Le Japon se dote d'un virus défensif

La meilleure défense est l'attaque. Selon le site d'information japonaise, Yomiuri Shimbun, le gouvernement a investi 2,3 millions de dollars depuis 3 ans dans un projet de développement de virus capable de tracer et neutraliser des cyber-attaques. L'élaboration de cette arme de cyber-défense a été confiée à la société Fujitsu. Le Japon a subi en 2011 de multiples attaques visant le Parlement, des ambassades ou des industriels comme Mitsubishi. Le quotidien en ligne indique que le virus est en cours de test dans un environnement fermé. Le gouvernement nippon doit procéder à une modification de la loi pour lui permettre de créer légalement un virus et de déposer des droits de propriétés intellectuelles sur les travaux.

Une pratique qui se développe discrètement

Le cas du Japon n'est pas isolé dans la création de virus par un gouvernement. Dans le cas de Stuxnet, de forts soupçons ont pesé sur les Etats-Unis et Israël sur l'élaboration de ce ver qui visait notamment le programme nucléaire iranien. Le gouvernement américain avait d'ailleurs qualifié d'actes de guerre les cyber-attaques laissant ainsi la porte ouverte à un éventail de représailles y compris via un virus. La France s'est elle aussi dotée d'une force d'action rapide au sein de l'ANSSI sur les menaces cybernétiques, mais rien n'a été dit sur ses moyens d'actions.

| Les 10 documents suivants > |