Flux RSS

Virus/alertes

481 documents trouvés, affichage des résultats 131 à 140.

| < Les 10 documents précédents | Les 10 documents suivants > |

(21/12/2010 11:49:32)

Bilan Sécurité 2010 : entre perfectionnement et consolidation

Un avant et un après Stuxnet

Dans le développement des différentes attaques, l'année 2010 a été marquée par l'avènement d'un ver, baptisé Stuxnet, qui s'attaque à des processus industriels tournant sur des systèmes de type Scada, développés par Siemens. Ce programme avait probablement comme cible, une centrale de retraitement d'uranium en Iran. A la différence d'autres attaques similaires, Stuxnet est très élaboré et plusieurs observateurs estiment qu'un Etat pourrait en être à l'origine. Utilisant des failles de Windows de type « zero day », les analystes estiment que ce ver devrait dans les prochains mois provoquer encore des dégâts, car plusieurs industries reposent sur des systèmes obsolescents et non sécurisés.

Le perfectionnement se retrouve aussi dans les tentatives de phishing avec l'apparition du Trojan Zeus. Ce dernier réunit beaucoup de qualité. Il est disponible, abordable, fonctionne et son développement le rend modifiable facilement. Le cheval de Troie Zeus vole les noms d'utilisateurs et mots de passe des PC fonctionnant sous Windows. Les criminels peuvent ainsi s'en servir pour transférer illégalement de l'argent depuis les comptes des victimes. Les autorités policières et judiciaires ont mené quelques coups de filet en Angleterre, aux Etats-Unis et en Ukraine, mais cela n'a rien empêché.

Des failles et des patchs

Système d'exploitation, navigateur, solutions de bureautique, langage de développement, aucun service informatique n'échappe aux problèmes de sécurité. 2010 aura montré une recrudescence des publications de correctifs des failles de sécurité. On peut citer les patchs Tuesday de Microsoft qui voit leur volume prendre de l'embonpoint. Adobe a aussi au mois d'octobre dernier proposé 23 correctifs. Même Oracle a diligenté le téléchargement de 81 correctifs. Cette recherche de failles est par ailleurs devenue une activité lucrative, car la plupart des éditeurs ont mis en place des programmes rémunérant les chercheurs. Ainsi, Google a payé 7 500 dollars en prime pour la découverte de 11 bugs. En juillet dernier, la fondation Mozilla a augmenté ses primes pour la recherche des failles de sécurité dans ses produits.

Une consolidation des acteurs

Avec le développement du cloud computing, la consumérisation de l'IT, la profusion de terminaux connectés, les acteurs de l'informatique ont cherché à acquérir de plus en plus de compétences en matière de sécurité. De grands groupes ont ainsi acquis des sociétés spécialisées dans le domaine, comme HP avec Arcsight et Fortify. Les éditeurs de logiciels devant cette concurrence ont eux aussi participé à cette danse capitalistique, comme le montre les acquisitions de Symantec, PGP et GuardianEdge et surtout l'activité authentification de Verisign. Le rachat le plus symbolique de l'année 2010 reste néanmoins celle de McAfee par Intel pour la somme de 7,7 milliards de dollars. Cette opération suscite d'ailleurs quelques inquiétudes ou laissent perplexes les autorités de la concurrence européenne.

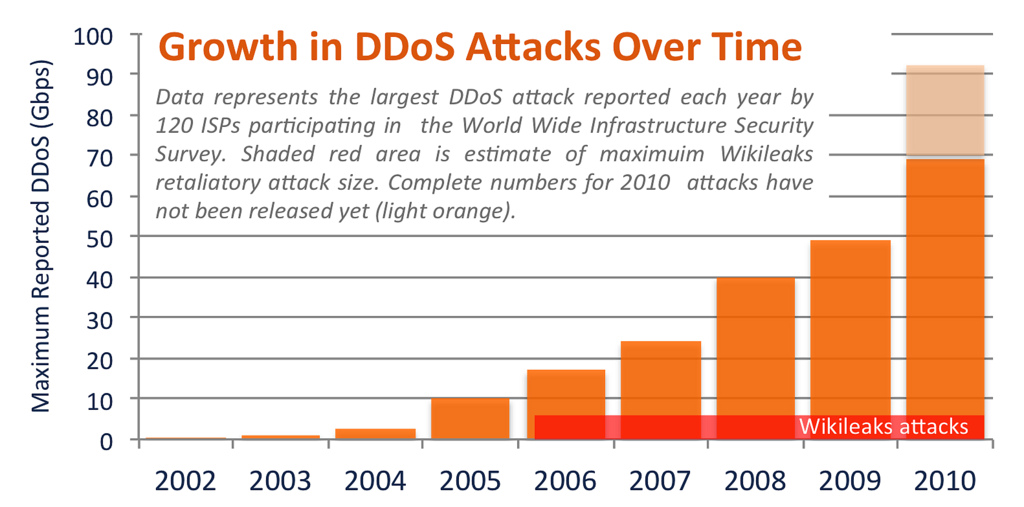

Les représailles DDoS Pro-WikiLeaks surévaluées

C'est l'expert en sécurité Craig Labovitz, spécialiste reconnu en matière de sécurité de l'infrastructure Internet et par ailleurs chercheur chez Arbor Networks (Chelmsford, Massachusetts) qui l'affirme. « Malgré les titres de la presse, les attaques de représailles étaient faibles, de la grenaille, pas plus, » écrit-il dans un long post publié sur le blog d'Arbor Networks. Celui-ci, qui a comparé les attaques par déni de service distribué (DDoS) pro-WikiLeaks avec 5 000 attaques DDoS identifiées pendant l'année 2010, conclut que les attaques du premier étaient « ordinaires ». « Je pourrais comparer cette cyber attaque à une grève des camionneurs en France, » a t-il déclaré dans une interview. « Ce n'était certainement pas une guerre, comme certains journaux l'ont prétendu. C'était une forme de protestation, avec des dommages collatéraux. » Les attaques DDoS visaient des sites appartenant à Amazon.com, MasterCard, PayPal et à l'organisme financier de la poste suisse PostFinance, chaque fois que l'un de ces organismes a bloqué les comptes de WikiLeaks ou suspendu ses services. Ces attaques sont comparables à celles qui ont visé les sites du sénateur américain Joseph Lieberman et de l'ancien gouverneur de l'Alaska Sarah Palin qui ont vivement condamné WikiLeaks pour diffuser les câbles diplomatiques du secrétariat d'Etat américain.

Les chiffres parlent d'eux-mêmes

Quand Craig Labovitz a comparé ces attaques avec des statistiques compilées par Arbor Networks - la société fournit des technologies anti-DDoS à environ 75% des fournisseurs mondiaux de services Internet - il a trouvé les campagnes WikiLeaks très surévaluées. Selon lui, ni la série d'attaques ciblées initiale contre WikiLeaks lui-même, ni les attaques DDoS de représailles menées ensuite peuvent être qualifiées de massives ou d'ultra sophistiquée en termes de niveau d'organisation. « Le niveau des requêtes envoyées par LOIC n'étaient pas très sophistiquées, » a déclaré le chercheur, se référant à l'outil gratuit, Low Orbite Ion Cannon (LOIC), qu'ont utilisé bon nombre de participants à l'attaque. « Une attaque dite sophistiquée utilise des requêtes bien ordonnées, un bon registre d'API pour paralyser le système. » Selon lui, les attaques des « hacktivistes » ne comportent ni l'un ni l'autre. Elles n'étaient pas non plus massives. Craig Labovitz estime que les attaques des pro-WikiLeaks ont généré un maximum de 5Gbits/sec du trafic dirigé vers les sites ciblés. C'est très en deçà des 50Gbits/sec, qu'Arbor a observé dans plusieurs autres attaques du même type. Et presque rien, comparé aux 70Gbit/sec de la plus grande attaque menée en 2010. Bien que LOIC a été téléchargé plus de 100 000 fois, le spécialiste en sécurité a établi que les données d'Arbor montrent que le nombre simultané d'attaquant pro-Wikileaks n'a été que de quelques centaines, et pas de plusieurs milliers. « Le nombre d'adresses IP source observé dans les attaques de représailles se situe à un niveau médian, voire en deçà, de celui observé sur les 5 000 attaques DDoS validées l'an dernier, » dit-il sur le blog.

Vers une militarisation de l'Internet

Selon lui, cela laisse penser que, si les « hacktivistes » ont essayé de recruter de grands botnets, ces armées d'ordinateurs sous-contrôle, pour mener leur action, ceux-ci n'ont pas été utilisés. Mais, alors que les attaques WikiLeaksont ont été facilement bloquées par la plupart des sites visés, cela ne veut pas dire pour autant que ce type d'attaque DDoS ne représente pas une menace sérieuse pour l'Internet. « Il est possible de parer à la majorité des attaques, » a t-il déclaré, « mais certains professionnels peuvent, pour des mobiles financiers, investir beaucoup de temps et d'argent pour monter des attaques DDoS très sophistiquées. » Celui-ci, qui hésite à qualifier les raisons spécifiques de ce type d'attaques, indique cependant que certaines « étaient clairement des tentatives d'extorsion » contre les FAI et les entreprises. « Si WikiLeaks et les attaques de représailles ne peuvent représenter le début de la « cyberguerre », ... la tendance à la militarisation de l'Internet et l'utilisation du DDoS comme moyen de protestation, de censure, et d'attaque politique est préoccupant, » écrit-il sur le blog d'Arbor Networks. « Le DDoS, compte tenu du nombre croissant d'adversaires professionnels potentiels, des réseaux de zombies et des outils de plus en plus sophistiqués pour mener des attaques massives, constitue un réel danger pour le réseau et une menace, vu notre dépendance croissante vis à vis de l'Internet. »

Les smartphones prochaines plateformes des attaques DDoS

Cette enquête de l'Agence Européenne de la Sécurité des Réseaux et de l'Information considère ce risque comme important, même si actuellement il n'existe pas de telles attaques. Cela peut changer, car ces terminaux sont de plus en plus populaires, connectés et la complexité de ces plates-formes pourrait accroître les risques de vulnérabilité.

Les smartphones botnets pourraient ainsi être utilisés pour des attaques traditionnelles comme le spam, la fraude au clic et le DDoS, affirme le rapport. À partir de ces terminaux mobiles, de nouveaux scénarios d'attaques distribuées, comme le spam par SMS ou à la saturation des réseaux de téléphonie. De telles actions pourraient servir de support pour des agressions plus larges sur d'autres infrastructures.

"La couverture de téléphonie mobile est de plus en plus vitale, en particulier dans les cas d'appel d'urgence, cette extension donne aux smartphones une ouverture vers de plus grandes possibilités pour les attaques DDoS avec des conséquences potentiellement graves», selon le rapport. Ce dernier cite l'exemple d'un virus qui a touché en 2001 DoCoMo, le premier opérateur mobile japonais. Le « virus i-mode » s'intégrait dans l'interface du mobile et était capable d'envoyer des messages malveillants et de composer les numéros d'urgence de manière intempestive. « À l'époque, le nombre de terminaux mobiles vulnérables était réduit et l'impact n'était pas significatif, mais, aujourd'hui, une telle attaque aurait pu avoir des conséquences dramatiques sur les numéros d'urgence », précise l'étude.

Des risques classés en fonction des usagers

Le rapport distingue les faiblesses des smartphones et classe le niveau de risque en trois catégories d'usagers : consommateurs, salariés, et dirigeants. L'étude pondère les résultats sur les trois groupes d'utilisateur par le caractère involontaire de divulgation de données sensibles, car beaucoup ne connaissent pas les différentes fonctionnalités de certaines applications. Même si un utilisateur a accepté sciemment le téléchargement d'une application, il ignore peut-être que celle-ci collecte et publie des données à caractère personnel, comme les informations de localisation, très à la mode au sein des réseaux sociaux. Si la plupart des applications disposent de paramètres de confidentialité, nombreux sont les utilisateurs qui ne les modifient pas ou simplement en ignorent l'existence. Pourtant la «divulgation involontaire de données de localisation peut aider des criminels à suivre et tracer les utilisateurs pour par exemple planifier un vol de marchandises de grande valeur», conclut l'étude.

Avira lance son antivirus dans le cloud

Spécialiste des anti-virus, la société allemande Avira se développe en France depuis le début de l'année. Elle a racheté la société néerlandaise CleanPort au mois de mars qui lui apporte une compétence en services managés. A partir de là, Avira a mis au point une solution en Saas : Avira Managed Security Services, AMSS, dont un élément, Avira managed email security, AMES, est disponible en France pour le marché des entreprises.

Cette solution offre du filtrage anti-virus et antispam aux PME PMI qui ont déjà un serveur d'email. Leur trafic est redirigé vers le serveur d'Avira et là, il est filtré deux fois pour la partie anti-virus, une fois pour l'antispam, une autre fois pour les contenus. (...)

Juniper se renforce dans la sécurisation de la virtualisation avec Altor

Il y a quelques semaines, Juniper avait racheté Trapeze Networks, aujourd'hui le spécialiste réseaux et sécurité a déboursé 95 millions de dollars en cash, pour acquérir Altor. Cette dernière a développé un pare-feu basé au niveau de l'hyperviseur, une détection des intrusions (IDS), des outils de visibilité et de surveillance du réseau, ainsi qu'un reporting pour la mise en conformité.

La solution d'Altor vise à vérifier et contrôler la sécurité à travers l'infrastructure de machines virtuelles. L'objectif est de comprendre comment s'effectue l'échange d'applications, de services et de trafic entre les VM. Altor Networks avait été fondée en 2007 par des spécialistes de la sécurité et des réseaux venus de Check Point Software, Cisco, et Oracle. Au début de 2010, Juniper Networks avait investi via son fonds d'investissement, Junos Innovation Found. (...)

Un ancien CTO de Microsoft attaque Symantec, McAfee, Hynix pour violation de brevets

Intellectual Ventures a déposé trois plaintes en contrefaçon de brevet mercredi auprès du tribunal de l'Etat du Delaware. La première saisine concerne des éditeurs de logiciels de sécurité Symantec, McAfee, Trend Micro et Check Point. La deuxième s'adresse au monde de la DRAM (mémoire vive dynamique) et les fournisseurs de mémoire Flash, tel que Hynix et Elpida Memory. Enfin le troisième stigmatise les pratiques sur les circuits logiques programmables ou FPGA des acteurs Altera, Lattice Semiconductor, et Microsemi, qui a récemment acquis Actel FPGA.

« Au fil des ans, Intellectual Ventures a réussi à négocier des accords de licence avec certaines des entreprises disposant de technologies à valeur ajoutée » explique Melissa Finocchio, chef du contentieux pour la société de gestion des droits. « Toutefois, certaines entreprises ont choisi d'ignorer nos demandes de négociations et de discussions. La protection de nos droits à travers ces actions est le bon choix pour nos investisseurs, les inventeurs et les titulaires de brevets actuels. »

Description et rémunération

L'entreprise, fondée en 2000, a acheté plus de 30 000 brevets, en plus de déposer ses propres inventions, selon des documents judiciaires. Intellectual Ventures a gagné près de 2 milliards de dollars par l'acquisition de ces droits de propriétés, a précisé la société dans une des plaintes. Des représentants de Symantec, McAfee, Check Point et Trend Micro a refusé de commenter ces actions. Un représentant d'Hynix n'était pas immédiatement disponible pour commenter.

Sur les logiciels de sécurité, Intellectual Ventures allègue que les quatre accusés ont violé un brevet pour des méthodes de dépistage du virus informatiques, publié en novembre 1999, ainsi que d'un brevet pour l'analyse automatisé du poste de travail fondé sur des règles de messages e-mail et d'autres types de données dans un environnement réseau distribué, validé en juin 2000. Les accusés auraient également violé un brevet pour un système d'identification du contenu accepté en octobre 2002, et l'autre pour un système et une méthode de protection des e-mails contre les virus, accordé en mars 2009. Intellectual Ventures allègue qu'Hynix et Elpida ont violé sept brevets, et que les fournisseurs de FPGA sont en infraction sur cinq brevets.

Illustration : Myhrvold Nathan, fondateur d'Intellectual Ventures

(...)(07/12/2010 17:48:50)Symantec : un bilan 2010 très orienté vers la protection de l'information

Symantec a dressé un bilan de l'année 2010, tant au niveau de l'entreprise que sur les enseignements des récentes attaques. Avant de rentrer dans les détails, le spécialiste de la sécurité est revenu sur la vie de la société. Elle se porte bien en affichant 6 milliards de dollars de chiffre d'affaires. Elle a réalisé plusieurs acquisitions, PGP, Guardian Edge et enfin Verisign. Pour Eric Soares, vice-président et general manager Europe de l'Ouest, ces mouvements s'inscrivent dans la stratégie de la société qui s'articule autour de deux priorités les personnes et les informations, en créant un espace de confiance. Ce dernier passe par 3 étapes : protection de l'infrastructure, la classification de l'information, définition des politiques de sécurité et leur contrôle. Un focus tout particulier a été souligné par Laurent Heslault, directeur des technologies de sécurité de l'éditeur. Il a ainsi cité un ancien PDG de Symantec « la donnée est la monnaie du 21 ème siècle ». Il a constaté des évolutions des fonctions des responsables de la sécurité au sein des entreprises, « aux Etats-Unis, on commence à voir apparaître des CISO, à côté des CSO, en France aussi le RSSI bascule vers le RSI ». La prise de conscience que l'information est importante au sein de l'entreprise est plus forte souligne le dirigeant, « nous sommes clairement dans un mode rustine, où les entreprises nous appelle pour nous demander d'intervenir sur la mise en place de solution de DLP, par exemple ».

Un avant et un après Stuxnet

Laurent Heslault a dressé les tendances de la sécurité pour l'année 2011, mais a insisté sur le virage que constitue la découverte de Stuxnet. « Il y a eu un avant et un après Stuxnet » précise le responsable et de « saluer » la complexité, le niveau de développement de ce ver « là où certains programmes malveillants pèse entre 2 et 10 ko, Stuxnet pèse 600 ko ». Cette menace évoluée touche principalement les infrastructures critiques reposant sur des systèmes Scada. Les réseaux d'eau, d'électricité, les lignes de fabrications pharmaceutiques par exemple se retrouvent exposés à ce genre d'attaques. Laurent Heslault confie « Stuxnet a eu au moins le mérite qu'un dialogue s'installe entre les responsables de la sécurité informatique et ceux en charge des infrastructures. Les systèmes Scada sont équipés de vieux systèmes d'exploitation, non patchés et donc très vulnérables ».

Autres inquiétudes, les failles « 0 Days » qui se multiplient et le business autour de ces vulnérabilités aussi. Selon Laurent Heslault « cela se vend très cher, plusieurs milliers de dollars ». La stéganographie (le fait de cacher des informations au sein d'un flux vidéo, image ou dans un site) est un sujet d'appréhension, car elle demande beaucoup de ressources pour les déchiffrer. Paradoxalement, le cloud n'est pas assimilable à un risque supplémentaire en matière de sécurité « cela apportera des choses positives si cela est bien construit » conclut l'expert de l'éditeur.

Illustration : Laurent Heslault, directeur des technologies de sécurité de l'éditeur

(...)(03/12/2010 15:15:18)Le Syntec Numérique se penche sur la sécurité du cloud

Psychologique ou réelle, la peur sur la sécurité du cloud effraye les responsables et reste le premier obstacle à son adoption. Conscient de ce problème, le Syntec Numérique, après un premier livre blanc, vient de se pencher sur ce sujet crucial en essayant d'y apporter des réponses. Le fascicule recense tout d'abord l'ensemble des problématiques sécuritaires associées au cloud computing. On peut citer ainsi, quels types d'informations sont accessibles dans le cloud ? Qui peut y accéder et comment sont-elle isolées ? Qui dispose de droit pour envoyer et recevoir des données sensibles ? Le livre blanc répertorie ainsi 9 risques : la perte de maîtrise, des déficiences au niveau des interfaces et des APIs, la conformité, la localisation des données, la ségrégation/isolement des environnements, la perte et destruction maîtrisée des données, récupération des données, malveillance dans l'utilisation et enfin usurpation.

Pour le Syntec Numérique, les mesures à mettre en place sont de 3 ordres, la sécurité physique (contrôle d'accès (système à clé, cartes, digicode), redondance matérielle, résilience), la sécurité logique (protection des serveurs virtuels, une colocation sécurisée (avec les risques du multi-tenants), une segmentation réseau, une interface d'administration protégée). Enfin, le troisième élément est la sécurité des données, avec la responsabilité juridique de la sécurité et de la confidentialité des données dans le cloud, la protection, la récupération, l'intégrité, le chiffrement, l'accessibilité des données aux autorités d'un autre pays et la réversibilité des contrats cloud. Le livre blanc du Syntec Numérique apporte donc des réponses aux inquiétudes des responsables IT encore réticents à migrer certaines activités dans le cloud. Il sera sans doute nécessaire d'évangéliser encore sur les bienfaits du cloud versus les risques ou les menaces.

Apple corrige 27 vulnérabilités affectant Webkit de Safari

Les navigateurs Chrome et Safari utilisent tous deux WebKit et les 27 vulnérabilités identifiées et corrigées par Apple aujourd'hui concernent toutes le moteur Open Source. La plupart des vulnérabilités corrigées par la mise à jour de Safari - Apple a également corrigé Safari 4 qui fonctionne sous Mac OS X 10.4, alias Tiger - étaient accompagnées du commentaire « pourrait être utilisée pour l'exécution de code arbitraire, » qui équivaut à « critique » dans le langage d'Apple, lequel, comme on le sait, n'établit pas d'échelle de gravité contrairement à d'autres éditeurs de navigateurs Internet tels Google, Microsoft ou Mozilla. Selon Apple, les 23 bugs critiques pourraient être exploitées par des attaques de type « drive-by », c'est à dire des infections provoquées par des pages web dès que la victime accédait à un site malveillant.

Parmi les vulnérabilités non critiques et patchées aujourd'hui, l'une pourrait être utilisée par des administrateurs de sites peu scrupuleux pour espionner discrètement les habitudes de navigation des utilisateurs, même quand les cookies de Safari sont désactivés. Une autre faille pourrait permettre aux voleurs d'identité de détourner le nom de l'URL inscrit dans la barre d'adresse de Safari, une tactique communément utilisée dans le phishing pour récupérer les mots de passe des comptes bancaires en ligne. Apple a également corrigé plusieurs bugs de stabilité, et a amélioré la fiabilité de son outil utilisé pour bloquer les écrans de publicité surgissant. De même l'éditeur a affiné la précision des choix proposés dans le Top Sites, une fonctionnalité de navigation qui conserve les vignettes des sites les plus fréquemment visités.

Des chercheurs venant de la concurrence

Comme cela a été le cas auparavant, Apple a récompensé un grand nombre de chercheurs qui ont identifié les failles, y compris ceux qui travaillent pour des éditeurs concurrents, dont certaines réparées par cette mise à jour. Un tiers des vulnérabilités ont été signalées par les développeurs de Google, l'une a été repérée par un ingénieur de l'équipe de recherche de Microsoft, et une autre a été signalée par une personne travaillant pour Opera Software, la société norvégienne qui a conçu le navigateur du même nom.

La mise à jour d'aujourd'hui, qui fait passer le navigateur en version 5.0.3, est la première depuis le 7 septembre, et la troisième depuis le mois de juin, date à laquelle Apple a livré la version 5 de Safari. Les mises à jour pour Mac OS X 10.5 (Leopard), Mac OS X 10.6 (Snow Leopard), Windows XP, Windows Vista et Windows 7 peuvent être téléchargées depuis le site d'Apple. Sous Mac OS X, les utilisateurs sont informés automatiquement de la disponibilité de la nouvelle version, tandis que les utilisateurs sous Windows sont alertés par l'outil Apple Software Update quand ils ouvrent Safari.

| < Les 10 documents précédents | Les 10 documents suivants > |