Les SSD sont particulièrement ciblés des pirates informatiques. Pour les protéger, il existe des solutions dont une dernière apportant une protection contre les ransomware baptisée SSD Insider ++. Pour autant, certains vecteurs d'attaques s'avèrent complexes comme celui visant l'espace de surdimensionnement de ce type de média. Egalement appelé over-provisioning (OP), ce dernier est caché et peu accessible pour une majorité d'utilisateurs afin d'améliorer la performance et l'endurance des SSD. Des chercheurs ont levé le voile sur des modèles d'attaques pour rechercher des blocs invalides contenant des données d'origine ou cacher du code malveillant dans une zone de surdimensionnement. « Nous décrivons différents processus réalisés pour chaque type de cellule mémoire de la zone de surdimensionnement et divulguons des techniques d'amélioration de la sécurité qui augmentent l'immunité à ces modèles d'attaque », expliquent les chercheurs Na Young Ahn et Dong Hoon Lee à l'institut cybersécurité de l'université de Corée du Sud.

Récemment, ces derniers ont créé une technique pour faire varier cette zone de surdimensionnement en fonction de la charge de travail via le gestionnaire de firmware du SSD. « Cependant, un pirate peut également réduire sa taille grâce à cette technique », rappelle les chercheurs. « Selon la politique de gestion du dispositif de stockage, la zone de données invalides est susceptible d'être laissée sans surveillance pendant un laps de temps considérable. En effet, en termes de coût de gestion, beaucoup considèrent qu'il est avantageux de laisser la zone de données invalides telle quelle plutôt que d'effectuer une opération d'effacement sur une zone de données invalide significative. En supposant que le pirate accède à la table de gestion du périphérique de stockage, il peut faire de même avec cette zone de données invalide sans aucune restriction ».

Des scénarios d'attaques élaborés

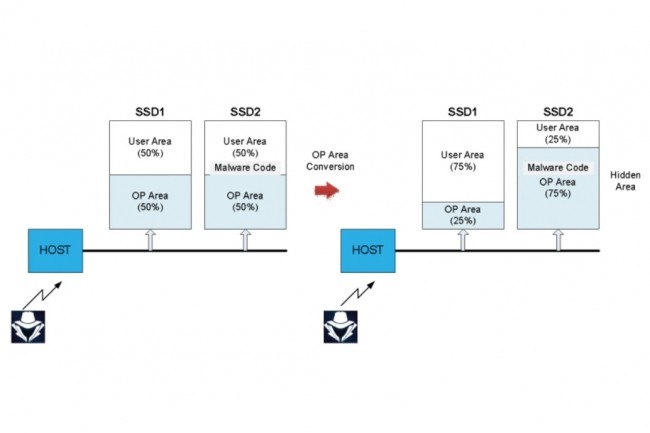

« On suppose que deux dispositifs de stockage SSD1 et SSD2 sont connectés à un canal et que chaque périphérique de stockage dispose de 50% de zone OP. Une fois que le pirate a stocké le code malveillant dans SSD2, il réduit immédiatement la zone OP de SSD1 à 25 % et étend la zone OP de SSD2 à 75 % », indiquent les chercheurs. « À ce stade, le code malveillant est inclus dans la zone cachée de SSD2. Un pirate informatique qui accède au SSD peut activer le code malveillant intégré à tout moment en redimensionnant la zone OP. Étant donné que les utilisateurs normaux maintiennent une zone utilisateur à 100% sur le canal, il ne sera pas facile de détecter un tel comportement malveillant des pirates ».

Un pirate informatique qui accède au SSD peut activer du code malveillant intégré à tout moment en redimensionnant la zone OP, ont prévenu les chercheurs. Et de poursuivre : « une fois le code malveillant inséré dans la zone cachée, de telles attaques ne peuvent pas être détectées car les utilisateurs normaux ne peuvent pas y accéder. De plus, même pour un administrateur de base de données légitime, la possibilité de détection est très faible car le code malveillant inséré dans la zone cachée est stocké sous forme de données invalides plutôt que de données valides. Par conséquent, compte tenu de la gravité d'une telle attaque, il existe un besoin croissant de techniques capables de détecter les codes malveillants non seulement dans la zone utilisateur mais également dans la zone cachée ainsi que dans la zone de données valides et la zone de données invalides du SSD ».

Des mesures d'atténuation

Pour se défendre contre ces attaques, les chercheurs proposent aux fabricants de SSD d'effacer la zone OP avec un algorithme de pseudo-effacement qui n'affecterait pas les performances en temps réel. Et aussi de mettre en œuvre des systèmes de surveillance du débit de données valides-invalides qui analysent le ratio à l'intérieur des SSD en temps réel. « Lorsque le taux de données invalides augmente de manière significative tout d'un coup, l'utilisateur peut recevoir un avertissement et l'option d'une fonction d'effacement des données vérifiable dans l'espace OP », ont expliqué les chercheurs.

Pour améliorer les points de faiblesse et réduire la surface d'attaque, des préconisations sont aussi avancées. Cela passe par du chiffrement de données et d'authentification forte, de sécurisation du ramasse-miettes, allocation de stockage de zone en fonction des propriétés de données (zone namespace), opération de vérification de suppression des données d'origine, surveillance du rapport de données valides/invalides du SSD en temps réel...

Commentaire