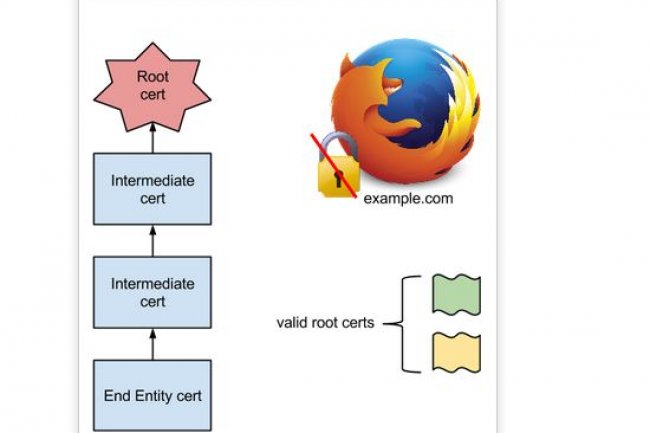

Mozilla a ajouté à la version 32 de Firefox une fonctionnalité de « public key pinning » pour aider ses utilisateurs à se prémunir contre l'interception des données sur les sites web. Celle-ci permet aux services en ligne de spécifier quelles autorités de certification leur ont attribué des certificats SSL/TLS (Secure Sockets Layer/Transport Security Layer) valides afin que le navigateur web puisse rejeter les connexions vers ces sites s'ils ne viennent pas d'une autorité réputée. Cette fonctionnalité ajoute une étape de vérification supplémentaire au protocole TLS ou SSL.

Cette identification est destinée à protéger des attaques de type Man-in-the-middle qui cherchent à profiter de faux certificats. En 2011, l'une de ces attaques avait touché Google en ciblant les utilisateurs Gmail. Une autorité de certification néerlandaise, Diginotar, trompée ou piratée, avait délivré un certificat SSL valide qui pouvait être accepté par un domaine Google. En théorie, cela avait permis aux pirates de bâtir un faux site qui ressemblait à Gmail sans alerter l'utilisateur du navigateur web que le certificat SSL n'était pas valide. Les experts en sécurité ont souvent averti de la menace que représentaient les attaques ciblant les autorités de certification.

Pour l'instant, toutefois, Mozilla n'a encore intégré à Firefox 32 qu'une liste réduite d'autorités de certification. Les domaines protégés sur la version 32 comprennent addons.mozilla.org et Twitter, explique dans un billet Sid Stamm, l'un des responsables du développement chez Mozilla. La liste sera étendue dans les prochaines versions du navigateur. Google y sera ajouté dans la version 33 de Firefox, puis Tor et Dropbox dans la version 34.

Firefox renforce sa protection contre les faux certificats SSL

0

Réaction

Le navigateur web de Mozilla se complète d'une protection supplémentaire contre les faux certificats SSL. Les domaines protégés se restreignent pour l'instant à addons.mozilla.org et Twitter. Suivront Google, Tor et Dropbox.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire