Après la découverte d’outils de piratages dans l’archive non cryptée diffusée mi-avril par le groupe de hackers Shadows Brokers, Luke Jennings, un chercheur en sécurité travaillant pour le consultant en sécurité Countercept a mis au point un outil gratuit qui permet de savoir si votre ordinateur a été infecté par un implant-espion supposément développé par l'Agence de sécurité nationale américaine (NSA). Le script conçu par le chercheur permet de détecter un spyware appelé Doublepulsar, intégré dans un grand nombre d’exploits Windows retrouvé dans la fuite. Cet implant peut servir à charger d'autres logiciels malveillants.

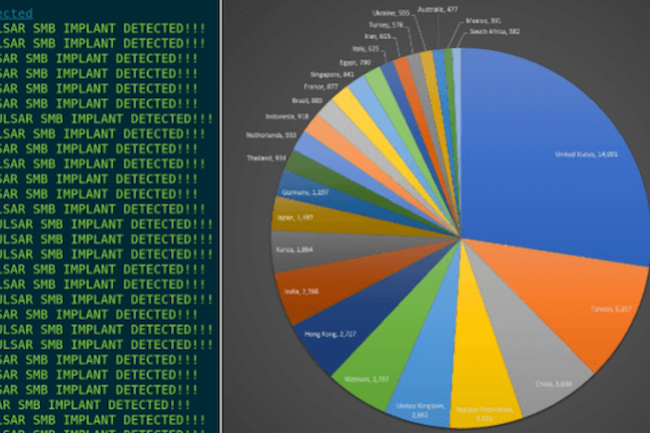

Le script de Luke Jennings, qui nécessite quelques compétences en programmation, est disponible en téléchargement libre sur GitHub. Des chercheurs en sécurité ont déjà fait tourner le script pour rechercher les machines infectées par l'implant. Leurs résultats ont été très variables puisqu’ils ont trouvé entre 30 et 100 000 ordinateurs infectés dans le monde. Des graphiques publiés sur Tweeter par Below0Day, une entreprise spécialisée dans les tests de pénétration, permettent de voir les pays les plus touchés. Les États-Unis arrivent nettement en tête avec 11 000 machines infectées. Plusieurs autres pays, dont le Royaume-Uni, Taiwan et l'Allemagne, comptent plus de 1500 machines infectées.

Les anciens systèmes Windows les plus vulnérables

Selon Luke Jennnings, « il est difficile de savoir exactement quand ces machines ont été infectées par l'implant ». Cependant, les exploits attribués à la NSA qui diffusent Doublepulsar ont été disséminés il y a une semaine, si bien qu’une personne ayant des compétences en piratage pourrait commencer à les utiliser. Les experts en sécurité craignent que des cybercriminels ou des gouvernements étrangers ne s’emparent de ces exploits pour mener via Internet des attaques contre des machines vulnérables. Selon les mêmes chercheurs, les ordinateurs tournant avec d’anciens systèmes Windows ou avec des OS Windows qui ne sont pas à jour sont particulièrement exposés. Le redémarrage d'un système infecté supprime l'implant, mais n’élimine pas nécessairement le malware associé.

Luke Jennings a expliqué qu'il avait développé son script en analysant la manière dont l'implant Doublepulsar communiquait avec son serveur de contrôle. Mais, son objectif premier était d'aider les entreprises à identifier l'implant sur leurs réseaux et non à retrouver la trace de l'implant en scannant tout l'Internet. « Ce sujet a suscité beaucoup de discussions sur Twitter », a-t-il déclaré. « Les gens se demandent si le script est bien écrit, car ils sont surpris par le nombre de systèmes infectés. Mais, personne n'a pu prouver que le script ne fonctionnait pas correctement », a-t-il ajouté. « Je pense qu’actuellement, un ou plusieurs groupes de pirates utilisent probablement ces exploits pour compromettre les machines vulnérables », a-t-il déclaré.

Installer sans tarder les correctifs

Les anciens systèmes Windows Server, en particulier ceux qui fonctionnent sans pare-feu, sont faciles à pirater avec les exploits. Des milliers de machines de ce type semblent être exposées. Dan Tentler, CEO du spécialiste de la sécurité Phobos Group, a testé la précision du script de Luke Jennings. Pour cela, il a réalisé des contrôles manuels sur 50 machines identifiées comme infectées par le script. Et en effet, les 50 machines étaient bien infectées. « En général, quand on effectue des vérifications sur un aussi grand nombre de machines et que le script est mauvais, on retrouve toujours des faux positifs. Mais, là, je n’en ai trouvé aucun », a-t-il déclaré.

Il faudra sans doute plus de temps aux chercheurs en sécurité pour vérifier la pertinence des résultats du script pour détecter Doublepulsar. Néanmoins, Dan Tentler recommande aux opérateurs système de prendre des mesures pour prévenir une infection par le malware. En premier lieu, il conseille aux utilisateurs d’installer tous les correctifs disponibles pour leur système Windows. Les anciens correctifs de Microsoft élimineront le risque, mais des systèmes plus anciens, comme Windows XP et Windows Server 2003, ne bénéficient plus d’aucun support de la part de Microsoft. Dans ce cas, les utilisateurs peuvent soit niveau leur système vers un système d'exploitation plus récent. Ils peuvent également scanner leurs machines avec des antivirus comme Windows Defender pour supprimer les éventuels malwares.

Commentaire