Une faille zero-day du traitement de texte Word de Microsoft a été exploitée par des attaquants pour compromettre des ordinateurs et les infecter avec un malware. C’est le fournisseur de solutions McAfee (redevenu indépendant d’Intel) qui l’a signalé en fin de semaine dernière. Ses équipes ont analysé différents fichiers Word repérés un jour plus tôt et se sont aperçus qu’ils exploitaient une faille affectant toutes les versions d’Office, y compris la dernière version d’Office 2016 sous Windows 10. Le problème est lié à la fonctionnalité Windows OLE (Object Linking and Embedding) qui permet à la suite bureautique d’intégrer au sein de documents des références et des liens vers d’autres documents ou objets, expliquent les chercheurs de McAfee dans un billet.

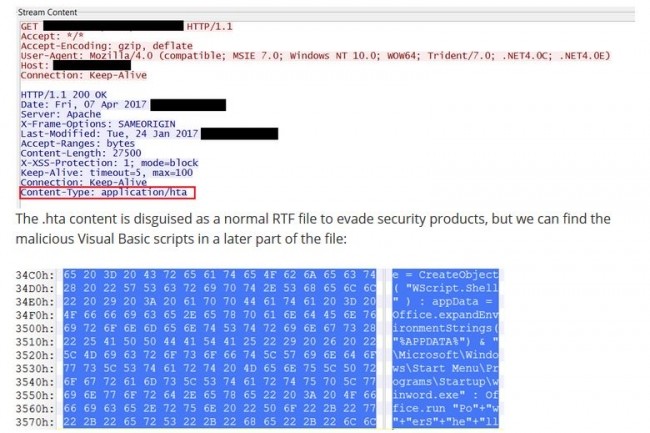

Lorsque les documents compromis utilisés pour l’attaque sont ouverts par l’utilisateur du PC, ils se connectent à un serveur externe et téléchargent un fichier HTA (HTML Application) qui contient du code VBScript malveillant. Le fichier HTA se dissimule sous l’apparence d’un document au format RTF (rich text format) et il s’exécute automatiquement. Le programme d’exploit ferme alors le document Word ayant servi d’appât et en affiche un autre à l’utilisateur abusé, expliquent les chercheurs de McAfee. « En arrière-plan, le malware a déjà été furtivement installé sur le système de la victime ». Selon leurs constatations, les premières attaques remontent à fin janvier.

Un bug logique

Les documents Word malveillants sont envoyés par e-mail sous la forme de pièces jointes, ajoute de son côté l’éditeur de logiciels de sécurité FireEye, dans son blog. Comme il s’agit d’une vulnérabilité non connue à ce jour, il est probable que les attaques ciblent un nombre limité de victimes. Tant McAfee que FireEye signalent que le programme d’exploitation de la faille peut contourner les outils de protection de la mémoire de Windows car la vulnérabilité est un bug logique et pas une erreur de programmation.

La mise à jour de sécurité de Microsoft est programmée pour demain, mais on ne sait pas si elle comprend un correctif pour cette faille. Quoi qu’il en soit, les utilisateurs doivent, comme d’habitude, se méfier des documents envoyés par des expéditeurs non connus. En attendant la livraison du correctif, ils peuvent mettre en place le mode Protected View d’Office qui peut bloquer cette attaque.

Bonjour,

Signaler un abusIl n' y a pas que MacAfee, Sous Windows 10, j'ai remarqué le même problème via wireshark sur firefox. En faite, il charge de manière automatique ton nom, prenom en claire et pire géré entre des balises xml.

Cordialement,

Moustapha Kourouma