Les outils « Open Source Intelligence » (OSINT) ou de « Renseignement de Source Ouverte » peuvent aider les entreprises à améliorer significativement leur cybersécurité. Grâce à ces outils, elles peuvent savoir si des informations sur l’entreprise, les employés, les actifs informatiques et d'autres données confidentielles ou sensibles sont exposées et exploitables par un attaquant. L’identification de ces informations en premier lieu permet de les cacher ou de les supprimer et à l’entreprise de se protéger contre de nombreuses attaques, depuis le phishing jusqu’au déni de service.

Voilà une sélection de 8 outils OSINT, leurs domaines d’intervention, les raisons pour lesquelles ils sont uniques et différents les uns des autres, et ce que chacun peut faire pour améliorer la cybersécurité de l’entreprise.

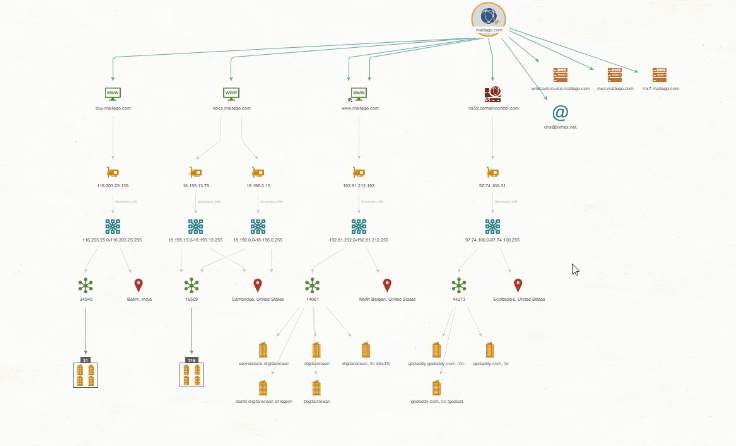

Maltego

Maltego est spécialisé dans la découverte des relations entre les personnes, les entreprises, les domaines et les informations publiques sur lnternet. Cet outil est réputé pour sa capacité à présenter des quantités parfois énormes d'informations découvertes sous forme de tableaux et de graphiques faciles à lire. Les graphiques rendent les informations brutes exploitables, et chaque graphique peut comporter jusqu'à 10 000 points de données. Maltego automatise la recherche de différentes sources de données publiques, de sorte que les utilisateurs peuvent cliquer sur un bouton et effectuer plusieurs requêtes. Une modalité de recherche appelée « action de transformation » donne accès par défaut à des sources d'informations publiques courantes comme les enregistrements DNS, les enregistrements whois, les moteurs de recherche et les réseaux sociaux. Étant donné que Maltego utilise des interfaces publiques pour effectuer ses recherches, il est compatible avec presque toutes les sources d'information ayant une interface publique, ce qui permet d'ajouter facilement des recherches supplémentaires à une « action de transformation » ou d'en créer une nouvelle.

Une fois les informations recueillies, Maltego établit des connexions pouvant dévoiler les relations cachées entre les noms, les adresses électroniques, les pseudonymes, les entreprises, les sites web, les propriétaires de documents, les affiliations et d'autres informations qui pourraient s'avérer utiles dans une enquête, ou pour identifier des problèmes potentiels. L’outil lui-même fonctionne en Java, il est donc compatible avec les plates-formes Windows, Mac et Linux. Les fonctionnalités de la version gratuite appelée Maltego CE sont limitées. Les versions desktop Maltego XL coûtent 1 999 dollars HT par instance. Le coût des installations serveurs pour un usage commercial à grande échelle démarre à 40 000 dollars et sont accompagnées d'un programme de formation complet.

Maltego dresse une cartographie de l'empreinte numérique d'une personne.

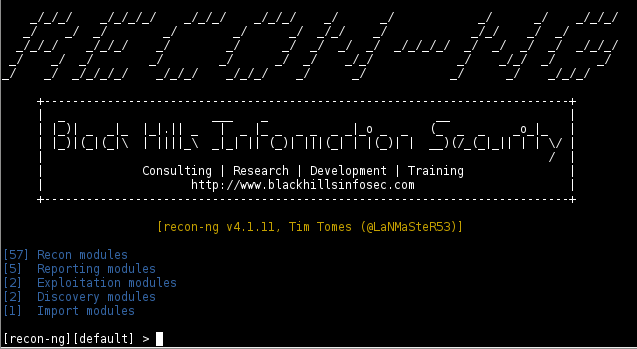

Recon-ng

Recon-ng est un outil puissant pour les développeurs travaillant en Python. L’outil est lui-même est écrit dans ce langage. Son interface ressemble beaucoup au framework populaire Metasploit, si bien que ceux qui connaissent déjà le framework n’auront pas de mal à se familiariser avec Recon-ng. L’outil dispose également d'une fonction d'aide interactive, absente de nombreux modules Python, ce qui devrait permettre aux développeurs de l'utiliser rapidement. Recon-ng automatise les activités OSINT qui prennent beaucoup de temps, comme le copier-coller. Recon-ng ne prétend pas réaliser toute la collecte OSINT, mais il peut être utilisé pour automatiser la plupart des collectes les plus populaires, libérant ainsi du temps pour les tâches qui ne peuvent être faites que manuellement.

De par sa conception, Recon-ng permet à de jeunes développeurs Python peu aguerris de créer des recherches sur des données accessibles au public et d’obtenir de bons résultats. Le framework est très modulaire et inclut de nombreuses fonctionnalités intégrées. Les tâches courantes comme la normalisation des résultats, l'interaction avec les bases de données, les requêtes web et la gestion des clés API sont toutes accessibles via l'interface. Au lieu de programmer Recon-ng pour effectuer des recherches, les développeurs doivent simplement choisir les fonctions qu'ils veulent lui faire exécuter et peuvent construire un module automatisé en quelques minutes. Recon-ng est gratuit et open source. Le wiki disponible comprend des informations complètes pour démarrer avec l'outil ainsi que les meilleures pratiques pour l'utiliser.

Recon-ng automatise la collecte de données

theHarvester

Destiné à collecter les informations publiques existantes hors du réseau de l’entreprise, theHarvester est l’un des outils les plus simples à utiliser de cette série. Il peut également trouver des éléments accessoires sur les réseaux internes, mais la majorité des outils qu'il utilise sont tournés vers l'extérieur. Il est efficace pour l’étape de reconnaissance précédant un test de pénétration ou des usages similaires. Les moteurs de recherche populaires comme Bing et Google, des moteurs moins connus comme dogpile, DNSdumpster ainsi que le moteur de métadonnées Exalead font partie des sources exploitées par theHarvester. L’outil utilise également Netcraft Data Mining et AlienVault Open Threat Exchange. Il peut même utiliser le moteur de recherche Shodan pour découvrir les ports ouverts sur les hôtes découverts. En général, l'outil theHarvester collecte les courriels, les noms, les sous-domaines, les IP et les URL.

TheHarvester peut accéder à la plupart des sources publiques sans aucune préparation particulière. Cependant, certaines sources utilisées nécessitent une clé API. Il faut également disposer de Python 3.6 ou ultérieur dans son environnement. theHarvester est librement disponible sur GitHub. Il est recommandé d'utiliser un environnement virtuel virtualenv pour créer un environnement Python isolé quand on clone à partir de là.

TheHarvester est apprécié pour sa simplicité et son caractère complet.

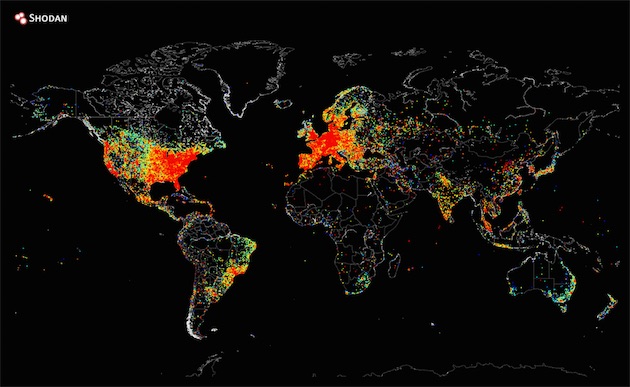

Shodan

Ce moteur de recherche spécialisé est utilisé pour trouver des informations sur les milliards d’appareils de l'Internet des Objets (IoT). Souvent, ces appareils que l’on trouve partout aujourd’hui, ne permettent pas de les rechercher. Shodan peut également servir à trouver des ports ouverts et des vulnérabilités sur des systèmes ciblés. Certains autres outils OSINT comme theHarvester l'utilisent comme source de données, mais il faut un compte payant pour les faire fonctionner ensemble de manière approfondie. Le nombre de sources que Shodan peut surveiller et rechercher dans le cadre d’une initiative OSINT est impressionnant. C'est l'un des rares moteurs capables d’examiner une technologie opérationnelle (OT) comme celle des systèmes de contrôle industriel des centrales électriques et des usines manufacturières. Sans un outil comme Shodan, tout effort de collecte de données OSINT dans les industries qui déploient des technologies IT et des technologies OT serait très incomplet.

En plus des dispositifs OT comme les caméras, les capteurs de bâtiment et les dispositifs de sécurité, Shodan peut également servir à examiner des bases de données pour voir si des informations sont accessibles au public par des chemins autres que l'interface principale. Il peut même fonctionner avec des jeux vidéo, et découvrir si des jeux comme Minecraft ou « Counter-Strike : Global Offensive » ne servent pas à masquer des serveurs sur les réseaux d'entreprise, et quelles vulnérabilités ils génèrent. Tout le monde peut acheter une licence Freelancer à 59 dollars HT/mois et utiliser Shodan pour scanner jusqu'à 5120 adresses IP, avec un retour allant jusqu'à un million de résultats. Les utilisateurs ayant des besoins plus conséquents peuvent acheter une licence Corporate à 899 dollars HT/mois, laquelle permet de scanner jusqu'à 300 000 adresses IP par mois et fournit des résultats illimités. La version Corporate comprend un filtre de recherche de vulnérabilité et une assistance premium.

Shodan est réputé aussi bien pour les experts en cybersécurité que les cybercriminels.

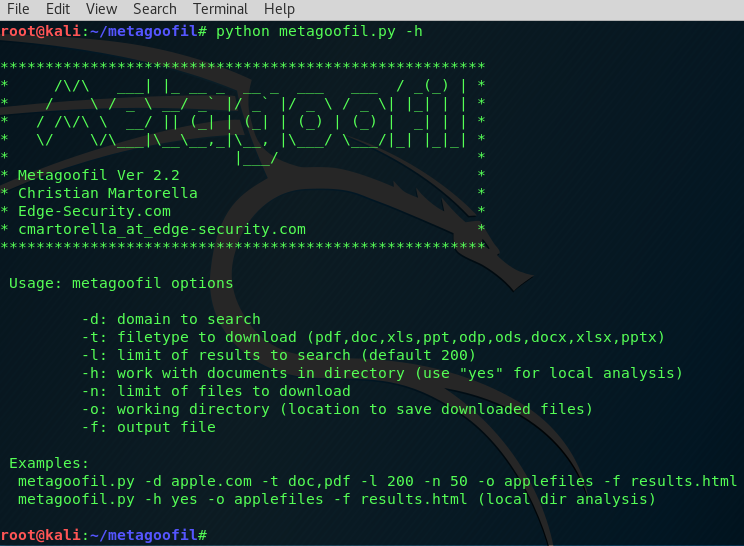

Metagoofil

Cet autre outil disponible gratuitement sur GitHub est optimisé pour extraire les métadonnées des documents publics. Metagoofil est capable d’examiner presque tous les types de documents qu'il peut repérer dans les canaux publics, y compris les fichiers aux formats .pfd, .doc, .ppt, .xls et bien d'autres. La quantité de données intéressantes que Metagoofil arrive à collecter est impressionnante. Ses recherches permettent de retrouver les noms d'utilisateur associés aux documents découverts, ainsi que les noms réels, s'ils sont disponibles. Il peut également trouver les chemins d'accès à ces documents, qui fournissent à leur tour des informations comme les noms de serveurs, les ressources partagées et les informations sur l'arborescence des répertoires de l’entreprise hôte. Tout ce que trouve Metagoofil peut s’avérer très utile pour un pirate informatique, et ce dernier pourrait utiliser ces informations pour lancer des attaques par force brute ou mener des campagnes de phishing. Les entreprises peuvent utiliser les informations recueillies par l’outil OSINT pour protéger ces données ou les rendre invisibles avant qu'un acteur malveillant ne les exploite.

Metagoofil est un expert des métadonnées.

Searchcode

L’outil searchcode s’adresse à ceux qui ont besoin d'aller loin dans la matrice complexe de la collecte OSINT. Fruit du travail d'un seul développeur, ce moteur de recherche puissant et hautement spécialisé recherche des renseignements utiles à l'intérieur du code source. Á noter que pour pouvoir rechercher dans un référentiel de code source, il faut d’abord ajouter ce référentiel de code au programme. Également conçu pour trouver d’autres informations que les informations publiques, searchcode reste quand même un outil OSINT parce que les développeurs peuvent l'utiliser pour identifier des problèmes liés à l'accès à des informations sensibles à l'intérieur du code, que ce soit sur des applications en cours d'exécution ou sur des applications encore en développement. Dans ce dernier cas, l’outil peut permettre de résoudre ces problèmes avant le déploiement de l’application dans un environnement de production.

Certes, dès qu’il y a du code en jeu, il faut plus de connaissances qu’une recherche sur Google, mais l’auteur de searchcode a fait un excellent travail pour rendre son interface aussi facile à utiliser que possible. Il suffit aux utilisateurs de taper leurs champs de recherche et l’outil searchcode renvoie des résultats pertinents avec des termes de recherche mis en évidence dans les lignes de code. Les recherches suggérées comprennent les noms d'utilisateurs, les failles de sécurité comme les appels eval $_GET, les fonctions actives non souhaitées comme re.compile et les caractères spéciaux qui peuvent être utilisés pour lancer des attaques par injection de code. La plupart du temps, les résultats renvoyés par searchcode sont explicites. Toutefois, il est possible de cliquer sur ces résultats pour trouver des informations plus approfondies ou des problèmes de correspondance si nécessaire.

L'outil permet d'aller faire des recherches directement dans le code

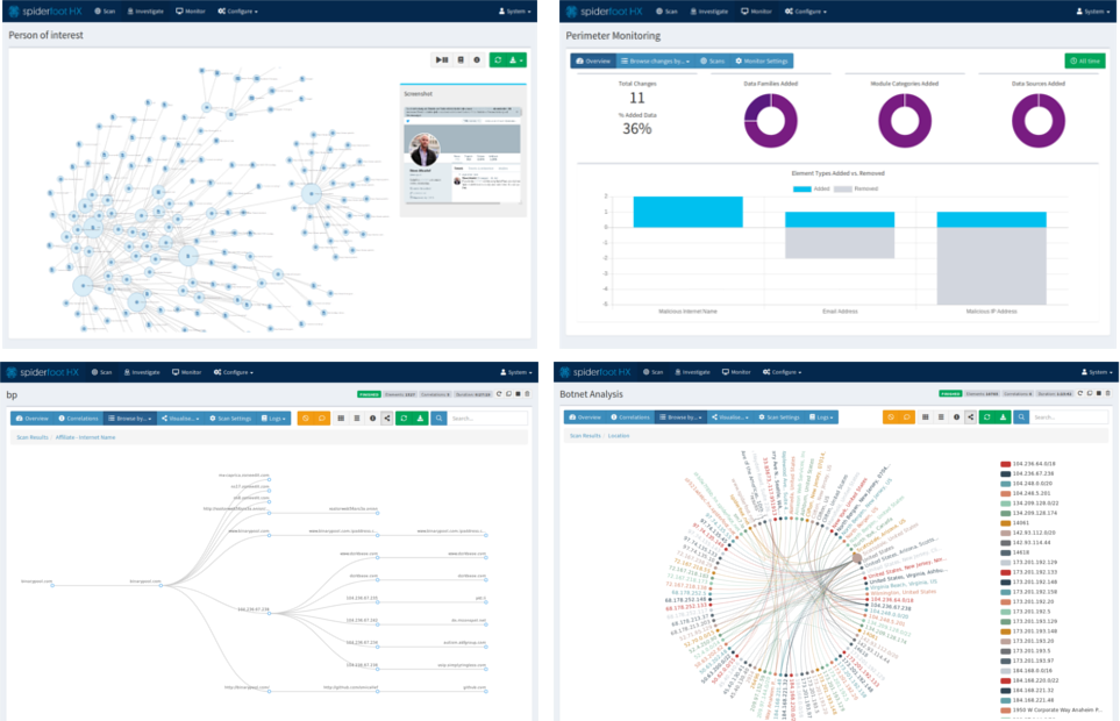

SpiderFoot

Cet outil est l’équivalent de Metasploit mais pour OSINT. SpiderFoot peut aller chercher une adresse IP, un nom de domaine, une adresse électronique, un nom d'utilisateur, un sous-réseau ou un identifiant ASN (Autonomous System Number). Il est également possible de spécifier les modules à utiliser. L’outil SpiderFoot est gratuit et téléchargeable par tous. Il est disponible en mode open source sans frais, avec la limite d’une recherche à la fois, ou sous forme d’offre SaaS non limitée appelée SpiderFoot HX.

L'outil s'intègre à presque tous les flux de données OSINT actuellement disponibles, - près de 200 selon le site web de SpiderFoot - y compris AlienVault, HaveIBeenPwned, SecurityTrails et Shodan. Le même site promet aussi d'intégrer de nouveaux flux de données OSINT sous quelques « jours, pas des semaines ». Si bien que SpiderFoot est un outil idéal pour surveiller les informations exposées au public concernant son entreprise, et celles de ses concurrents. SpiderFoot comprend des outils de visualisation des données qui rendent les données collectées compréhensibles, et l’on peut même exporter les données collectées en format JSON, CSV ou GEXF pour les analyser tranquillement hors ligne dans sa propre base de données. Ce méta-outil OSINT émergent est vraiment à suivre.

Le jeune Spiderfoot est complet et dispose de plusieurs sources OSINT

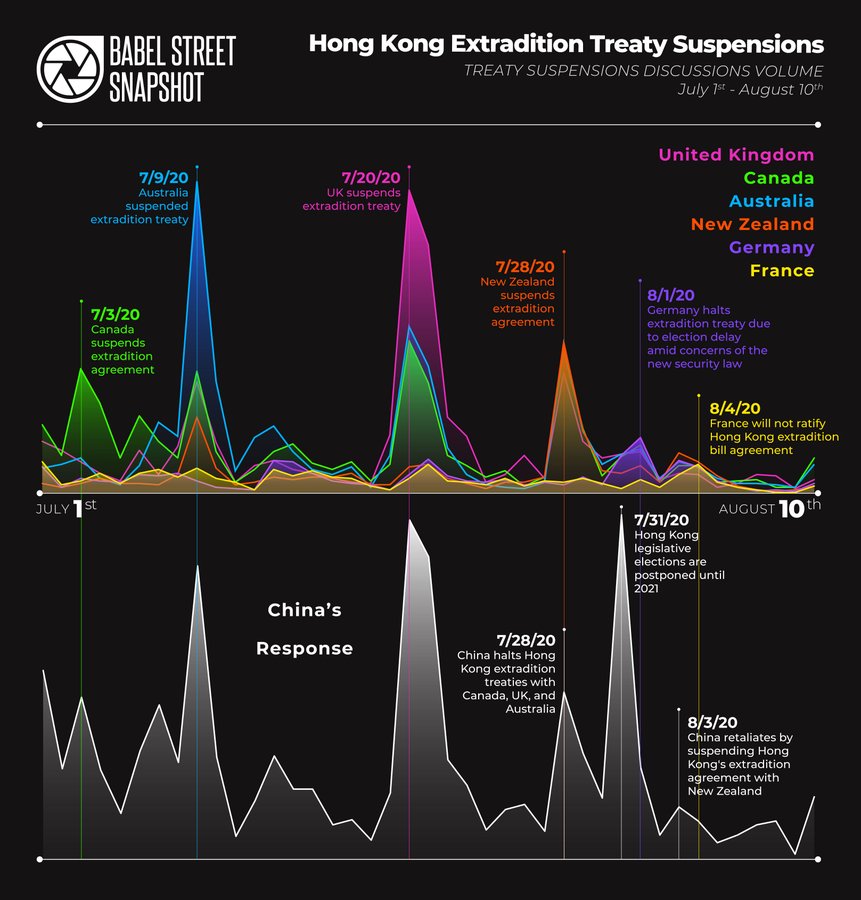

Babel X

Les informations pertinentes ne sont pas toujours en anglais. Selon Statista, seul un quart environ des internautes parlent l'anglais comme langue principale, alors que diverses sources indiquent que jusqu'à 55 % du contenu de l'Internet est en anglais. Les informations dont on a besoin peuvent être en chinois, en espagnol ou en tamoul. L’outil Babel X de Babel Street permet de faire une recherche multilingue dans l'Internet public, c’est à dire les blogs, les médias sociaux, les forums de discussion et les sites d'information. Il permet également d'effectuer des recherches dans le dark web, notamment sur les sites Onion, et dans certains contenus du web profond auxquels Babel X peut accéder grâce à des accords ou des licences concédés par les propriétaires de ces contenus. Le produit est capable de géolocaliser la source d'information qu'il trouve, et il peut effectuer une analyse de texte pour identifier les résultats pertinents. Actuellement, Babel X est capable d'effectuer des recherches dans plus de 200 langues.

Une recherche multilingue peut s’avérer utile dans la recherche d'informations mondiales pour apprécier une situation, par exemple, les cibles visées par des attaques de ransomware à un moment donné. Elle peut également servir à repérer la propriété intellectuelle d'une entreprise vendue sur un site web étranger, ou des informations montrant qu'un partenaire clé a été compromis. Des clients ont également utilisé Babel X pour trouver les identifiants d'utilisateurs ayant mené des attaques sur des forums de discussion non-anglophones. Le principal produit Babel X est basé sur le cloud et permet aux clients de le personnaliser en ajoutant leurs propres sources de données à rechercher. Il existe aussi une version sur site appelée Babel Box, mais il lui manque certaines caractéristiques de Babel X, comme l'accès à des sources de données du dark web. L'option la moins coûteuse appelée Babel Channels permet de rechercher dans des sources de données sélectionnées. Une application mobile est disponible pour toutes les options.

Babel X est capable de récolter des données y compris sur le Dark Web.

Commentaire