Afin de corriger des vulnérabilités d'exécution de code à distance et de déni de service, Atlassian a livré des correctifs urgents pour plusieurs de ses produits. Des failles ont déjà été exploitées, parfois peu de temps après la publication d'un correctif ou même avant qu'un patch ne soit disponible. En octobre, Atlassian a déjà publié un correctif d'urgence pour un problème de contrôle d'accès affectant les versions sur site de Confluence Server et Data.

La faille référencée CVE-2023-22515 permettait à des attaquants non authentifiés de créer des comptes administrateur. Elle était déjà exploitée dans la nature en tant que vulnérabilité zero-day au moment où l’entreprise a publié le correctif. Début novembre, quelques jours seulement après la publication du correctif, des attaquants ont commencé à exploiter une autre vulnérabilité critique dite Improper Authorization Vulnerability (CVE-2023-22518) dans Confluence Data Center et Server. Les failles plus anciennes de Confluence exploitées en tant que vulnérabilités zero day ou n-day par plusieurs groupes d'attaquants incluent les références CVE-2022-26134, CVE-2021-26084, et CVE-2019-3396. Les clients sont donc invités à appliquer les patchs de décembre publiés dernièrement dès que possible.

Failles d'injection et de désérialisation des modèles de Confluence

L'une des vulnérabilités critiques corrigées la semaine dernière propose à des attaquants anonymes authentifiés d'injecter du code non sécurisé dans des pages sur les instances affectées de Confluence Data Center et Confluence Server. Cette faille portant la référence CVE-2023-22522 est qualifiée de problème d'injection de modèle par Atlassian. Selon le fournisseur, elle peut conduire à l'exécution de code à distance sur le serveur. La faille affecte toutes les versions de Confluence Data Center et Server à partir de la version 4.0.0 ainsi que les versions autonomes 8.6.0 et 8.6.1 de Confluence Data Center. La plupart des versions concernées sont en fin de vie et ne sont plus prises en charge. La société conseille aux utilisateurs de Confluence Server de se mettre à niveau vers les versions 7.19.17 (LTS), 8.4.5 ou 8.5.4 (LTS) et aux utilisateurs de Confluence Data Center de se mettre à niveau vers les versions 8.6.2 ou 8.7.1. La vulnérabilité n'offre pas d'autres atténuations possibles, mais Atlassian conseille aux clients de sauvegarder leur instance et de la retirer de l'Internet s'ils ne peuvent pas appliquer le correctif immédiatement.

Une autre vulnérabilité critique corrigée la semaine dernière résulte d'un problème de désérialisation Java hérité d'une bibliothèque d'analyse tierce appelée SnakeYAML. Cette vulnérabilité, référencée CVE-2022-1471, a été corrigée dans SnakeYAML il y a un an. Depuis, trois autres failles, deux de gravité élevée et une qualifiée de critique, ont été signalées dans SnakeYAML. On ne sait pas trop pourquoi Atlassian a attendu jusqu’à maintenant pour publier un avis, mais la liste des produits affectés est longue :

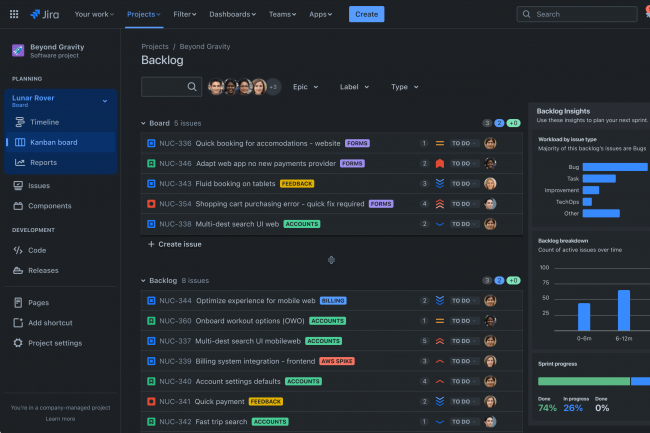

• Application Automation for Jira (y compris l'édition Server Lite)

• Bitbucket Data Center

• Bitbucket Server

• Confluence Data Center

• Confluence Server

• Confluence Cloud Migration App

• Jira Core Data Center

• Jira Core Server

• Jira Service Management Data Center

• Jira Service Management Server

• Jira Software Data Center

• Jira Software Server

Exécution de code à distance dans les applications compagnons Jira

Certains déploiements Jira ne sont affectés que si une version vulnérable de l'application Automation for Jira (A4J) est également installée. Entre-temps, les instances Confluence sont affectées si elles exécutent une version vulnérable de l'application Confluence Cloud Migration Assistant (CCMA). Cette application est installée par défaut. Atlassian fournit plus d'informations sur chaque produit affecté et les scénarios dans lesquels ils sont vulnérables dans une FAQ qui accompagne l'avis.

Une autre exécution de code à distance, référencée CVE-2023-22523, a été corrigée dans l'outil Assets Discovery qui peut être utilisé avec Jira Service Management Cloud, Jira Service Management Server et Jira Service Management Data Center. Assets Discovery (anciennement connu sous le nom d'Insight Discovery) est un outil autonome que l’on peut installer à partir de la place de marché d'Atlassian. Il est utilisé pour scanner le réseau local à la recherche d'actifs matériels et logiciels et pour collecter des informations à leur sujet. Atlassian conseille aux clients de désinstaller les agents Assets Discovery, d'appliquer le correctif Assets Discovery, puis de réinstaller les agents. Pour Jira Service Management Cloud, l'entreprise conseille vivement aux utilisateurs de déployer Assets Discovery 3.2.0-cloud ou une version plus récente et pour Jira Service Management Data Center et Server, Assets Discovery 6.2.0 ou une version plus récente. Une faille d'exécution de code à distance, référencée CVE-2023-22524, a également été corrigée dans l'application Atlassian Companion App pour MacOS. Il s'agit d'une application de bureau complémentaire qui permet aux utilisateurs Mac d'éditer des fichiers localement sur leurs ordinateurs avant de les télécharger vers les instances de Confluence. En tant que tel, le danger d’exécution de code à distance (Remode Code Execution, RCE) pour cette faille se réfère à la machine macOS elle-même, et non au serveur Confluence. Il est conseillé aux utilisateurs de mettre à jour l'application vers la version 2.0.0 ou ultérieure.

Des fuites de données et des dénis de service de grande ampleur

Atlassian a publié aussi une autre série d'avis de sécurité couvrant huit failles de gravité élevée dans plusieurs produits. Ces problèmes peuvent entraîner une exposition des données et des dénis de service et ont été corrigés dans de nouvelles versions de produits le mois dernier. Certains proviennent de bibliothèques tierces. La communication autour de ces failles, qui ont été découvertes dans le cadre du programme de récompense des bogues de l'entreprise et de tests internes, marque un changement dans la politique de divulgation des vulnérabilités d'Atlassian. Jusqu'à présent, l'entreprise ne divulguait que les vulnérabilités de gravité critique de première partie, mais cette politique a été étendue aux vulnérabilités de gravité élevée. « Même si ce changement se traduit par une augmentation de la visibilité et des divulgations, cela ne signifie pas qu'il y a plus de vulnérabilités », a déclaré l'entreprise. « Cela signifie plutôt que nous adoptons une approche plus proactive de la transparence des vulnérabilités et que nous nous engageons à fournir à nos clients les informations dont ils ont besoin pour prendre des décisions éclairées concernant la mise à jour de nos produits ».

Les huit failles de gravité élevée portent les références suivantes :

• CVE-2020-25649 (Jira Software Data Center and Server)

• CVE-2022-28366 (Jira Service Management Data Center and Server)

• CVE-2022-29546 (Jira Service Management Data Center and Server)

• CVE-2022-24839 (Jira Service Management Data Center and Server)

• CVE-2023-44487 (Crowd Data Center and Server)

• CVE-2021-31684 (Confluence Data Center and Server)

• CVE-2023-3635 (Bitbucket Data Center and Server)

• CVE-2023-5072 (Bamboo Data Center and Server)

Commentaire