Evolution naturelle de l'antivirus traditionnel, l'EDR (endpoint detection and response) trouve désormais sa place dans la batterie de protections mises en place par les entreprises pour se protéger mais également réagir face aux incidents de sécurité. Logique donc de voir les cyberpirates en tous genres s'attaquer à cette génération de solutions en usant de techniques variées. Après plusieurs mois d'enquête, les chercheurs en sécurité de Sophos (X-Ops) ont identifié encore une technique d'évasion basée sur un outil qu'ils ont baptisé Aukill.e

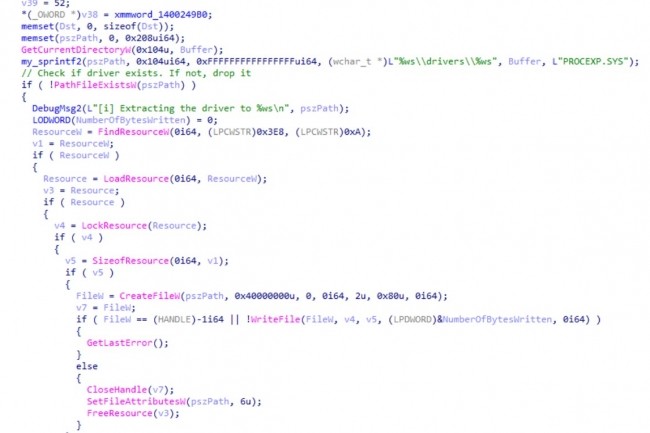

Ce dernier exploite une version obsolète d'un pilote de l'utilitaire Process Explorer de Microsoft pour désactiver les processus EDR avant de déployer une porte dérobée ou un ransomware sur le système cible, explique Sophos dans un dernier rapport. Une fois sur un système, Aukill dépose ainsi un pilote nommé PROCEXP.SYS de la version 16.32 de Process Explorer au même endroit que la version légitime du pilote initial. « Dans le cas d'Aukill, l'outil abuse du pilote légitime pour exécuter des instructions visant à désactiver l'EDR et d'autres contrôles de sécurité sur l'ordinateur compromis », prévient Sophos.

Une amélioration au fil de l'eau des capacités malveillantes

Selon le fournisseur de sécurité, Aukill emploie plusieurs extraits de code et a été conçu autour de Backstab, un outil open source servant à tuer les processus de protection anti malware. En tout, Sophos a collecté six variantes différentes du malware Aukill. « Nous avons trouvé de nombreuses similitudes entre Backstab et Aukill. Certaines incluent des chaînes de débogage communes et caractéristiques, ainsi qu'une logique de flux de code presque identique pour interagir avec le pilote », explique l'éditeur.

L'exploit de Process Explorer pour contourner les systèmes EDR n'est pas une nouveauté puisqu'elle a déjà été mise en œuvre dans Backstab depuis juin 2021. Aukill se caractérise cependant par une amélioration au fil de l'eau, Sophos ayant trouvé que cet outil malveillant a évolué 5 fois depuis sa découverte en novembre dernier. Si la V1 a été observée dans la plupart des incidents, Aukill V6 semble être une version expérimentale qui introduit des changements notables selon l'éditeur.

Le multi thread pour éviter toute interruption

Les versions les plus récentes, par exemple, ciblent désormais un plus grand nombre de processus et de services EDR pour les tuer. Elles incluent également une fonction qui les sonde en continu pour s'assurer que les processus terminés le restent malgré les tentatives de redémarrage. Les auteurs du logiciel malveillant ont également ajouté des fonctions pour rendre Aukill plus robuste en lui permettant d'exécuter plusieurs threads à la fois pour éviter d'être interrompu. Les RSSI ne sont les seuls à penser à la résilience de leurs opérations...

Commentaire