D’après un rapport publié hier par l’entreprise de cybersécurité Sysdig, le cryptojacking est la modalité d'attaque la plus courante utilisée contre les systèmes basés sur des conteneurs fonctionnant dans le cloud. De plus, les attaques par déni de service distribué (DDoS) ont été multipliées par quatre cette année, motivées en grande partie par des objectifs géopolitiques liés principalement à la guerre de la Russie contre l'Ukraine. Selon l'étude « 2022 Sysdig Cloud Native Threat Report » issue des travaux de l'équipe de recherche sur les menaces Threat Research Team de Systig (Sysdig TRT), l'usage de plus en plus fréquent des conteneurs dans les systèmes basés sur le cloud, les a élevés au rang de vecteur de menace important pour les attaques de la chaîne d'approvisionnement. « La portabilité des images de conteneurs a grandement facilité le partage de conteneurs entre développeurs », indique le rapport. « De multiples projets open source fournissent le code source pour déployer un registre de conteneurs ou des registres de conteneurs en libre accès et permettent aux développeurs de partager des images de conteneurs », précise encore le rapport.

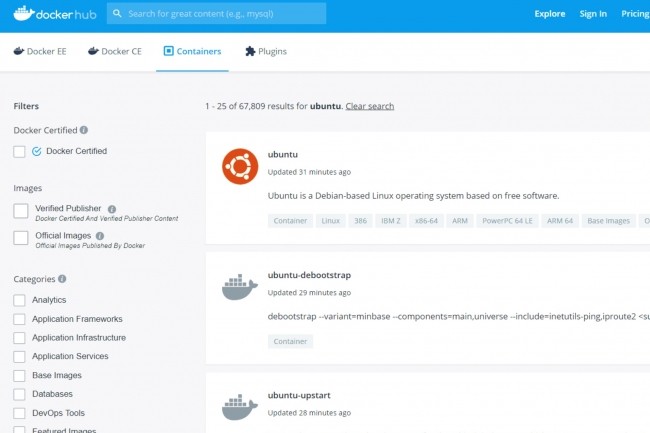

« Dans les dépôts publics comme Docker Hub, on trouve de plus en plus d’images de conteneurs malveillantes contenant des mineurs de cryptomonnaies, des portes dérobées et d'autres vecteurs de la menace qui se font passer pour des applications logicielles légitimes », fait remarquer le spécialiste des produits de sécurité des conteneurs et du cloud. « Le cryptojacking, c’est-à-dire l’usage non autorisé d'une infrastructure informatique pour extraire de la cryptomonnaie, reste la principale motivation des attaquants qui cherchent à exploiter les vulnérabilités critiques et les configurations système vulnérables », pointe le rapport. « Lors de l'analyse de Docker Hub, le nombre total d'images malveillantes uniques dans l'ensemble de données rapportées était de 1 777. Parmi celles-ci, 608, soit 34 %, contenaient des mineurs de cryptomonnaies », a déclaré Michael Clark, directeur de la recherche sur les menaces chez Sysdig. La forte prévalence de l'activité de cryptojacking s'explique par le faible risque et la forte récompense qu’elle peut apporter aux auteurs.

Les attaques DDoS attisées par le conflit Russie-Ukraine

Selon Sysdig, les cryptojackers gagnent un dollar pour chaque tranche de 53 dollars de ressources IT facturées à la victime. L’entreprise de cybersécurité a basé ce calcul sur une analyse des activités menées par un acteur de la menace appelé TeamTNT, et sur le coût du cryptomining. Sysdig TRT a pu suivre l'activité de cryptojacking de TeamTNT en utilisant un réseau mondial de honeypots. Selon l'équipe de recherche de Sysdig, TeamTNT a réussi à voler plus de 8 100 dollars de crypto-monnaie en exploitant illégalement des ressources d’infrastructure cloud, pour un coût de plus de 430 000 dollars pour les victimes. « Pour effectuer ce calcul, nous avons déterminé le coût de minage d’une crypto-monnaie sur une instance AWS et nous l'avons comparé à la valeur en dollars de cette monnaie », a expliqué Michael Clark. « Le coût pour l'attaquant est effectivement nul, tandis que la victime doit payer la facture onéreuse de l'infrastructure cloud », a déclaré le directeur de la recherche sur les menaces de Sysdig.

Le rapport de Sysdig fait également remarquer que depuis le début de l'invasion russe en Ukraine, les attaques DDoS utilisant des conteneurs ont beaucoup augmenté. « Entre le 4T21 et le 1T22, la volonté de perturber des infrastructures informatiques et des services publics s’est traduite par une multiplication par quatre des attaques DDoS », selon le rapport. « Plus de 150 000 volontaires ont rejoint les campagnes DDoS anti-russes en utilisant des images de conteneurs provenant de Docker Hub. Les acteurs de la menace frappent toute personne qu'ils identifient comme sympathisant avec leur adversaire, et toute infrastructure non sécurisée est ciblée pour servir de levier dans l'intensification des attaques », indique encore le rapport. Côté russe, un groupe de hacktiviste pro-russe, appelé Killnet, a lancé plusieurs attaques DDoS contre des pays de l'OTAN, ciblant notamment des sites web en Italie, en Pologne, en Estonie, en Ukraine et aux États-Unis, mais pas seulement. « Comme de nombreux sites sont désormais hébergés dans le cloud, les protections DDoS sont plus courantes, mais elles ne sont pas encore omniprésentes et peuvent parfois être contournées par des adversaires habiles », a déclaré Sysdig. « Les conteneurs préchargés avec des logiciels DDoS permettent aux meneurs de fournir un moyen d’action rapide à leurs volontaires », peut-on lire dans le rapport.

Prévenir les attaques contre les systèmes cloud

Selon l'éditeur, la meilleure façon de prévenir ces attaques sur les systèmes basés sur le cloud est de mettre en place une défense à plusieurs niveaux. « Les équipes chargées de la sécurité du cloud doivent mettre en œuvre des contrôles préventifs comme la gestion des vulnérabilités et des autorisations afin de rendre la compromission de leur infrastructure par les attaquants plus difficile », a déclaré M. Clark. Ce dernier recommande aussi l’usage de techniques de détection des cryptomineurs basée sur l'apprentissage machine pour alerter les équipes de sécurité et bloquer les attaques qui parviennent à passer. « Pour les attaques de cryptomineurs, les contrôles préventifs à l’aide de technologies de gestion des identités et des accès (IAM pour identity access management) et de gestion des droits de l'infrastructure cloud (CIEM pour cloud infrastructure entitlements manager) peuvent rendre très difficile pour un attaquant le provisionnement des instances au nom d'un utilisateur légitime », a encore expliqué M. Clark.

Commentaire