Un rapport tout juste publié par Kaspersky Lab présente ses dernières recherches sur la campagne de cyber-espionnage désignée sous les noms de Epic Turla, Snake ou Uroburos qui aurait des racines d'origine russe. Celle-ci aurait conduit à infecter plusieurs centaines d'ordinateurs dans des institutions gouvernementales (ministères de l'Intérieur, du Commerce, des Affaires étrangères, de la Défense, de l'Education et services secrets, ambassades...) et dans des groupes pharmaceutiques sur plus de 45 pays.

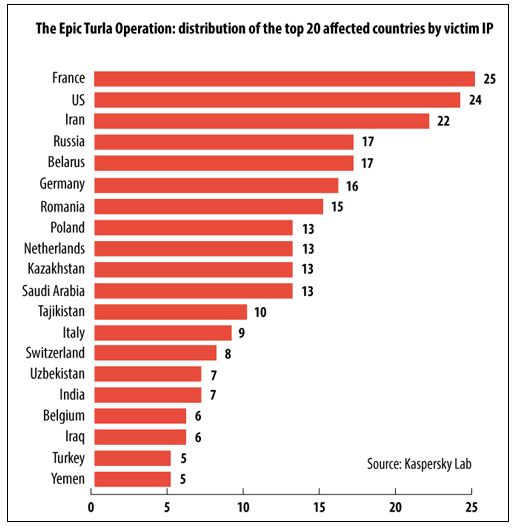

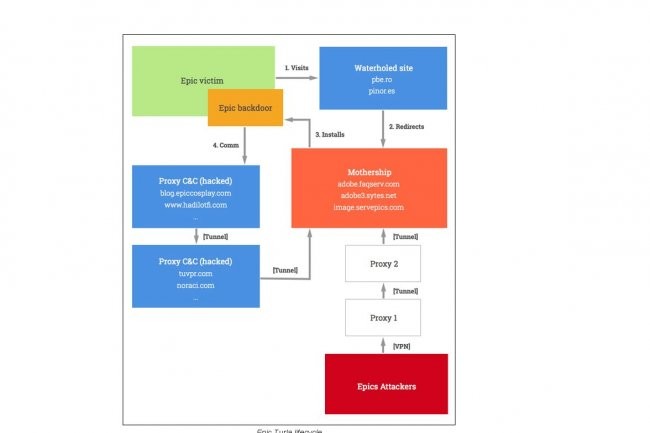

Lancées depuis 2012 au moins, les attaques se poursuivaient en juillet, les utilisateurs ciblés se situant en Europe et au Moyen-Orient, indique le rapport de Kaspersky Lab. Dans son analyse globale, ce dernier a identifié plus d'une centaine de sites infectés et place la France en tête des pays touchés, devant les Etats-Unis, l'Iran et la Russie. L'infection s'effectue en plusieurs étapes en commençant par Epic Turla pour valider le profil de la victime, puis en passant à une étape de porte dérobée (backdoor), Turla Carbon. Kaspersky Lab dit avoir observé ce type d'attaque contre l'un de ses utilisateurs le 5 août, ce qui atteste que l'opération est toujours en cours.

Des techniques d'ingénierie sociale ou des stratégies de point d'eau

Le rapport de Kaspersky Lab donne des détails sur les attaques qui ont d'abord été perpétrées par l'intermédiaire de deux failles zero-day, CVE-2013-5065 et CVE-2013-3346, la première touchant Windows XP et Windows Server 2003 en permettant aux attaquants d'obtenir les droits d'administrateur d'un système, la deuxième affectant Adobe Reader et infectant les ordinateurs par l'intermédiaire de fichiers PDF malveillants.

Ces attaques utilisaient aussi des vulnérabilités plus anciennes et des techniques d'ingénierie sociale (entraînant l'utilisateur à lancer un programme installant un malware) ou encore des stratégies de point d'eau (watering hole), à travers lesquelles l'attaquant infecte un site fréquemment visité par les utilisateurs ciblés.

Cyber-espionnage : l'opération Epic Turla cible la France

1

Réaction

Sous le nom d'Epic Turla, de Snake ou d'Uroburos, une campagne de cyber-espionnage qui s'attaque aux institutions gouvernementales sévit depuis deux ans. La France est au premier rang des pays visés selon un rapport de Kaspersky Lab.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire

Suivre toute l'actualité

Newsletter

Recevez notre newsletter comme plus de 50 000 professionnels de l'IT!

Je m'abonne

Il faudrait presque des serveurs "rudimentaires" qui ne comprennent pas grand chose aux fichiers Adobe, ni beaucoup à java et javascript bref histoire de fermer autant de portes à toutes tentatives de la sorte ...

Signaler un abus