C’est l’arroseur arrosé. Les cybercriminels exploitent la notoriété du spyware Pegasus pour en arnaquer d’autres, d’après un rapport de CloudSEK, éditeur en cybersécurité. Les chercheurs ont analysé environ 25 000 messages Telegram, un grand nombre d’entre eux se targuant de vendre du code source authentique du fameux logiciel d'espionnage. Pour rappel, ce malware de type zéro clic sur iOS et Android a été conçu par la société israélienne NSO Group et utilisé par différents pays pour surveiller les smartphones de personnalités et d’opposants politiques.

Pour mieux comprendre le modus operandi, les experts ont alors interagi avec plus de 150 vendeurs proposant du code source, des démonstrations en direct, des fichiers ainsi que des snapshots. « Ces dernières années, nos chercheurs travaillent sur des incidents ayant lieu sur le deep et le dark web, ce qui nous donne une vision globale du paysage des cyberattaques », explique en préambule l'éditeur. Il ajoute « nous rencontrons fréquemment le nom de Pegasus et de NSO Group, et avons observé de nombreuses activités autour d’eux. Mais depuis la récente alerte d’Apple au sujet de Pegasus, nous avons intensifié nos efforts autour de ce spyware ».

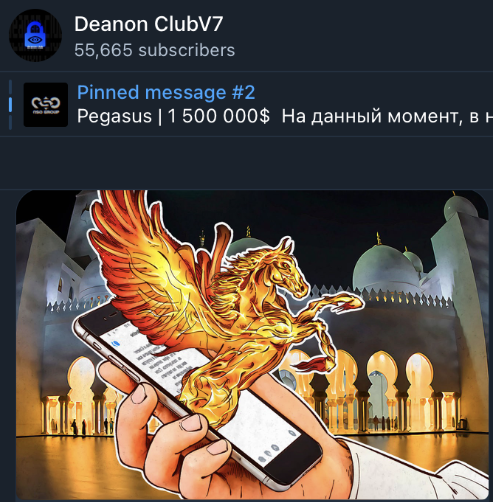

Des prix jusqu'à 1,5 M$

Entre mai 2022 et janvier 2024, le rapport a identifié 6 cas de faux Pegasus qui auraient été distribués sur le dark web. La même arnaque a été observée sur le web classique, les escrocs proposant leur propre malware et l’associant malhonnêtement avec l'officiel. « Sur l’analyse de 15 échantillons et 30 indicateurs obtenus par du renseignement, sur le deep et le dark web, CloudSEK a découvert qu’ils étaient presque tous frauduleux et inefficaces », observe l'étude. Tout en ajoutant que « les cybercriminels ont créé leurs propres outils et scripts, les distribuant sous le nom de Pegasus pour capitaliser sur sa notoriété et obtenir un gain financier ».

Certains prix peuvent atteindre 1,5 M$ pour un accès à Pegasus. (Crédit Photo: CloudSEK)

Toujours dans leurs travaux, les spécialistes précisent que « le 5 avril 2024, un groupe de cyberattaquants nommé Deanon ClubV7 annonçait avoir obtenu un accès à Pegasus, et l’a mis en vente pour 1,5 M$. On ne sait pas encore s’il s’agit d’une arnaque, mais c’est en tout cas le montant que déjà 4 personnes auraient payé pour ce spyware, ce qui amène le total à 6M$. « La reprise frauduleuse du nom, logo et identité de Pegasus par des escrocs ont engendré de la confusion et des fausses informations sur la capacité de l’outil », commente Anuj Sharma, directeur de la recherche sur Pegasus à CloudSEK. « Cette confusion délibérée du malware rend difficile l’attribution, l’origine et la nature des cyberattaques. », conclut-il.

Commentaire