Les chercheurs d'Elastic Security Labs ont découvert que le format de packaging d'applications Windows MSIX servait de vecteur pour infecter les PC Windows et échapper à la détection en introduisant un chargeur de malware furtif baptisé Ghostpulse. Les développeurs utilisent couramment MSIX pour emballer, distribuer et installer leurs applications pour les utilisateurs de l'OS de Microsoft. Ce format est désormais le support de l'infection initiale afin de livrer le chargeur de logiciels malveillants. « Dans un scénario d'attaque courant, nous pensons que les utilisateurs sont dirigés vers le téléchargement de paquets MSIX malveillants par le biais de sites web compromis, de techniques d'optimisation du référencement (Search Engine Optimization, SEO) ou de publicité malveillante », ont déclaré les chercheurs dans un billet de blog.

« Les pirates diffusent le loader à l’aide de faux installeurs pour Chrome, Brave, Edge, Grammarly et WebEx, pour ne citer que ceux-là. Les paquets MSIX peuvent être installés via le Windows App Installer par simple « double clic », sans avoir à utiliser un outil de déploiement et de configuration comme PowerShell. « Cependant, le paquet MSIX malveillant doit comporter un certificat acheté ou signé pour mener à bien son offensive », ont ajouté les experts.

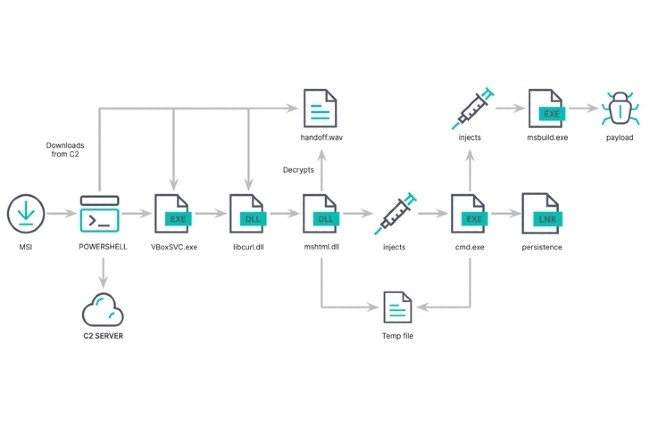

Infection initiale par chargement latéral de DLL

Selon eux, l'infection se déroule en plusieurs étapes, en commençant par un exécutable poseur. Le lancement du fichier MSIX ouvre une fenêtre invitant à accepter l'installation, qui aboutit finalement à un téléchargement furtif de Ghostpulse. Lors de la première étape, le programme d'installation télécharge un fichier TAR (Tape archiver), qui est un exécutable se faisant passer pour le service Oracle VM VirtualBox (VBoxSVC.exe), sauf qu’en réalité, il s’agit d’un binaire légitime, intégré à Notepad++ (gup.exe), vulnérable au chargement latéral ou sideloading, selon les chercheurs. « PowerShell exécute le binaire VBoxSVC.exe qui charge latéralement, à partir du répertoire actuel, la DLL malveillante libcurl.dll », ont expliqué les analystes. « En minimisant l'empreinte du code malveillant crypté sur le disque, le cybercriminel est en mesure d'échapper à l'antivirus basé sur les fichiers et à l'analyse ML ».

Ghospulse utilisé comme chargeur

« Ghostpulse utilise le processus Doppelgänging et agit comme un chargeur, tirant parti de la fonction de transactions NTFS pour injecter la charge utile finale dans un autre processus », expliquent encore les chercheurs dans le blog. Le logiciel malveillant final comprend divers voleurs d'informations, tels que SectopRAT, Rhadamanthys, Vidar, Lumma et NetSupport RAT. « L'objectif de la phase 3 (étape finale) de Ghostpulse est de charger et d'exécuter le payload dans un autre processus », observent-ils. « L'un des aspects intéressants de l'étape 3 est qu'elle écrase les instructions précédemment exécutées par d'autres instructions afin de rendre l'analyse difficile ». L'équipe d'Elastic Security Lab indique par ailleurs que Ghostpulse est également capable d'établir une persistance.

Commentaire