Citrix a demandé à ses clients de mettre à jour immédiatement les produits de mise en réseau NetScaler ADC et NetScaler Gateway afin d'empêcher l'exploitation active de vulnérabilités qui pourraient conduire à la divulgation d'informations et à des attaques par déni de service. NetScaler ADC (Application Delivery Controller) et NetScaler Gateway améliorent les performances, la sécurité et la disponibilité des applications et des services au sein des réseaux. Le 10 octobre dernier, l'éditeur avait déjà mis en garde contre les vulnérabilités référencées CVE-2023-4966 et CVE-2023-4967 pouvant affecter ces produits, qu’il décrivait alors comme des bogues « liés à la mémoire tampon non authentifiée ». La vulnérabilité CVE-2023-4966, de gravité élevée et de divulgation d'informations critiques, avait reçu un score CVSS de 9,4.

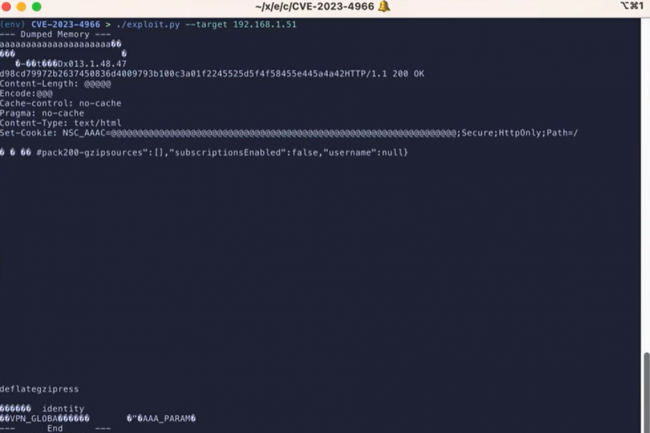

L’entreprise de cybersécurité AssetNote, spécialisée dans l'identification et la gestion des risques de sécurité dans les applications web et les actifs en ligne, a publié sur GitHub un PoC d'exploit de la vulnérabilité baptisée Citrix Bleed. L'entreprise propose également des tests permettant aux clients de vérifier leur exposition à la vulnérabilité. Dans un avis, Citrix a déclaré que « l’exploitation de la vulnérabilité CVE-2023-4966 avait été observée sur des appareils non atténués ». Ajoutant que le « Cloud Software Group recommandait vivement aux clients de NetScaler ADC et NetScaler Gateway d'installer les mises à jour correspondantes dès que possible ». Les exploits actifs pour la vulnérabilité CVE-2023-4967, qui peut permettre à des attaquants de lancer des attaques DoS, n'ont pas été aussi largement observés. Cette faille a été affectée du score CVSS de 8,2.

L’application immédiate des correctifs préconisé

Dans le dernier avis actualisé sur ses trous de sécurité, Citrix a recommandé de mettre à jour sans délai les dispositifs concernés. Plusieurs versions de NetScaler ADC et NetScaler Gateway affectées par les vulnérabilités, sont listées par Citrix dans le dernier bulletin de sécurité. « La version 12.1 de NetScaler ADC et NetScaler Gateway est désormais en fin de vie (End-of-Life, EOL) », a ajouté Citrix dans son avis. « Il est recommandé aux clients de mettre à jour leurs appareils vers l'une des versions prises en charge qui corrigent les vulnérabilités ». AssetNote a fourni de son côté quelques détails techniques sur la vulnérabilité CVE-2023-4966.

L’entreprise de cybersécurité a notamment effectué un patch-diffing, une analyse différentielle qui compare les versions corrigées et non corrigées d'un produit, sur les versions NetScaler 13.1-49.15 (corrigée) et 13.1-48.47 (non corrigée), afin de déterminer les fonctions vulnérables. Le processus de différenciation a consisté à examiner le binaire /NetScaler/nsppe. « Ce moteur de traitement des paquets NetScaler contient une pile réseau TCP/IP complète ainsi que plusieurs services HTTP », a expliqué AssetNote dans un billet de blog. « S'il existe une vulnérabilité dans NetScaler, c'est là que nous regardons en premier ». AssetNote a découvert deux fonctions vulnérables : ns_aaa_oauth_send_openid_config et ns_aaa_oauthrp_send_openid_config. Les correctifs pour ces fonctions, qui permettent un accès non authentifié, ont été réalisés avec la même logique. Outre la mise à jour vers les versions corrigées, le fournisseur recommande de supprimer toutes les sessions actives et persistantes au moyen d'une série de commandes, notamment : kill icaconnection -all ; kill rdp connection -all ; kill pcoipConnection -all ; kill aaa session -all ; et clear lb persistentSessions. Cependant, le fournisseur fait également remarquer que « les clients utilisant les services cloud gérés par Citrix ou l'authentification adaptative gérée par Citrix n'ont pas besoin de prendre de mesures ».

Commentaire