Succédant à Bernard Cazeneuve, ministre de l'Intérieur, Axelle Lemaire, secrétaire d'État à l'Économie Numérique, est passée le 21 janvier au FIC 2015 pour distinguer les lauréats 2015 du label France CyberSecurity. 24 solutions de sécurité ont reçu le label dont TheGreenBow pour son client VPN, Thalès pour ses produits Teopar, Mistral et Elips, Prim'X pour ZoneCentral, ZonePoint, Zed et Cryhod ou encore Wallix pour Adminbastion. La liste complète est disponible sur le site http://www.francecybersecurity.com. Jean-Noel de Galzain, président du Club HexaTrust et PDG de Wallix, s'est félicité de cette reconnaissance des solutions de sécurité nationales. « Aujourd'hui, il est temps de répondre aux problèmes de sécurité avec des solutions correspondants aux menaces actuelles ».

Jean-Noel de Galzain, président du Club HexaTrust et PDG de Wallix.

HexaTrust compte aujourd'hui 19 membres, deux fois plus qu'il y a un an, et une vingtaine de candidatures sont dans les tuyaux. « Nous privilégions la maturité pour les nouveaux entrants, des sociétés qui possèdent déjà des clients », nous a précisé le dirigeant. Et au deuxième trimestre de cette année sont attendues des solutions reposant sur les produits des sociétés d'HexaTrust, la gestion des identités par exemple. « Nous travaillons également sur des solutions à destination des entreprises critiques », les fameuses OIV (opérateurs d'importance vitale).

Les SSII au coude à coude

Tous les grands noms de la sécurité, anciens et nouveaux, étaient bien sûr au FIC 2015. Thales, par exemple, a montré une simulation de cyberattaque. Sogeti a expliqué que les systèmes industriels et les objets connectés étaient les nouvelles cibles des hackers. Un système CPL qui permet d'étendre un réseau dans un appartement est loin d'être parfaitement sécurisé. Le réseau ne s'arrête pas au compteur électrique qui n'est absolument pas un firewall mais déborde sur les prises de courant des appartements voisins. Vulnérable, la clef de sécurité DAK des boitiers HomePluAV est facilement accessible et permet d'intercepter les paquets et de reconfigurer les boitiers CPL.

Michel Van Den Berghe, directeur général d'Orange Cyberdéfense.

De son coté, Orange a renforcé son activité sécurité avec la création d'une division cyberdéfense pilotée par Michel Van Den Berghe. « 1000 personnes environ, dont 150 issues de Atheos, travaillent sur les actifs stratégiques à protéger en déployant des solutions de sécurité et en surveillant ce qui arrive de l'extérieur. [...] Avec les OIV, on touche à l'outil industriel, la cybersécurité est désormais prise au sérieux dans ces systèmes. Il faut protéger ce qui peut mettre en danger la vie quotidienne comme la pollution de l'eau ». A la différence d'autres acteurs, Orange peut compter sur son activité d'opérateur pour analyser ce qui passe dans ses tuyaux avant d'arriver chez ses clients. Et pour répondre aux demandes des entreprises utilisant des solutions SaaS comme Salesforce.com, le dirigeant met en avant le service souverain - en lieu et place du simple cloud souverain - qui chiffre toutes les données sensibles.

Un pot de miel pour attirer les hackers

Autre acteur particulièrement impliqué dans la sécurité des OIV, Trend Micro a mis en ligne un système Scada (système de commande industriel temps réel) factice, un pot de miel en fait, pour attirer les hackers et mieux comprendre leurs techniques, nous a expliqué Loic Guezo, évangéliste sécurité de l'information pour l'Europe du Sud chez l'éditeur. « Les attaques ont été immédiates avec des hackers russes en mode observation et des Chinois particulièrement intrusifs. Ces derniers ont réussi à modifier les lignes de commandes de machines virtuelles.

Aujourd'hui, toutes les équipes sont capables d'accéder à la technologie de base pour compromettre des systèmes Scada. » Pour sécuriser, ces plates-formes, Trend Micro propose deux outils, une clef USB- Portable Security - avec deux LED (rouge et verte) pour scanner les systèmes et détecter les agents malveillants et SafeLock pour mettre sous cloche les machines avec plus de ressources. Toutes les tentatives de modification du système Scada sont ainsi bloquées.

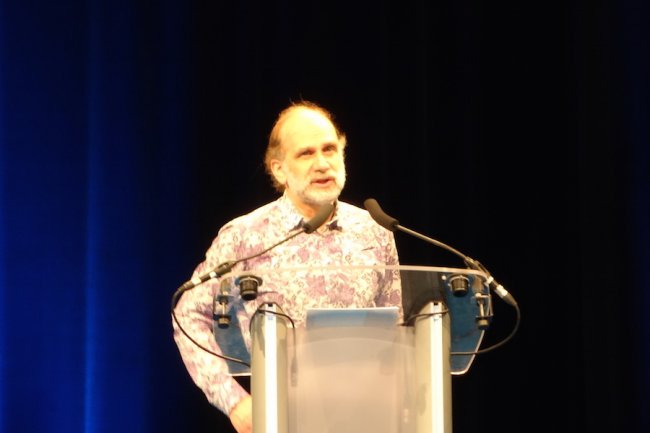

Bruce Schneier évoque les leçons à tirer de l'attaque de Sony

Mais la vraie vedette du jour au FIC était sans conteste l'Américain Bruce Schneier, un cryptologue à l'origine de plusieurs algorithmes de chiffrement dont le célèbre Blowfish toujours inviolé. Au cours de son keynote, il est revenu sur les tendances à venir dans le domaine de la sécurité et notamment les attaques de plus en plus sophistiquées des cyberterroristes. « Il ne s'agit pas cyberguerre mais de conflits technologiques ». Autre inquiétude, The rise of the cloud, ou la perte de contrôle des individus sur leurs données. « Avec des plates-formes comme le service Gmail de Google, nous n'avons plus rien à dire sur la sécurité, nous devons juste accepter le service et, ce, même dans les entreprises. Pourquoi tout doit-il être externalisé, l'impact sur la sécurité est énorme. »

Il est bien sûr lui aussi revenu sur la sécurité des infrastructures critiques. « Une attaque est toujours plus facile que la défense mais il faut continuer à investir dans les hommes. On a besoin de plus de gens et de moins de technologie. Les leçons à tirer de l'attaque contre Sony ne sont pas techniques mais humaines, légales et liées à la communication ».

FIC 2015 : Systèmes industriels et objets connectés, nouvelles cibles des hackers

0

Réaction

Après une première journée placée sous le signe des pouvoirs publics, place à un tour d'horizons des nouvelles menaces et solutions pour y faire face.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Suivre toute l'actualité

Newsletter

Recevez notre newsletter comme plus de 50 000 professionnels de l'IT!

Je m'abonne

Commentaire