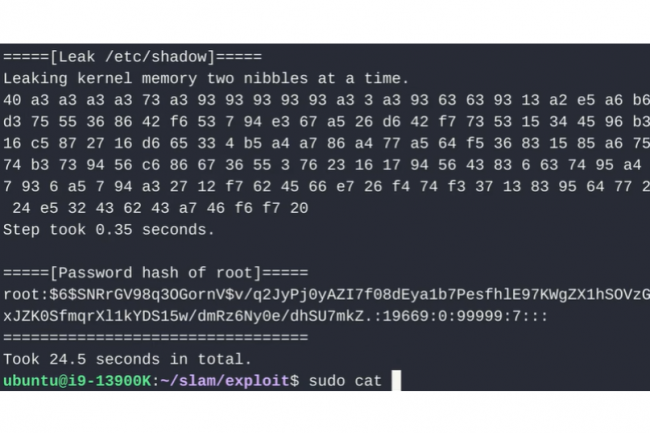

La faille Spectre revient empoisonner la vie des entreprises. Selon des chercheurs en sécurité de la Vrije Universiteit Amsterdam un exploit de la veine du monumental Spectre de 2018 baptisé SLAM affecte les processeurs Intel, AMD et ARM. Dans leur recherche, ils expliquent que cet exploit utilise les récentes fonctions Intel LAM (Linear Address Masking), AMD UAI (Upper Address Ignore) et ARM TBI (Top Byte Ignore) pour voler des données sensibles. « SLAM exploite des gadgets non masqués pour permettre à un processus userland de voler des données ASCII arbitraires du noyau », ont fait savoir les universitaires. Selon eux, il pourrait être exploité pour exfiltrer le hachage du mot de passe racine en quelques minutes depuis la mémoire du noyau.

Ce n'est pas la première fois depuis Spectre que des failles similaires ont émergé. C'est le cas notamment de la vulnérabilité SWAPGS à même de contourner certaines mesures d'atténuation déployées à l'époque. « Au lieu de cibler de nouvelles techniques d'exécution transitoire (comme BHI ou Inception), SLAM se concentre sur l'exploitation d'une classe commune mais jusqu'ici inexplorée d'outils de divulgation basé sur Spectre », expliquent les chercheurs.

Chez AMD les mesures d'atténuation pour Spectre v2 suffisent

Dans le cadre de leur étude, les experts ont développé un canal secret pour extraire des données par l'intermédiaire de gadgets non masqués. L'ingrédient clé est le contournement transitoire des contrôles de canonicité, soit en abusant des fonctions de masquage d'adresses linéaires, soit des conditions de course microarchitecturales (sur les puces AMD existantes). En outre, ils remplacent les canaux de dissimulation de cache classiques par ceux basés sur la traduction d'adresses, afin de contourner les mesures d'atténuation SMAP. En utilisant des techniques de tampon de rechargement just-in-time et de glissement, nous pouvons créer un canal caché exploitable.

En réponse à SLAM, Intel prévoit d'apporter d'autres orientations logicielles pour ses prochaines puces supportant LAM sans indiquer si un patch est prévu pour les modèles actuels. De leur côté développeurs Linux ont publié des correctifs pour désactiver LAM par défaut jusqu'à ce que des modifications logicielles soient disponibles. ARM a publié quant à lui un avis pour fournir des conseils sur les futurs processeurs compatibles TBI, tandis qu'AMD fait savoir que les mesures d'atténuation existantes de Spectre v2 suffisent pour traiter l'exploit SLAM. « Nous tenons à remercier les évaluateurs anonymes pour leurs commentaires », ont expliqué les chercheurs. « Ce travail a été soutenu par Intel dans le cadre du projet "Allocamelus", par le Conseil néerlandais de la recherche (NWO) dans le cadre du projet "INTERSECT" et par le programme Horizon Europe de l'Union européenne dans le cadre de l'accord de subvention n° 101120962 ("Rescale") ».

Commentaire