En août, la dernière version de Smominru, un botnet de minage de cryptomonnaie doté de capacités de prolifération, a compromis plus de 4 900 réseaux d'entreprise dans le monde. Parmi les machines infectées, une majorité de petits serveurs tournant sous Windows Server 2008 ou Windows 7. En service depuis 2017, le botnet Smominru comporte également plusieurs variantes connues comme Hexmen et Mykings. Smominru est réputé pour sa capacité à délivrer un nombre élevé de charges utiles, essentiellement des scripts pour voler des identifiants, des portes dérobées, des trojans et un mineur de cryptomonnaie. La dernière variante de Smominru, documentée en août par des chercheurs de Carbon Black, utilise plusieurs méthodes de propagation, dont l'exploit EternalBlue déjà utilisé par le passé par des ransomwares comme NotPetya et WannaCry. L’exploit EternalBlue bien connu a été corrigé depuis 2017. Mais le botnet utilise également la force brute et des attaques dites de « credentiial stuffing » sur divers protocoles dont MS-SQL, RDP et Telnet pour accéder à de nouvelles machines.

Récemment, des chercheurs de l’entreprise de sécurité Guardicore ont réussi à s’introduire dans l'un des principaux serveurs de commande et de contrôle de Smominru. Grâce aux détails qu’ils ont trouvé sur les cibles et grâce aux identifiants des victimes, ils ont pu recueillir des informations sur les machines et les réseaux compromis et évaluer l'impact du botnet. D’après ces données, les chercheurs ont pu établir que Smominru avait infecté environ 90 000 machines appartenant à plus de 4 900 réseaux dans le monde. Ils ont aussi estimé que le botnet parvenait à infecter 4 700 machines par jour et que plusieurs réseaux comprenaient des douzaines de machines infectées.

Des entreprises de cybersécurité parmi les victimes

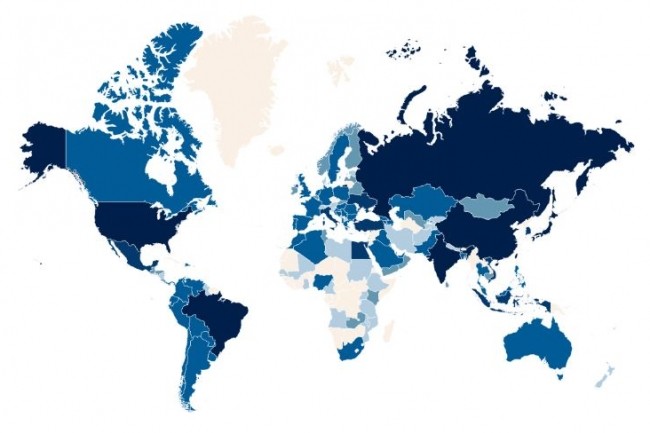

La Chine, Taiwan, la Russie, le Brésil et les États-Unis sont les pays où le nombre d'ordinateurs infectés est le plus élevé. Et si les attaques de Smominru ne ciblent pas d’entreprises ou de secteurs industriels en particulier, les chercheurs de Guardicore ont néanmoins identifié, parmi les victimes américaines, des établissements d'enseignement supérieur, des cabinets médicaux, et même des entreprises de cybersécurité. Autre détail, plus de la moitié des machines infectées (55%) tournaient sous Windows Server 2008 et environ un tiers sous Windows 7 (30%). Ce qui est intéressant, c’est que ces systèmes sont toujours supportés par Microsoft et reçoivent des mises à jour de sécurité.

Avec l'exploit EternalBlue, on aurait pu s’attendre à ce que les machines exécutant des versions plus anciennes et en fin de vie de Windows soient plus affectées. Mais il est difficile de dire combien de systèmes ont été compromis par EternalBlue et parmi eux, combien ont été infectés parce que leurs mots de passe étaient trop faibles.

Une attaque facilitée par un défaut de mise à jour

« Parce que les systèmes n’ont pas été corrigés, la campagne d’attaque est parvenue à infecter d'innombrables machines à travers le monde et à se propager à l'intérieur des réseaux internes », ont déclaré les chercheurs de Guardicore dans un rapport publié hier. « Il est donc essentiel de mettre à jour les systèmes avec les dernières versions actuellement disponibles. Certes, appliquer un correctif n'est jamais simple, d’où l’importance de prendre des mesures de sécurité supplémentaires au niveau du datacenter ou de l’entreprise. La détection par microsegmentation d’un trafic Internet potentiellement malveillant et la limitation des serveurs exposés à Internet sont essentielles pour assurer un bon niveau de sécurité. Mais de nombreux réseaux n’adoptent pas ces bonnes pratiques : pour preuve, une victime sur quatre a été réinfectée par Smominru. Cela signifie que de nombreuses entreprises ont essayé de se débarrasser des infections, mais n'ont pas réussi à bloquer correctement tous les vecteurs d'attaque ni à s'attaquer à la cause profonde.

La plupart des machines compromises étaient équipées de CPU mono ou quadri-core, ce qui caractérise assez bien la catégorie des petits serveurs. Cependant, plus de 200 d'entre elles étaient équipées de CPU huit cœurs et plus et l’une d’entre elle avait même un CPU 32 cœurs. « Malheureusement, cela montre que, même quand les entreprises investissent dans un matériel coûteux, elles ne prennent pas les mesures de sécurité les plus évidentes, comme mettre à jour leur système d'exploitation », ont déclaré les chercheurs.

Une infection grave et des charges utiles multiples

En raison des capacités de prolifération de l’attaque, toute machine infectée par Smominru peut constituer une menace sérieuse pour le réseau d'entreprise auquel elle appartient, et il ne s'agit pas seulement de minage de cryptomonnaie. L’attaque déploie un grand nombre de charges utiles et crée de nombreuses portes dérobées sur les systèmes infectés pour se maintenir, y compris de nouveaux utilisateurs avec des accès d’administration, des tâches planifiées, des objets Windows Management Instrumentation (WMI), des services de démarrage et un rootkit MBR (Master boot record).

Selon les chercheurs de Guardicore, Smominru télécharge et exécute près de 20 scripts et de charges utiles binaires distinctes. La liste détaillée des indicateurs de compromis publiée par l’entreprise de sécurité comprend des hachages de fichiers, des adresses IP de serveurs, des noms d'utilisateurs, des clés de registre et plus encore, ainsi qu'un script Powershell pour détecter les machines infectées.

Commentaire