C'est bien connu la nature a horreur du vide, et c'est aussi le cas dans le monde de la cybercriminalité. Après avoir été frappé en plein coeur par Europol et le FBI en janvier dernier, le ransomware Hive renait en effet de ses cendres. « Il semble que les responsables du groupe Hive aient pris la décision stratégique de cesser leurs activités et de transférer leurs actifs restants à un autre groupe, Hunters International », indique dans un rapport Bitdefender. Il s'agit là d'une bien mauvaise nouvelle, mais qui n'a rien d'étonnant, les cyberpirates sachant très bien également se montrer résilient face à l'adversité comme cela a été le cas tout dernièrement avec le botnet Qakbot qui a repris du service malgré une action d'envergure internationale.

Dans son billet de blog, Bitdefender explique que le 20 octobre 2023, le chercheur en sécurité @rivitna2 a détecté des similitudes de code entre les échantillons de ransomware Hunters International et Hive. De son côté, un autre chercheur surnommé @BushidoToken a également trouvé de nombreux chevauchements et similitudes de code, signalant au moins une correspondance de 60 % entre les deux ensembles de code. « Hunters International a répondu à ces spéculations et a déclaré qu'il ne s'agissait pas d'une itération rebaptisée de Hive, mais d'un groupe de ransomware indépendant qui a acquis le code source et l'infrastructure de Hive. Hunters International affirme se concentrer sur l'exfiltration des données plutôt que sur leur chiffrement. Cette approche les a conduits à acquérir un code de ransomware éprouvé auprès d'un groupe récemment touché, ce qui représentait pour eux un moment opportun », poursuit le fournisseur de sécurité.

Un ransomware écrit en Rust

Le gang Hunters International n'a a priori pas de terrain de chasse particulier et effectue des cyberattaques opportunistes frappant de nombreuses victimes dans une variété de pays (Etats-Unis, Grande-Bretagne, Allemagne, Namibie...). « En analysant le code, nous avons également observé un comportement généralement associé à l'adoption du code d'autres développeurs, comme l'ajout de la journalisation [...] La reconstruction de l'infrastructure nécessite des efforts considérables, une phase au cours de laquelle de nombreux acteurs de la menace envisagent généralement de vendre leurs outils et de profiter des gains mal acquis qui n'ont pas été confisqués par les organismes chargés de l'application de la loi », poursuit Bitdefender.

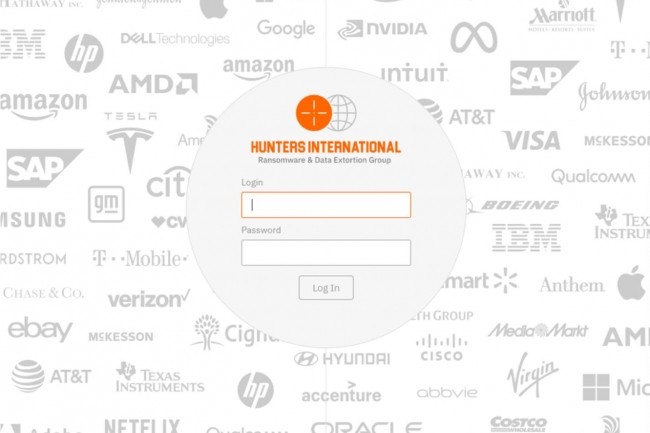

Les exemples de code source étudiés montrent qu'ils ont été écrits en Rust, un langage populaire parmi les cyberpirates les opérateurs malveillants aux manettes de BlackCat par exemple. « Tous les fichiers cryptés sont automatiquement dotés de l'extension .locked, à moins qu'un paramètre spécial ne soit utilisé pour omettre toute extension [...] Les auteurs de la menace ne précisent pas de méthode de paiement particulière ni le montant exact de la rançon. Au lieu de cela, ils demandent à leurs victimes d'accéder à un portail de discussion, auquel on ne peut accéder qu'en fournissant les identifiants de connexion corrects, ces derniers étant inclus dans la note de rançon », fait savoir Bitdefender.

Des fonctions de sauvegarde et de restauration désactivées

Selon les chercheurs en sécurité, ce ransomware comprend un « mode agressif » visant à désactiver les fonctionnalités de sauvegarde et de restauration en exécutant une série de commandes et en tentant de mettre fin à des services et processus spécifiques (veeam, msexchange...). Pour se prémunir de ce type d'attaques, Bitdefender pousse quelques recommandations comme du chiffrement de données, du contrôle d'accès, de la formation et des exercices cyber, de la segmentation réseau et des audits réguliers.

Commentaire