Après deux ans de travail, le NIST (National institute of standards and technology) vient de publier la version 2.0 du son référentiel sur la cybersécurité. L’organisation américaine fait autorité dans plusieurs domaines de l’IT notamment dans le domaine du cloud. Cette deuxième itération du Cybersecurity Framework (CSF) n’est plus focalisée sur la protection des infrastructures critiques, comme les hôpitaux et les centrales électriques, mais sur celle de toutes les entités, quel que soit leur secteur d'activité. La précédente dénomination « Framework for Improving Critical Infrastructure Cybersecurity » a été abandonnée au profit de « NIST Cybersecurity Framework (CSF) 2.0 » pour tenir compte de ce changement.

Plus que les deux versions précédentes du CSF, la version originale publiée en 2015 et la version 1.1 publiée en 2018, la 2.0 est moins une ressource statique et plus un panier de ressources pour accompagner la mise en œuvre du framework. « Le CSF a été un outil vital pour de nombreuses entités, les aidant à anticiper et à faire face aux menaces de cybersécurité », a déclaré Laurie E. Locascio, sous-secrétaire d'État au commerce pour les normes et la technologie et directrice du NIST. « Le CSF 2.0, qui s'appuie sur les versions précédentes, n'est pas un simple document. Il s'agit d'un ensemble de ressources qui peuvent être personnalisées et utilisées individuellement ou en combinaison au fil du temps, à mesure que les besoins d'une structure publique ou privée en matière de cybersécurité changent et que ses capacités évoluent ».

La gouvernance, changement majeur du CSF

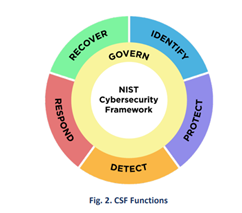

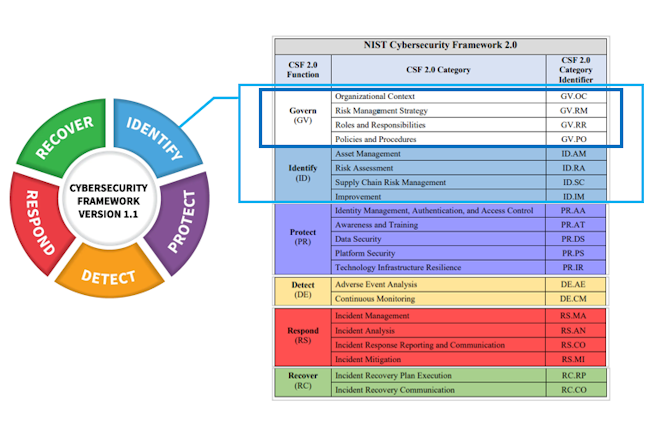

Le changement structurel le plus important apporté au CSF concerne l'ajout d'une sixième fonction, « gouvernance », autour de laquelle gravitent les cinq fonctions précédentes : identifier, protéger, détecter, réagir et restaurer. Cette fonction vise à aider les organisations à intégrer la composante cybersécurité dans des programmes plus larges de gestion des risques d'entreprise en présentant des « résultats » ou des états souhaités, afin de l’informer sur ce qu'elle peut faire pour atteindre les résultats des cinq autres fonctions et les classer par ordre de priorité.

Dans les fonctions du CSF, il faut maintenant intégrer la gouvernance. (Crédit Photo : NIST)

La création d'une catégorie de gouvernance a pour but d'élever toutes les activités de gestion du risque de cybersécurité au niveau de la direction et du conseil d'administration des organisations. « L'objectif principal de cette version 2.0 est de faire de la gouvernance une fonction », a expliqué Padraic O'Reilly, fondateur et directeur de l'innovation de CyberSaint. « Ce l'on comprend aujourd’hui, et c'est assez courant dans le domaine de la cybersécurité, c’est que si la gouvernance n'est pas activement impliquée, on ne fait que tourner en rond ».

Importance accrue de la supply chain

Le Cybersecurity Framework 2.0 intègre et développe également les résultats de la gestion des risques liés à la supply chain contenus dans le CSF 1.1 et regroupe la plupart d'entre eux sous la fonction de gouvernance. Le framework 2.0 estime que, étant donné « les relations complexes et interconnectées dans cet écosystème, la gestion des risques liés à la chaîne d'approvisionnement (SCRM) est essentielle pour les organisations ». Le Cybersecurity SCRM (C-SCRM) est un processus systématique de prise en compte de ce risque et d'élaboration de stratégies, de politiques et de procédures de réponse appropriées. Les sous-catégories de la catégorie C-SCRM du CSF [GV.SC] font le lien entre les résultats purement axés sur la cybersécurité et ceux orientés sur la C-SCRM ».

L'intégration de la gestion des risques liés à la chaîne d'approvisionnement dans la fonction « Gouvernance » n'est qu'un pas dans la bonne direction pour résoudre l'un des problèmes les plus épineux de la cybersécurité. « La supply chain est un véritable gâchis », s’emporte Padraic O'Reilly. « C'est un gâchis, parce que c'est complexe. Selon moi, une partie de ce sujet a été placée sous la tutelle de la gouvernance car il doit être géré de plus en plus au niveau de la direction. En effet, à l'heure actuelle, certaines pratiques sont à moitié satisfaisantes, mais elles ne couvrent que la moitié du problème ».

Des ressources supplémentaires

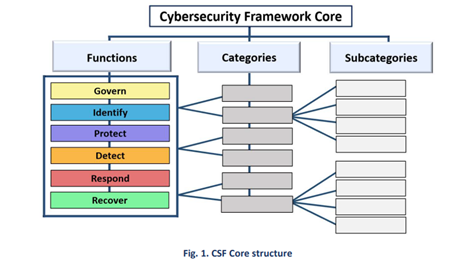

Pour faciliter l’adoption de son dernier référentiel, le NIST propose un ensemble de fiches informatives, de lignes directrices et des frameworks. Un effort pour mettre en œuvre les 106 sous-catégories regroupées en 23, elles-mêmes rassemblées en fonctions principales. Pour réduire les difficultés, l’organisme a intégré dans la version 2.0 du CSF une série de guides de démarrage rapide sur plusieurs sujets, notamment sur la façon de créer des profils et des niveaux CSF et, en particulier, sur la façon de commencer à gérer les risques liés à la sécurité de la chaîne d'approvisionnement. Il est possible aussi de créer des profils communautaires pour faciliter les échanges.

La mise en oeuvre du référentiel peut s'avérer complexe avec un ensemble de catégories et sous-catégories. (Crédit Photo : NIST)

Afin de fournir des conseils encore plus pratiques sur la manière de mettre en œuvre le framework, le CSF 2.0 propose également des exemples d’implémentation (voir encadré). Ils témoignent de l'effort du NIST pour formuler les résultats écrits passivement, en étapes plus actives et actionnables que les organisations peuvent reprendre pour adopter le framework. Depuis la création du référentiel, le NIST a veillé à ne pas prescrire aux entreprises ou administrations des mesures particulières, étant donné que chaque structure dispose de configurations techniques et de ressources uniques.

Commentaire