Il vous reste 96% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte? Connectez-vous

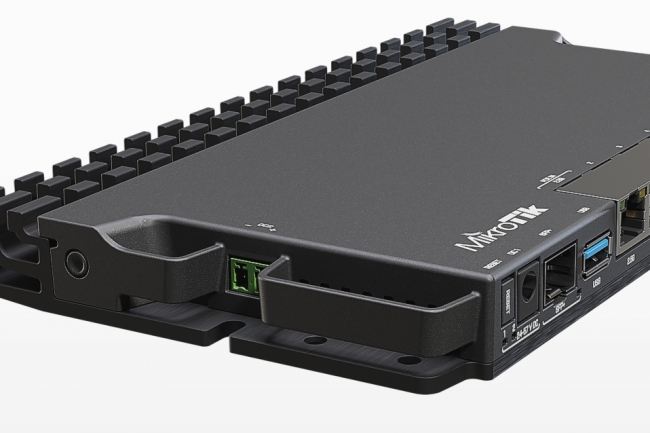

Les cybercriminels exploitent toujours les vulnérabilités non corrigées d'environ 300 000 routeurs MikroTik. Un nouvel outil permet de détecter les équipements compromis.

Il vous reste 96% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Recevez notre newsletter comme plus de 50000 abonnés

Recevez notre newsletter comme plus de 50 000 professionnels de l'IT!

Je m'abonne

Commentaire