Les sites Salesforce désactivés de manière inappropriée et non maintenus sont vulnérables aux acteurs malveillants qui peuvent accéder à des données commerciales sensibles et à des informations personnelles identifiables (PII) en changeant simplement l'en-tête de l'hôte. C'est ce que révèle une nouvelle étude de Varonis Threat Labs, qui explore les menaces posées par les « sites fantômes » de Salesforce.

Que sont les sites fantômes de Salesforce ?

Les sites que l’on décrit comme fantômes sont généralement créés lorsque les entreprises utilisent des noms de domaine personnalisés au lieu d'URL internes peu attrayants afin que les partenaires puissent les consulter, a écrit Varonis Threat Labs. Pour ce faire, l'enregistrement DNS est configuré de manière à ce que « partners.acme.org » [par exemple] pointe vers le site de la communauté Salesforce à l'adresse « partners.acme.org.00d400.live.siteforce.com ». Une fois l'enregistrement DNS modifié, les partenaires visitant partners.acme.org pourront naviguer sur le site Salesforce d'Acme. Les problèmes commencent lorsqu'Acme décide de choisir un autre fournisseur de site communautaire, estiment les chercheurs.

Comme pour toute autre technologie, les entreprises peuvent remplacer un site d'expérience Salesforce par un autre. « Par la suite, Acme modifie l'enregistrement DNS partners.acme.org pour qu'il pointe vers un nouveau site susceptible de fonctionner dans leur environnement AWS », ajoute Varonis Threat Labs. Du point de vue des utilisateurs, le site Salesforce a disparu et une nouvelle page communautaire est disponible. Cette dernière peut être complètement déconnectée de Salesforce, ne pas fonctionner dans l'environnement, et aucune intégration évidente n'est détectable. Cependant, les chercheurs ont découvert que de nombreuses entreprises s'arrêtent à la simple modification des enregistrements DNS. « Elles ne suppriment pas le domaine personnalisé dans Salesforce et ne désactivent pas le site. Au lieu de cela, le site continue d'exister, d'extraire des données et de devenir un site fantôme ».

Une exploitation possible en modifiant l'en-tête de l'hôte

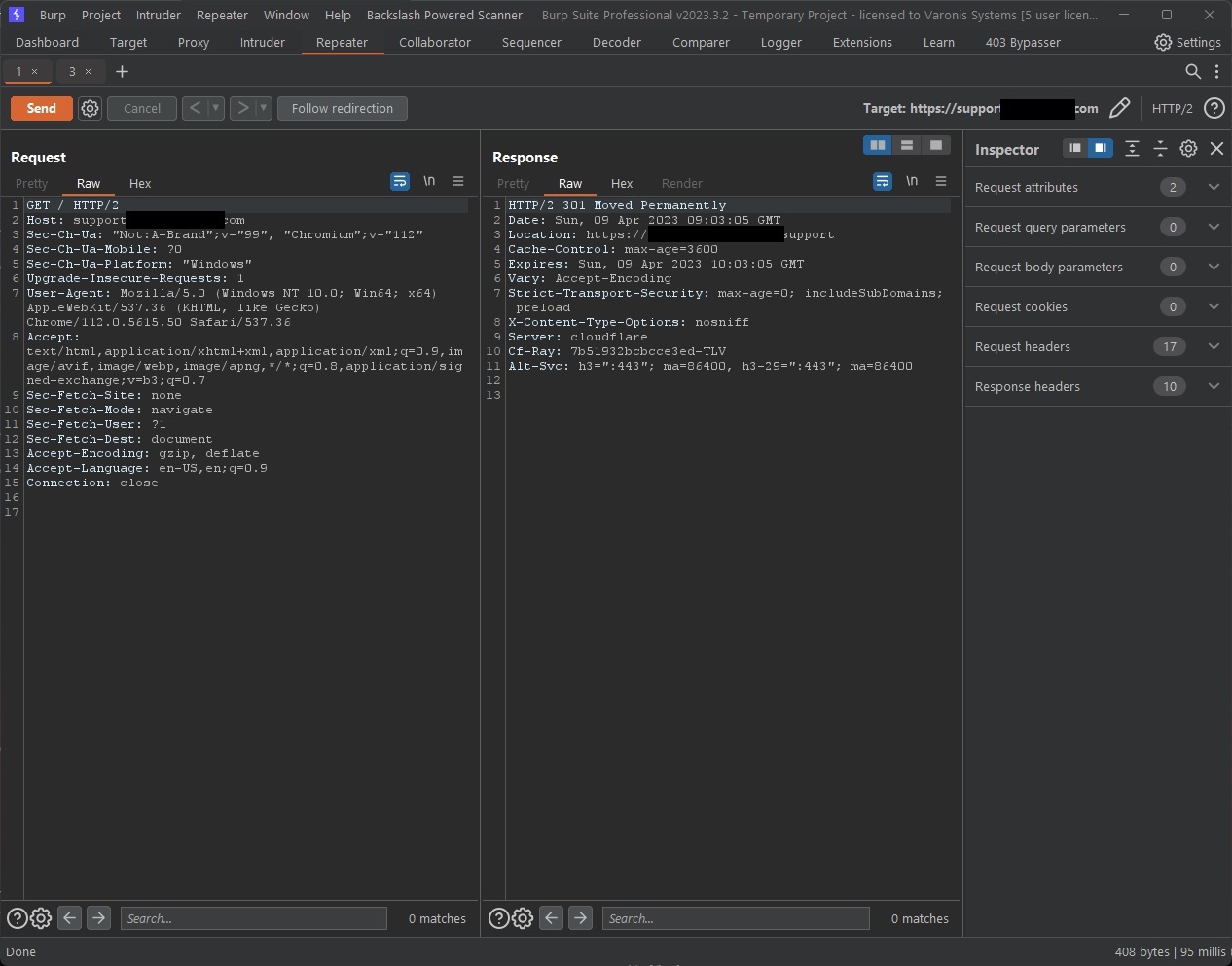

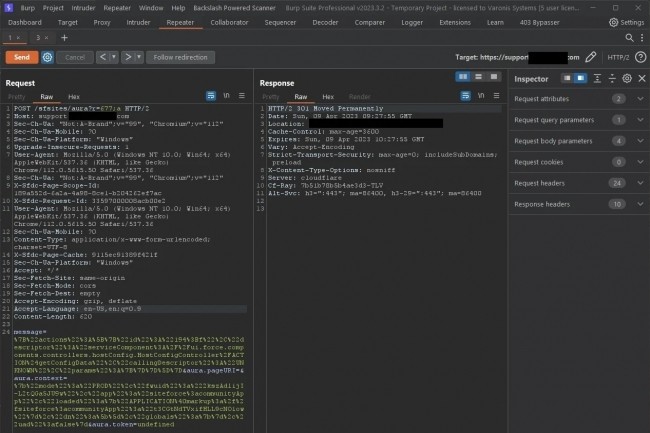

Comme un site fantôme reste actif dans Salesforce, le domaine siteforce se résout toujours, ce qui signifie qu'il est disponible dans les bonnes circonstances, expliquent les chercheurs. « Une simple requête GET aboutit à une erreur, mais il existe un autre moyen d'accéder au site. Les attaquants peuvent exploiter ces sites en modifiant simplement l'en-tête de l'hôte ». Cela fait croire à Salesforce que l'accès au site s'est déroulé correctement, et l'éditeur offrira le site à l'attaquant, ont-ils ajouté.

Bien que ces sites soient également accessibles en utilisant les URL internes complètes, ces URL sont difficiles à identifier pour un attaquant externe, ont souligné les chercheurs. « Toutefois, l'utilisation d'outils qui indexent et archivent les enregistrements DNS - tels que SecurityTrails et d'autres outils similaires - facilite grandement l'identification des sites fantômes ». Le risque est d'autant plus grand que les sites anciens et obsolètes sont moins bien entretenus et donc moins sûrs, ce qui facilite les attaques.

Les attaquants peuvent exploiter ces sites en modifiant simplement l'en-tête de l'hôte. Cela fait croire à Salesforce que le site a été consulté en tant que https://partners.acme.org/ et que Salesforce offre le site à l'attaquant. (Crédit : Varonis)

Des données commerciales sensibles et des informations confidentielles hébergées

Les chercheurs de Varonis ont affirmé avoir trouvé de nombreux sites inactifs contenant des données confidentielles, y compris des données commerciales sensibles et des informations confidentielles, qui n'étaient pas accessibles autrement. « Les données exposées ne se limitent pas à d'anciennes données datant de l'époque où le site était utilisé ; elles comprennent également de nouveaux enregistrements qui ont été partagés avec l'utilisateur invité, en raison de la configuration du partage dans son environnement Salesforce ».

Ils conseillent de désactiver les sites qui ne sont plus utilisés et soulignent l'importance du suivi de tous les sites Salesforce et des autorisations de leurs utilisateurs respectifs, y compris les utilisateurs communautaires et les utilisateurs invités. Varonis Threat Labs a également créé un guide pour protéger les communautés Salesforce actives contre la reconnaissance et le vol de données.

Commentaire