Les utilisateurs sont invités à mettre à jour leurs installations WinRar afin de corriger deux failles critiques que les attaquants pourraient exploiter pour exécuter du code arbitraire. Utilisé de longue date et très populaire sur Internet, le format d'archive RAR, associé à WinRar, a déjà fait l'objet d'abus et d'exploitations par des cybercriminels.

L’exécution potentielle de code malveillant

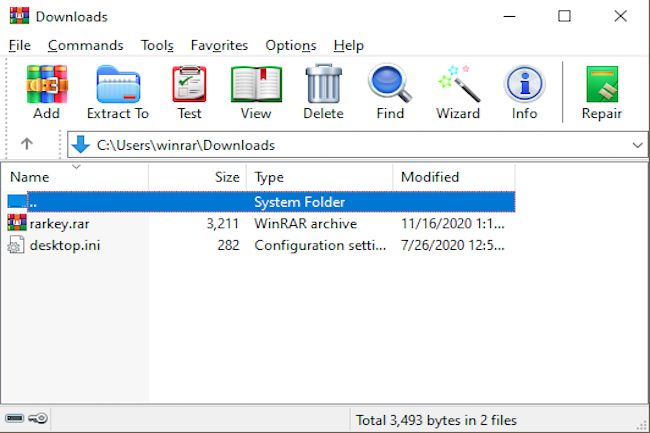

La première vulnérabilité, référencée CVE-2023-40477, a été découverte par un chercheur identifié par le pseudonyme « goodbyeselene » qui l'a signalée via le programme Zero Day Initiative (ZDI) de Trend Micro. Elle est affectée d’un score de 7,7 sur l'échelle CVSS (Common Vulnerability Scoring System), ce qui correspond à une gravité élevée. « Cette vulnérabilité permet à des attaquants distants d'exécuter un code arbitraire sur les installations RARLAB WinRar concernées », peut-on lire dans l'avis ZDI. « L'interaction de l'utilisateur est nécessaire pour exploiter cette vulnérabilité, car la cible doit visiter une page malveillante ou ouvrir un fichier malveillant ». La faille provoque un débordement de mémoire tampon en rapport avec la façon dont WinRar traite les volumes de récupération (fichiers .REV). Les « recovery volumes » sont des fichiers spéciaux créés par WinRar quand une archive est divisée en plusieurs parties (volumes). Ils permettent au programme de reconstruire un fichier manquant ou endommagé dans un ensemble de volumes. Le problème est dû à une mauvaise validation des données fournies par l'utilisateur dans les fichiers .REV, ce qui peut entraîner un accès à la mémoire au-delà de la mémoire tampon allouée. Ce problème peut être exploité pour exécuter du code dans le contexte du processus WinRar.

Quant à la seconde vulnérabilité, mentionnée dans les notes de mise à jour de WinRar 6.23, elle peut conduire à l'exécution du mauvais fichier quand l'utilisateur double-clique sur un élément à l'intérieur d'une archive spécialement conçue. Andrey Polovinkin, de l'unité de renseignement sur les menaces du Group-IB, a signalé ce problème, mais on ne sait pas s'il l'a découvert lui-même ou s'il a constaté qu'il était utilisé dans des attaques.

Une exploitation de longue date

Créé en 1993, le format d'archive RAR doit sa popularité à son taux de compression élevé et à sa capacité à créer des archives fractionnées, c'est-à-dire divisées en parties plus petites. Ce découpage a facilité la distribution de fichiers volumineux à une époque où, dans les premiers temps de l'internet, l'instabilité du réseau pouvait facilement entraîner une corruption des fichiers téléchargés. Malgré son format propriétaire, le RAR est encore populaire aujourd'hui. C’est la raison pour laquelle Microsoft teste la prise en charge native en lecture seule de ce format et d'autres formats d'archives comme 7z dans Windows 11. D’ici-là, les utilisateurs devront s'appuyer sur le gestionnaire d'archives WinRar pour créer ou décompresser de telles archives, ce que font plus de 500 millions d'utilisateurs, selon les développeurs du programme.

Cette grande popularité du format d'archive RAR a aussi conduit les cybercriminels à l'adopter pour distribuer des logiciels malveillants par courrier électronique, soit sous forme de pièces jointes, soit sous forme d'URL pointant vers ces fichiers. Le fait que le format prenne également en charge la protection des archives par mot de passe en a fait un bon vecteur de diffusion pour les attaquants, car les solutions de sécurité pour le courrier électronique ne peuvent pas décompresser et analyser automatiquement le contenu des archives protégées par mot de passe. WinRar lui-même a déjà été la cible d'attaques. En 2019, des attaquants ont exploité un problème d'exécution de code à distance dans la gestion par WinRar des archives .ACE. (WinRar peut gérer d’autres types d'archives que le RAR). Étant donné que les développeurs de WinRar n'avaient plus accès au code source du composant qui gérait le format propriétaire ACE, ils ont complètement supprimé sa prise en charge dans les versions ultérieures après la découverte de la faille.

Commentaire