Il vous reste 92% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte? Connectez-vous

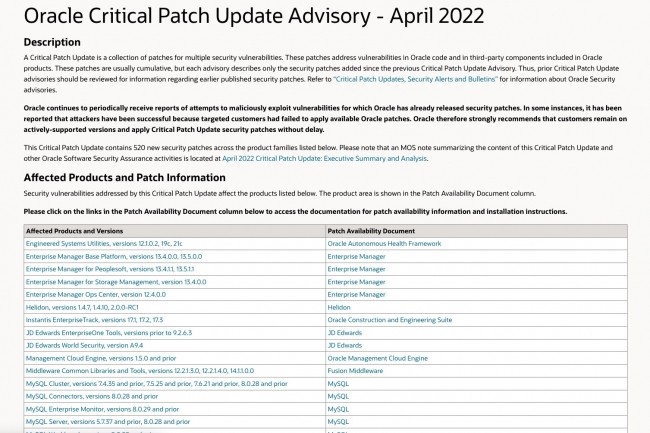

Livré cette semaine par Oracle, le 2e Critical Patch Update de l'année apporte 520 correctifs pour plus de 30 gammes de logiciels du catalogue. Les plus critiques concernent Oracle Communications et Java SE.

Il vous reste 92% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire