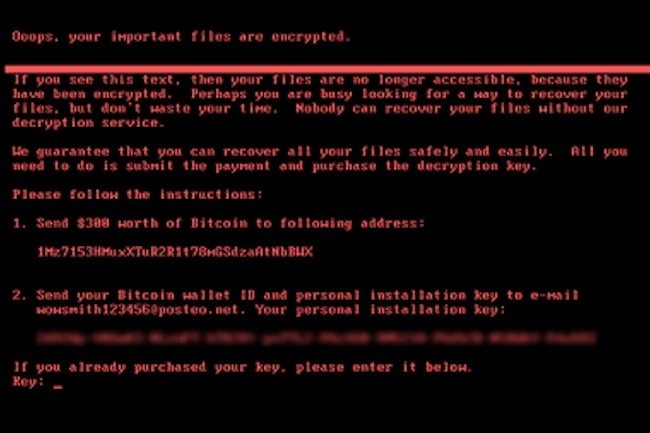

Le 30 juin au matin, l'adresse Bitcoin qui s’affichait sur les écrans des ordinateurs infectés par Petya en Ukraine, en Russie, en Australie et en Europe de l'Ouest, n'avait reçu que 3,99 Bitcoins, soit environ 13 500 dollars. En effet, très peu de temps après l’alerte donnée par les entreprises ciblées par le ransomware, l'adresse de messagerie électronique à laquelle les victimes devaient envoyer leur ID de portefeuille Bitcoin et leur « clé d'installation personnelle » a été bloquée par le fournisseur Posteo, empêchant toute possibilité de récupération d’une clé de décryptage, et donc toute incitation à payer la rançon.

Et de fait, malgré cette arme suffisamment puissante pour bloquer l’activité d’entreprises mondiales et de sites gouvernementaux, la rançon récoltée par les auteurs de Petya ne leur permettra pas de s’offrir autre chose qu’une voiture d’occasion. Ce maigre butin - plus le fait que le décryptage des disques des victimes n'a jamais été possible - fait craindre aux meilleurs experts en sécurité que l'argent n'était peut-être pas le vrai motif de l’attaque. Selon eux, le « ransomware » a servi de couverture à une action beaucoup plus sombre.

Le point de départ

Le matin du mardi 27 juin, le vice-premier ministre ukrainien Pavlo Rozenko a tweeté que les systèmes informatiques du Secrétariat du Cabinet des ministres étaient hors d’usage.

Та-дам! Секретаріат КМУ по ходу теж "обвалили". Мережа лежить. Pic.twitter.com/B74jMsT0qs

- Rozenko Pavlo (@RozenkoPavlo) 27 juin 2017

Selon certains rapports, les banques ukrainiennes, l'aéroport Borispol de Kiev et les fournisseurs d’énergie Kyivenergo et Ukrenergo ont également été victimes du ransomware baptisé Petya, ExPetr, Petrwrap, GoldenEye et NotPetya. Compte tenu de sa forte capacité à s'auto-propager, Petya a rapidement fait son apparition aux États-Unis, dans presque toute l'Europe, la Chine et l'Australie. Si l'Ukraine est indubitablement le point d’où est parti Petya, il est presque impossible de contrôler la propagation des logiciels malveillants une fois qu’ils sont lâchés dans la nature.

Selon Symantec, c’est MEDoc, un logiciel de comptabilité et de comptabilité très utilisé en Ukraine qui a servi de vecteur d'infection initial de Petya. L'analyse de Kaspersky indique que 60 % des infections ont eu lieu en Ukraine, et un peu plus de 30 % ont affecté les régions de Russie situées à proximité. Les chercheurs de Symantec ont précisé aussi que près de 140 entreprises ukrainiennes avaient été touchées, soit beaucoup plus que tous les autres pays. Selon l’entreprise de sécurité, ces indicateurs montrent que « les entreprises ukrainiennes étaient l'objectif principal ». Quant à dire que la campagne a été lancée pour récolter de l’argent, les chercheurs sont beaucoup plus dubitatifs.

Inutile de pleurer

Selon Kaspersky et Comae, le dysfonctionnement de Petya prouve que les auteurs de l’attaque n’ont jamais eu l’intention de décrypter les informations chiffrées. Et la semaine dernière, Anton Ivanov de Kaspersky a déclaré que l’argent n’était pas l’objectif principal de l'attaque d'ExPetr. Selon lui, le but de Petya était de détruire les systèmes. Alors que la version précédente de Petya propagée l’an dernier modifiait le disque en laissant la possibilité de revenir en arrière, « la version 2017 du ransomware inflige des dommages permanents et irréversibles au disque », a déclaré jeudi dernier Matt Suiche de Comae dans un blog. « Petya n’est pas un vrai ransomware, il a clairement été réécrit pour effacer les données et non pour récolter de l’argent », a-t-il affirmé.

Contrairement au ransomware qui permet de décrypter les fichiers avec une clef de décryptage fournie à la victime qui paie la rançon, les « wipers » fonctionnent différemment. « Le but de ce type de malware est de détruire et d'endommager. Alors que le but d'un ransomware est de ramasser le plus d’argent possible », a écrit Matt Suiche. « Autres intentions, autres motivations, autre fonctionnement. Un vrai ransomware est capable d’annuler ses modifications, notamment de restaurer le Master Boot Record ou de décrypter les fichiers en cas de paiement de la rançon, ce que faisait Petya 2016. Mais le « wiper » efface tout et supprime toutes possibilités de restauration ».

Une attaque dissimulée

Selon Comae, faire passer l’attaque comme une campagne de ransomware devait simplement permettre aux auteurs de « contrôler le récit médiatique, d’attirer l'attention sur un groupe de pirates mystérieux plutôt qu'un attaquant soutenu par un état, ou un état lui-même ». Dans toute cyberattaque, il est difficile de remonter jusqu’aux auteurs et de prouver l’implication ou le soutien d'un État. Mais, si la principale motivation de Petya était de détruire les systèmes informatiques d’importantes entreprises ou administrations en Ukraine, le résultat a été atteint. Il faut rappeler aussi que le 28 juin est le jour de la Constitution en Ukraine. Cette année, ce jour férié célébrait le 21e anniversaire de l’adoption, en 1996, de la Constitution de l’Ukraine, marquant son indépendance vis-à-vis de la Russie soviétique et faisant de la Crimée une République autonome d’Ukraine.

détruire des systèmes dans quel but ?

Signaler un abuscelui de detruire juste pour tester ou de détruire pour vendre des solutions