2021 est assurément un bon cru en matière de cyberattaques. De Acer à JBS Foods en passant par Colonial Pipeline ou encore AXA, les cibles se sont multipliées avec à la clé des dégâts opérationnels et financiers d'envergure. Outre les entreprises - sans oublier une pluie d'organisations publiques, collectivités locales... - les groupes ont mis un point d'honneur à exploiter des failles de solutions largement répandues autant que critiques tel que Exchange avec le gang Hafnium, SolarWinds portée par des organisations criminelles affiliées à la Russie, sans oublier l'essor de la boite à outils Cobalt Strike C&C (commande et controle) utilisé dans le cadre d'opérations malveillantes. Cela s'est traduit en chiffres qui font froid dans le dos avec 667 millions de nouvelles détections de malware au niveau mondial, une progression de 600% des activités cybercriminelles dans la période de crise Covid-19 et 1 million d'alertes de sécurité dont 25% traitées dans des centres de sécurité opérationnels (SOC). Mais ce n'est pas tout : 76% des applications mobiles contiendraient des données insuffisamment sécurisées, ce qui est également problématique dans un contexte où les smartphones et tablettes sont largement devenus des outils de travail à part entière.

« Les cyberattaques en 2021 ont affecté les gens à tous les niveaux, depuis les grandes organisations jusque dans les téléphones mobiles individuels. Cela nous rappelle que personne n'est à l'abri. Quand une cyberattaque survient il n'y a pas d'immunité », avance Blackberry dans sa dernière étude Threat Report 2022. Rien d'étonnant à cela : plusieurs analyses récentes montrent que 63% des applications mobiles testées utilisent du code open source connu pour être vulnérable rappelle Blackberry. Une situation qui, avec la multiplication des exploits Log4j n'a finalement - malheureusement - rien d'étonnant. En Amérique du Nord, les trous de sécurité liés aux smartphones ont explosé avec pas moins de 300% d'augmentation du nombre d'attaques par phishing SMS d'une année sur l'autre. La France n'est bien sûr pas épargnée : que celui qui n'a jamais reçu un texto lui faisant miroiter un gain à un jeu concours d'une grande marque se faisant au passage usurpé, ou bien de se rendre sur un lien (vérolé) afin de ne pas perdre ses crédits de formation.

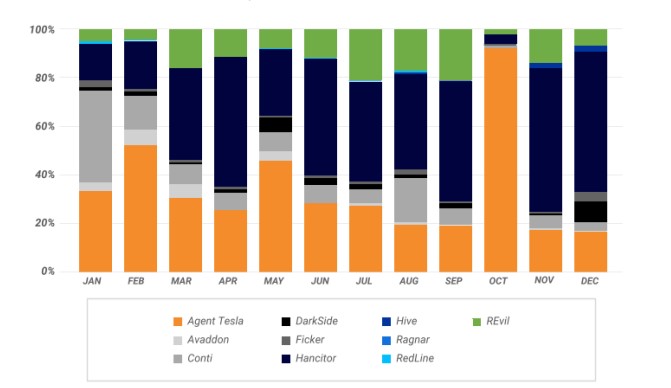

Répartition des cybermenaces les plus marquantes en 2021. (crédit : Blackberry)

Les groupes APT à la manoeuvre derrière les attaques supply chain

Parmi les menaces les plus marquantes cette année, celles de type supply chain, affectant les entreprises par le biais d'exploit sur des infrastructures (serveurs, logiciels, services web...) de leurs prestataires, partenaires, fournisseurs, etc. arrivent en très bonne position. Et ce, alors que les acteurs de la menace mettent les bouchées doubles pour mettre à profit leurs dernières technologies malveillantes (ransomware as a service notamment) pour piéger les entreprises. « Les attaquants vont continuer à exploiter les événements rendant les organisations plus vulnérables que d'habitude », prévient Blackberry. Sur les 24 récentes attaques supply chain, les groupes APT sont à la manoeuvre pour la moitié d'entre elles selon l'étude.

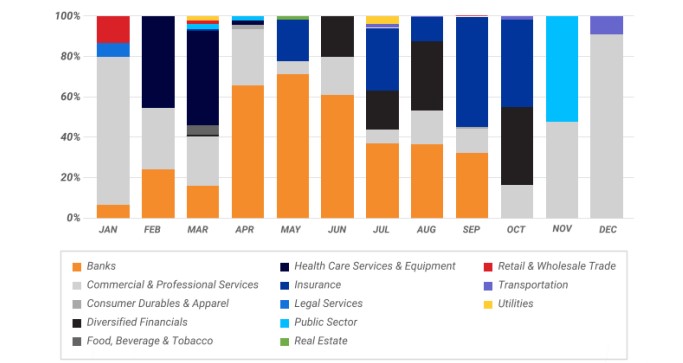

Concernant les cybermenaces les plus marquantes, l'étude du fournisseur en sécurité pointe Cobalt Strike qui a collecté des données sur plus de 7 000 serveurs et déposé sur les systèmes un total de 60 000 beacons (balises). « Les acteurs malveillants sont de plus enclins à concéder leur trafic depuis des systèmes de monitoring rendant la tâche d'automatisation de blocage compliquée », prévient le rapport. « De grandes et réputées sociétés se trouvent dans le top 20 de celles hébergeant des beacons Cobalt Strike », indique Blackberry. Sans surprise, les ransomwares sont sur le podium des types d'attaques les plus répandues avec en particulier le gros travail de REvil (qui après une tentative de résurrection a reçu un coup fatal des autorités russes début 2022), Darkside (réincarné en BlackMatter et BlackCat) Conti, Avaddon, Ragnar Locker, Hive. Viennent ensuite les voleurs de données comme Redline, Agent Tesla, Ficker, Hancitor. Ce qui met sur le top 10 des menaces malveillantes. « La stratégie de double extorsion de rançonnage et d'exfiltration de données est maintenant devenue la norme », explique Blackberry. Sans compter en plus la multiplication des DDOS, de plus en plus virulentes.

Evolution de la typologie des attaques REvil en fonction des secteurs sur 2021. (crédit : Blackberry)

« Les criminels cherchent à optimiser leur ciblage. L’infrastructure du cyber-underground a évolué, si bien que les attaques peuvent désormais utiliser des leurres plus personnalisés et mieux adaptés au public qu’ils ciblent », a expliqué Eric Milam, vice-président de la recherche chez BlackBerry. « Cette infrastructure a également donné naissance à une économie criminelle partagée. En effet, les groupes de menaces partagent et externalisent les malwares, pouvant ainsi mener des attaques à plus grande échelle. En fait, certains des plus importants cyber-incidents de 2021 semblent être le résultat de ce type de méthode ».

Dans son étude, Blackberry pointe par ailleurs que les PME constituent des cibles de référence pour les cybercriminels et que ce phénomène devrait s'amplifier dans les mois qui viennent. Actuellement, ces entreprises font face d'après le fournisseur à plus de 11 cyber-menaces par appareil et par jour. « Les plateformes cloud publics hébergent involontairement des malwares Un nombre croissant de payloads sont hébergés sur des plateformes de cloud publics. La majorité d’entre-deux sont très malléables et peuvent donc être personnalisés à moindre coût », prévient par ailleurs la société. « Les attaques les plus importantes de 2021 ont probablement été externalisées À de multiples reprises, BlackBerry a pu observer que des traces (fichiers contenant des adresses IP et d’autres informations) avaient été laissées par les auteurs de la menace. Autrement dit, les développeurs à l’origine des ransomwares sophistiqués ne seraient pas ceux qui mènent les attaques, mettant en exergue le phénomène d’économie partagée dans le cyber-espace clandestin ».

Commentaire