Malgré tous les dispositifs de sécurité mis en place par les constructeurs de puces, les fabricants de matériels et les éditeurs de systèmes d'exploitation pour sécuriser les accès aux ordinateurs portables, des techniques de hack sortent fréquemment au grand jour pour les contourner. C'est le cas de Thunderspy, un ensemble de 7 vulnérabilités permettant, via le piratage de l'interface Thunderbolt, de contourner l'écran de verrouillage des systèmes d'exploitation de nombreux ordinateurs sous Windows, MacOS et Linux. L'interface Thunderbolt - dans sa troisième itération - permet de transférer des données jusqu'à 40 Gigabit/s et est utilisée dans des ultrabooks qui disposent alors d'un port éponyme utilisant le même format que l'USB-C pour brancher une grande variété de périphériques et accessoires. Poussé par Intel, le Thunderbolt 3 a été adopté par de nombreux fabricants de PC et également Apple pour ses Mac.

Björn Ruytenberg, chercheur à l'université de la technologie d'Eindhoven (Pays-Bas), a ainsi documenté dans un papier de recherche une technique de hack permettant de corrompre la sécurité de l'interface Thunderbolt 1, 2 et 3 en exploitant les vulnérabilités suivantes récapitulées dans ce résumé du chercheur : schémas de vérification inadéquats du firmware, schéma d'authentification de périphérique faible, utilisation de métadonnées de terminal non authentifiées, attaque de rétrogradation utilisant la compatibilité descendante, utilisation de configurations de contrôleur non authentifiées, défauts de l'interface SPI flash et absence de sécurité Thunderbolt sur Boot Camp. « Tous les systèmes équipés de Thunderbolt expédiés entre 2011-2020 sont vulnérables. Certains systèmes fournissant une protection DMA du noyau, livrés depuis 2019, sont partiellement vulnérables. Les vulnérabilités de Thunderspy ne peuvent pas être corrigées dans les logiciels, affectent les futures normes telles que USB 4 et Thunderbolt 4, et nécessiteront une refonte du silicium », prévient Björn Ruytenberg.

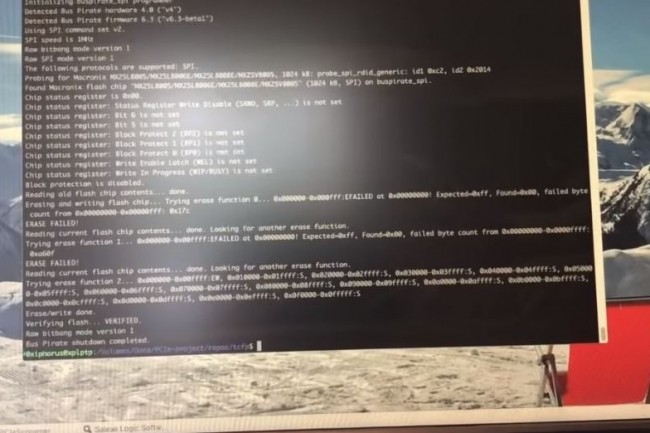

Dans une démonstration, le chercheur en sécurité le chercheur en sécurité Björn Ruytenberg a réussi à utiliser un outil de flashrom pour corrompre le firmware du contrôleur Thunderbolt et le basculer en mode non sécurité SL0. (crédit : Thunderspy)

Intel, Apple et l'équipe sécurité du noyau Linux prévenus

Le mode opératoire illustré dans une vidéo permet de se rendre compte qu'il suffit de 5 minutes au chercheur pour casser le verrouillage du système d'exploitation, en ayant pris soin de préparer toutefois à l'avance la boite à outils du parfait petit pirate. Après avoir connecté un terminal programmeur SPI - baptisé Bus Pirate - au SPI flash du portable stockant le firmware du contrôleur Thunderbolt, le chercheur a ainsi utilisé un outil de flashrom servant à corrompre le micrologiciel pour le basculer en mode non sécurité (SL0). Une fois reprogrammé, il a pu utiliser un terminal d'attaque branché sur le port Thunderbolt en se servant de PCleak pour changer le module noyau dans la mémoire du portable contrôlant l'écran de verrouillage de l'OS.

La plupart des ordinateurs portables disposant d'un port Thunderbolt sont touchés par les vulnérabilités Thunderspy. Björn Ruytenberg explique qu'il n'existe aucun correctif pour les terminaux achetés avant 2019 et que seuls ceux supportant le Kernel DMA Protection permettent d'échapper « partiellement » à un exploit, aussi bien ceux tournant sous Windows que Linux. « Tous les Mac Apple sortis à partir de 2011, à l'exception des MacBook Retina, offrent une connectivité Thunderbolt et sont donc vulnérables à Thunderspy », indique par ailleurs le chercheur qui a pris soin de prévenir les différents acteurs impliqués dans ces vulnérabilités. Intel a par exemple été prévenu le 10 février 2020 et a confirmé que quatre vulnérabilités étaient nouvelles pour lui, il en a été de même pour l'équipe en charge de la sécurité du noyau Linux ainsi qu'Apple, informé le 17 avril 2020. Pour l'instant, Intel et Apple se montrent discrets sur la découverte des vulnérabilités Thunderspy : « Dans notre procédure de divulgation de vulnérabilité, Intel n'a pas expliqué pourquoi il avait choisi de ne pas informer le grand public de ces problèmes auparavant », fait savoir Björn Ruytenberg. Apple s'est quant à lui fendu d'une explication pour le moins sibylline : « Certaines des fonctionnalités de sécurité matérielle que vous avez décrites ne sont disponibles que lorsque les utilisateurs exécutent macOS. Si les utilisateurs sont préoccupés par l'un des problèmes de votre document, nous leur recommandons d'utiliser MacOS. »

Donc même avec le cryptage du disque dur, on n'est pas à l'abri?

Signaler un abusVues les conditions préalables, les risques sont tout de même limités…

Signaler un abusUne fois qu'on peut ouvrir l'ordinateur, pourquoi s'embêter à faire toutes ces manipulations...On a le disque dur et toutes ses données. Je ne vois pas en quoi c'est une faille !!

Signaler un abusBonjour,

Signaler un abusDes corrections ont été apportées. Merci et désolé pour la gêne occasionnée.

Cordialement,

Dominique Filippone

@visiteur 13784

Signaler un abusC'est ce que tente de faire croire Apple, mais Björn Ruytenberg annonce qu'il l'a fait sur les trois environnements. Attendons de voir avant de lancer de fausses rumeurs dans un sens comme dans l'autre ! Par contre, comme le dit @visiteur13783 cela limite en effet les risques mais pas moins qu'une cké USB infectée dans les années 90 !

Quelques typos (j'ai essayé la fonction "Proposez-nous une correction" mais elle semble dysfonctionnelle) :

Signaler un abus- Une fois reprogrammé, il a pu utilisé => Une fois reprogrammé, il a pu utiliser

- et que seuls supportant le Kernel DMA => et que seuls ceux supportant le Kernel DMA

- le chercheur qui a pris soin de prévenu =le chercheur qui a pris soin de prévenir

Non Mac aussi est concerné par l'attaque il explique comment il procéde en gros plus haut donc je pense pas.Ils dit que Mac et windwmows 10 est partiellement protéger si jamais mais c'est tous.

Signaler un abusLa faille n'est pas logiciel mais matériel.

Petite erreur dans l'article, Windows et Linux est concerné, pas Mac

Signaler un abussi j'ai bien suivi l'article, il faut avoir accès à l'interface Thunderbolt pour exploiter ses vulnérabilités, donc avoir accès au poste de travail physique directement, non par réseau, ce qui limite tout de même les possibilités d'infiltration !?

Signaler un abus