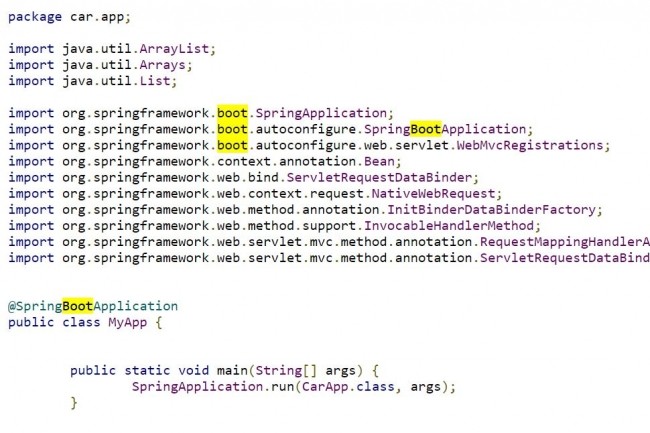

Il n'aura pas fallu patienter longtemps pour que la faille Spring4shell soit comblée. Identifiée en tant que CVE-2022-22965, cette vulnérabilité - dont un PoC d'exploit avait été publié le 30 mars 2022 par un chercheur en sécurité chinois - bénéficie depuis vendredi dernier d'un correctif. Il concerne le framework Spring implémentant l'architecture modèle-vue-contrôleur (MVC) pour développer des applications web ainsi que WebFlux tournant sur JDK 9 ou plus. « Si l'application est déployée en tant que fichier jar exécutable dans un package Spring Boot, soit la valeur par défaut, elle n'est pas vulnérable à l'exploit », a toutefois précisé Spring.

Les « pré-requis » pour être faillibles à un éventuel exploit lié à cette vuln sont les suivants : exécution d'un environnement Spring MVC ou WebFlux sur JDK 9 au moins, recours à Apache Tomcat comme conteneur de servlet, utilisation de packages compressés WAR (Web application Archive), dépendances spring-webmvc ou spring-webflux et déploiement des versions 5.3.0 à 5.3.17, 5.2.0 à 5.2.19 et versions antérieures de Spring Framework. Pour se protéger de Spring4shell, il est donc recommandé de migrer vers les versions 5.3.18 ou 5.2.20 de Spring Framework comprenant les correctifs. Sans oublier d'installer aussi les versions 2.6.6 ou 2.5.12 de Spring Boot ainsi que les versions 10.0.20, 9.0.62 et 8.5.78 d'Apache Tomcat.

Des failles de sécurité critiques dans 3 produits Tanzu de VMware

Dans la foulée de ces mises à jour de Spring, VMware a par ailleurs publié samedi des correctifs de sécurité critiques (CVSS 9.8) au sein de plusieurs services de Tanzu. Il s'agit en l'occurrence de Application Service for VMs, Operations Manager et Kubernetes Grid Integrated Edition (TKGI). « Un acteur malveillant disposant d'un accès réseau à un produit VMware impacté peut exploiter ce problème pour obtenir le contrôle total du système cible », a prévenu l'éditeur.

Les jours qui viennent pourraient toutefois être compliqués. « La nature de la vulnérabilité est plus générale et il peut y avoir d'autres façons de l'exploiter », a ainsi prévenu Spring. C'est d'ailleurs aussi l'avis d'Ilkka Turunen, directeur technique de Sonatype : « ce type de vulnérabilités a tendance à muter au fil du temps à mesure que les chercheurs explorent d'autres voies d'exploitation [...] Dans Log4j, nous avons trouvé quatre autres CVE liés au problème de départ et nous nous attendons à ce que cela se produise ici ». Prudence et vigilance sont donc de mise pour les entreprises - et elles sont nombreuses - à Spring Framework incluant ses composants MVC, Boot ainsi que WebFlux.

Commentaire