Flux RSS

108538 documents trouvés, affichage des résultats 3591 à 3600.

| < Les 10 documents précédents | Les 10 documents suivants > |

(06/06/2011 21:03:11)

Mac OS X Lion dispo en juillet, iOS 5 à l'automne

Mac OS X 10.7, baptisé Lion, sera disponible en juillet prochain, annonce Apple ce lundi 6 juin. La marque à la pomme précise que la mise à jour contiendra quelque 250 nouvelles fonctionnalités dont le Mission Control pour voir les applications en cours et Mail repensé pour une meilleure lecture. Les personnes désireuses de passer sous Mac OS X Lion devront se rendre sur le Mac App Store, au prix de 30 euros.

Pour iOS 5.0, Scott Forstall senior vice président chez Apple a indiqué lors de la conférence d'ouverture de la WWDC 2011 qu'une version sera remise aux développeurs mais que la version finale ne sera disponible qu'à l'automne pour les consommateurs.

D'autres annonces sont encore attendues notamment sur le prochain iPhone et iCloud.

Suivre la WWDC 2011 d'Apple en direct

La WWDC (du 6 au 10 juin au Moscone West de San Francisco) est la conférence la plus importante du calendrier annuel d'Apple, et le lieu où sont traditionnellement présentées les sorties prochaines de Cupertino, aussi bien en software qu'en hardware. La firme de Cuppertino a préparé son audience à ne pas espérer d'annonces concernant l'iPhone 5. En revanche, son système d'exploitation pour tablettes et smartphones sera mis à jour avec iOS 5.0. En plus de ce dernier, Apple introduira Mac OS X Lion (10.7), et lancera iCloud, un ensemble de services pour écouter et stocker de la musique en ligne. Rappelons qu'Apple a racheté en décembre 2009 la plate-forme de streaming audio Lala qui reviendrait donc intégrée à iTunes sous l'appellation marketing iCloud. Google avec Music et Amazon avec Cloud Payer ont déjà lancé ce genre de services.

Le discours d'ouverture sera donné ce lundi 6 juin par le patron d'Apple, Steve Jobs, à 10h heure de San Francisco, soit 19h en France.

(...)(06/06/2011 15:14:46)Cyber-attaques : les ripostes militaires en question

Cette stratégie sur la cyber-guerre du Pentagone, qui doit être rendue publique le mois prochain a été dévoilée par le Wall Street Journal et promet une réponse militaire en cas d'attaque informatique ou diffusion de vers. D'autres pays comme l'Angleterre ou la France se sont dotés de force d'intervention contre les cyber-attaques. Les experts pointent du doigt le problème de l'attribution de l'attaque, comment définir et identifier un Etat derrière ces actes malveillants. « L'armée américaine avoue elle-même son échec en la matière car il est facile d'usurper une identité et de mettre ainsi en cause à tort un groupe ou un gouvernement», explique Jay Bavisi, président du EC-Conseil, un organisme d'enseignement sur la cyber sécurité internationale. « Une riposte militaire peut être mal adaptée, mais en même temps ne pas répondre peut être considéré comme un signe de faiblesse » souligne l'analyste.

Trouver la source des attaques peut se révéler difficile. Une intrusion peut être attribuée à des ordinateurs issus d'un pays donné, sans que cela signifie pour autant que le gouvernement de ce pays soit impliqué, précise Jay Bavisi. L'assaut peut être réalisé depuis des machines zombies contrôlées par quelqu'un d'autre. Par ailleurs, il soulève la question d'attaques réalisées par des groupes (patriotiques, clans, tribus, etc.), mais qui ne représentent pas les nations qui les hébergent. Stuxnet a montré également que la sophistication de certaines attaques ne peuvent être le fruit d'un groupe soutenu par des Etats, mais il est très difficile d'en identifier la source.

Adopter des mesures de dissuasion

Pourtant, en indiquant clairement quelles seront les conséquences, elles représentent un moyen de dissuasion efficace. « Si nous sommes capables d'identifier une attaque, nous pouvons prendre les mesures appropriées», a déclaré John Pironti, président d'IP Architects, cabinet de consultant en matière de sécurité et d'ajouter « cela devrait créer une échelle d'intervention qui pourrait aller dans certains cas jusqu'à un bombardement ciblé ».

« Quelques actions très visibles contre les pays soupçonnés de ces attaques empêcheraient d'autres pays de vouloir faire la même chose », dit Andy Purdy, responsable en chef de la cybersécurité pour Computer Sciences Corporation (CSC) et ancien directeur de la division sécurité informatique au Department Homeland Security. « Ce projet est approprié et positif » conclut-il et d'ajouter « il est clair qu'il faut davantage de clarté entre les cyber-attaques et le droit de la guerre. » Les réponses doivent être appropriées et conformes aux règles de droit international. Elles peuvent aussi servir de réflexion pour les organisations internationales à définir et à adopter des codes de conduite international pour la cyber-guerre. « Ce qu'il faut, c'est reconnaître que les nations ont un droit de réponse en la matière » indique le spécialiste.

Les attaques sur les réseaux électriques, par exemple, pourraient être considérées comme des actes de guerre car il s'agit d'une menace contre les personnes ou peut entraîner la destruction physique, par exemple, du réseau lui-même ou les capacités de production industrielle. Dans un tel cas, explique Andy Purdy, la réponse militaire serait appropriée car elle constitue une réplique similaire. Reste à savoir si les Etats-Unis, à titre prophylactique, serait capable de bombarder la Chine ... A suivre.

Pourquoi les hackers s'acharnent contre Sony

La réputation intraitable que s'est taillée Sony en matière de protection des droits de la propriété intellectuelle permet peut-être de donner quelques éléments de réponses à cette question. Gene Spafford, expert en sécurité à la Purdue University, qui a témoigné devant le Congrès pour expliquer les problèmes de sécurité auxquels était confronté Sony, estime que les motifs ne manquaient pas.

À commencer par le bannissement par Sony des utilisateurs qui ont modifié leurs PlayStation (pour installer une distribution Linux ou utiliser des jeux piratés), sans parler de l'installation de « rootkits » sur les PC des utilisateurs pour empêcher la copie de CD, et les poursuites intentées contre des gens comme Jammie Thomas ou George Hotz, un hacker qui s'est illustré par le déverrouillage de l'Phone. Il a aussi agacé Sony avec son blog dans lequel il a rendu compte de ses progrès pour pirater la PlayStation 3, considéré jusque-là comme un système totalement verrouillé et sécurisé, inviolable.

Une compagnie devenue une proie facile

Jammie Thomas s'est fait prendre dans une affaire de piratage de musique, accusé par l'industrie du disque de partager ses musiques en ligne via le site de partage de fichiers Kazaa. «L'image qui en résulte, c'est que Sony est une société motivée par le gain et sans coeur, » a déclaré Gene Spafford. Aussi, selon l'expert, « ce ne serait pas surprenant que le géant japonais soit une cible pour les pirates. »

Il y a aussi eu l'attaque contre le PlayStation Network, et le pillage de millions de comptes utilisateurs et de leurs données personnelles. Une fois que l'on a su que Sony ne faisait pas un si bon travail que ça sur le plan de la sécurité, les requins ont, pour ainsi dire, flairé l'odeur du sang. Sony s'est vue attaquée de manière constante sur tous les fronts, depuis les actions de phishing menées contre les serveurs de son site thaïlandais jusqu'aux attaques les plus récentes, menées par l'implacable groupe de hackers connu sous le nom de LulzSec.

Petite chronologie des dernières attaques contre Sony :

- Le 17 avril, le PlayStation Network (PSN) est piraté. Les hackers accèdent aux informations personnelles de plus de 77 millions de comptes utilisateurs.

- Le 2 mai, Sony reconnaît que plus de 12 000 numéros de cartes de crédit ont été volés lors des premières attaques contre le PSN.

- Les 19 et 20 mai, des jetons virtuels, d'une valeur de 1 200 dollars, sont volés à So-net, une filiale de Sony, et un site de phishing est démasqué sur le serveur thaïlandais de Sony.

- Le 23 mai, le serveur BMG de Sony hébergé en Grèce est piraté et les informations des comptes utilisateurs volés.

- Le 24 mai, Sony confirme que des pirates sont parvenus à voler 2 000 dossiers sur le site canadien de Sony Ericsson (eShop).

- Le 2 juin, le groupe Lulzsec attaque Sonypictures.com, et parvient à accéder aux données utilisateurs.

L'expert en sécurité informatique et ancien hacker, Gregory Evans suggère à Sony d'embaucher des anciens hackers plutôt que des responsables informatiques pour sécuriser ses réseaux. « N'importe qui peut configurer un pare-feu, mais cela ne signifie pas pour autant que vous êtes un expert en sécurité, » a-t-il déclaré.

(...)(06/06/2011 14:39:21)Google, Microsoft et Yahoo réunis autour du référencement web

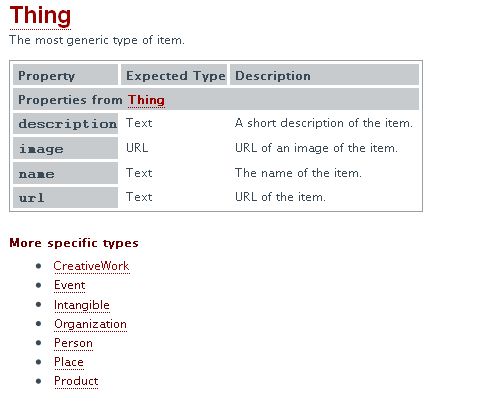

Une fois n'est pas coutume. Dans le domaine de la recherche sur le web, Google a joint ses efforts à ceux de ses concurrents associés, Microsoft et Yahoo, afin d'améliorer l'exploration des sites et l'indexation des données structurées. Généralement issues de bases de données, ces dernières perdent leur format d'origine lorsqu'elles sont converties en HTML.

Sur le site « Schema.org », les trois sociétés proposent ainsi différents jeux de balises HTML qu'elles aimeraient voir utilisées par les responsables de sites web afin de mettre en évidence les données structurées de leurs pages. En encourageant le recours à des tags communs, l'objectif est d'aider les moteurs de recherche à mieux comprendre les sites web par une meilleure identification, exploration et indexation des données structurées, explique Google dans un billet de blog.

Schema.org contient plus d'une centaine de tags HTML différents répartis entre plusieurs catégories : les productions créatives (articles de presse, livres, logiciels, blogs, films, tableaux...), les événements (sportifs, culturels...), les éléments intangibles (énumérations, quantités, classements...), les organisations (entreprises, clubs, administrations, établissements publics, boutiques...), les personnes, les lieux, les produits. A chaque type d'objets sont associés de propriétés. L'ensemble est présenté dans une arborescence.

Schema.org succède à SearchMonkey

Yahoo a été le premier à lancer une initiative de ce type avec sa plateforme de développement SearchMonkey, qui fut en son temps assez largement popularisée. Elle avait vocation à inciter les webmasters à renforcer le signalement des données structurées sur les sites, rappelle Hadley Reynolds, analyste chez IDC. Lorsque Yahoo décida d'arrêter SearchMonkey l'an dernier, ce fut une sérieuse perte pour le secteur des technologies de recherche, a-t-il indiqué par mail à nos confrères d'IDG News Service. L'analyste trouve donc intéressant de voir les trois principaux fournisseurs du domaine de la recherche se regrouper sur la question des données structurées.

« Au fur et à mesure que les responsables de sites ajouteront des tags qui correspondent au nouveau catalogue de schémas publié, il sera plus facile pour les trois grands moteurs de recherche de restituer le type d'interactions enrichies qui s'annoncent comme devant être la prochaine étape de concurrence entre eux dans la course à l'audience », souligne Hadley Reynolds.

Dans l'esprit, le nouveau programme reprend certains aspects de SearchMonkey, auquel s'ajoute l'apport significatif de Google et Microsoft, estime l'analyste d'IDC. « L'une des priorités des développeurs web va donc être de faire monter leurs sites dans les classements des moteurs de recherche ». (...)

Selon Cisco, le trafic IP va quadrupler d'ici 2015

En 2015, près d'un zettaoctet de données transitera sur les réseaux IP, un chiffre équivalent à la transmission de six milliards de DVD par minute. Telle est l'estimation que Cisco vient de publier dans son Virtual Networking Index Global IP Traffic Forecast. Les principaux moteurs de cette croissance sont l'augmentation du nombre de terminaux, d'utilisateurs d'internet et de contenus vidéo, ainsi que les bandes passantes plus élevées.

Durant la période analysée, le trafic IP dû aux entreprises va quant à lui tripler. La transmission de données liée aux conférences vidéo va être multipliée par six et 41% d'entre elles seront en haute définition à l'horizon 2015.

Selon l'étude, en 2015, le monde comptera 2,3 milliards d'internautes employant 15 milliards d'appareils pour se connecter. La bande passante moyenne va être multipliée par quatre par rapport à 2010, et même plus fortement dans la zone Asie-pacifique. Une région qui occupera la première place en termes de transmission de données (24,1 exaoctets par mois) suivie par l'Amérique du Nord (22,3 Eo) et l'Europe (18,9 Eo).

Si les internautes ont transmis en moyenne 7,3 Go de données par mois en 2010, ce chiffre passera à 24,8 Go en 2015. La vidéo sur internet représentera 57% de ce trafic supplémentaire. Cette évolution sera plus forte chez les particuliers (+34% par an) que chez les entreprises (+19% par an), d'après l'analyse de Cisco.

www.ictjournal.ch

Illustration principale : Routeur Cisco 76002, crédit photo

VMware CloudFoundry s'ouvre au langage Scala

VMware vient d'annoncer que sa plateforme Cloud Foundry est désormais à même d'héberger des applications programmées dans le langage Scala. Développé à l'EPFL, Scala combine des caractéristiques de la programmation objet et de la programmation fonctionnelle. Il est entre autres utilisé par Twitter, Linkedin et Foursquare pour sa robustesse et son extensibilité. Les développeurs utilisant ce langage pourront donc déployer leurs applications sur Cloud Foundry, comme c'est déjà le cas pour Java et Ruby. Selon l'environnement de développement employé et l'appel à des services tiers (base de données par exemple), des modifications mineures peuvent être nécessaires, avertit toutefois VMware.

www.ictjournal.ch

Crédit photo : D.R. (...)

Sopra Group recrute dans 8 grandes villes de France

Sopra Group poursuit le rythme de ses recrutements dans l'Hexagone. Après avoir intégré plus de 1 300 informaticiens en 2010, la SSII souhaite recruter 1 600 ingénieurs et consultants en CDI et 600 stagiaires en pré-embauche en France, d'ici la fin de l'année. Pour l'aider à atteindre cet objectif et attirer un maximum de candidats vers les métiers du conseil, de l'intégration de systèmes et de l'édition de logiciels, 8 soirées « Long dating », seront organisées le 8 juin prochain, simultanément dans 8 grandes villes de France: Lille, Lyon, Marseille, Nantes, Orléans, Strasbourg, Rennes et Toulouse.

Des rencontres organisées dans des lieux conviviaux

Les échanges entre les candidats et les équipes de Sopra Group se dérouleront de 18h30 à 22h dans des lieux choisis pour leur cadre agréable, restaurants, bars à vin, ou brasseries : à l'espace Inkermann (Lille), l'Embarcadère (Lyon), la Boate (Marseille),la compagnie du café Théâtre (Nantes), le Verre de vin (Orléans), le Stimultania (Strasbourg), le comptoir des Halles (Rennes ) et à la fondation Bemberg (Toulouse).

Les postes à pourvoir concernent des ingénieurs d'études, des directeurs et des chefs de projet, des analystes d'affaires, des architectes et également des consultants. Les candidats devront posséder un niveau Bac + 5, et être issus d'écoles d'ingénieurs ou de cursus universitaires.

(...)

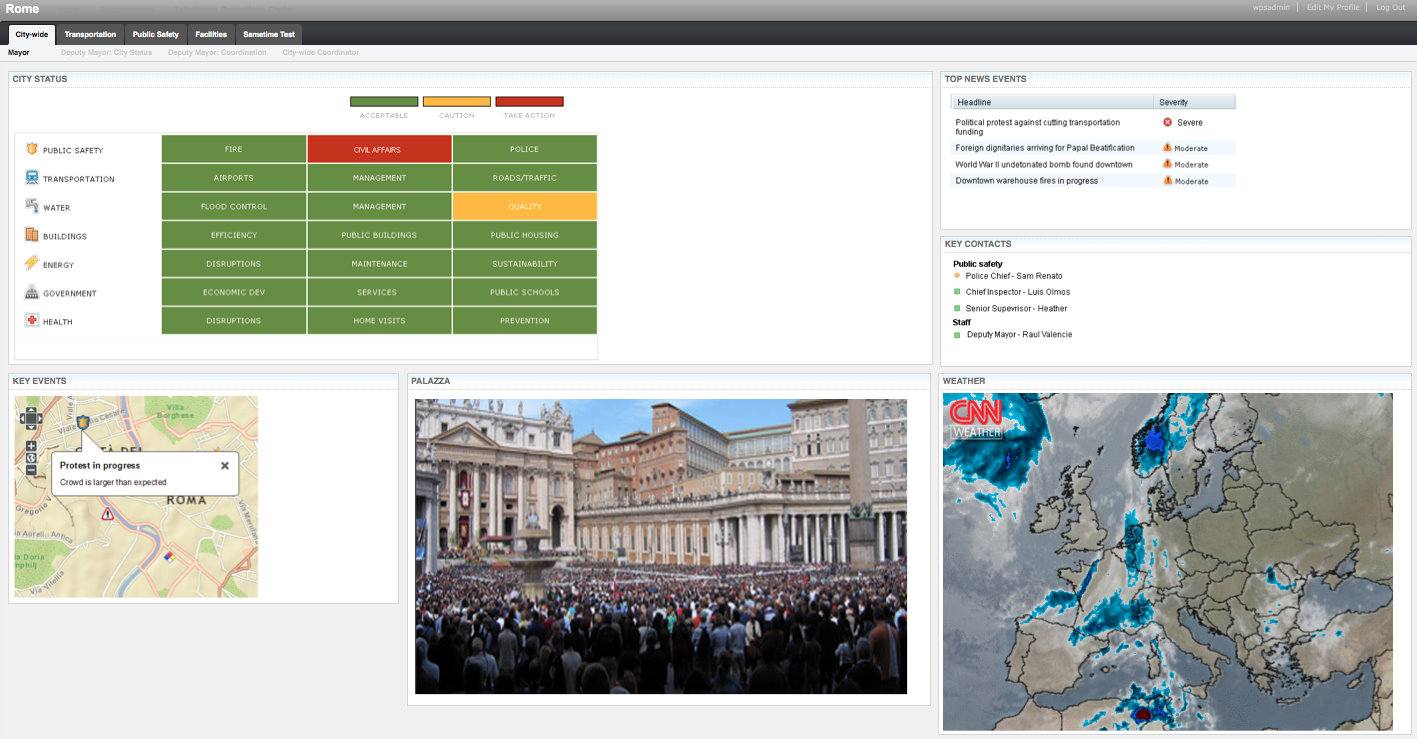

IBM dote les villes d'un outil de gouvernance IT

Karen Parrish, vice-présidente d'IBM sur l'activité solutions industrielles a annoncé « cette plateforme qui doit permettre aux municipalités de faire des économies et d'avoir une réponse rapide en cas de catastrophe ». Ce logiciel, baptisé Intelligent Operations Center, synthétise un ensemble de données issues d'une grande variété de systèmes IT, tels que les réseaux d'eau, la traçabilité des équipements publics, les transports ou la gestion du trafic routier. Il offrira visuellement un résumé des données recueillies, en utilisant un certain nombre de règles développées par IBM.

IOC proposera une série de tableaux de bord, ainsi que des connecteurs pour les différents systèmes de gestion back-end. Il comprend aussi un certain nombre de programmes IBM, comme le serveur d'applications WebSphere et la base de données DB2. « Nous avons construit un centre opérationnel qui est capable de récupérer un ensemble de flux en temps réel, travailler et analyser les données et fournir des renseignements essentiels aux gestionnaires afin qu'ils puissent prendre des décisions plus rapidement et de manière plus efficace », précise Karen Parrish.

Cliquer sur l'image pour l'agrandir

Du sur-mesure avec des « faisceaux de points communs »

IBM a conçu IOC de façon modulaire. Différents modules seront lancés au cours des 12 à 18 prochains mois. Ces unités complémentaires couvrent des données spécifiques, telles que la gestion de l'eau ou la sécurité publique. « Les responsables locaux pourront donc intégrer ces modules en fonction de leurs besoins les plus critiques », souligne Karen Parrish et d'ajouter « nous allons construire ces modules à partir des expériences de plusieurs projets individuels et en extraire les redondances ». Aucun d'eux ne sera néanmoins disponible lors du lancement de la solution.

Pour construire ces unités additionnelles, IBM s'appuie sur 2 000 projets qu'elle a réalisés pour des villes comme New York, Memphis, Washington et Dubuque (on peut citer également la ville de Nice qui a emporté en mars dernier le Challenge Smarter Cities pour bénéficier de l'expertise d'IBM en matière de planification stratégique, de gestion des données et de compétences technologiques). Avec ce travail préalable, Big Blue a remarqué des « faisceaux de points communs», comme la gestion centralisée du personnel ou la décongestion du trafic routier.

IBM prévoit le lancement d'IOC à partir du 17 juin prochain. Karen Parrish n'a pas voulu révéler certains détails comme le prix ou la durée d'intégration d'un tel logiciel. Elle a simplement indiqué que le logiciel se connectera facilement à des systèmes IT normalisés et des adaptations particulières seront nécessaires si les systèmes sont plus anciens. La dirigeante a également indiqué que la version initiale du logiciel sera intégrable directement chez le client, mais une offre en mode hébergée est envisagée dans les futures versions.

Illustration: Intelligent Operations Center

Crédit Photo: IBM

(...)

Un serveur FTP d'Acer Europe piraté par des Pakistanais

La nouvelle a été annoncée ce week-end par le site The Hacker News (THN) qui a publié des captures d'écran comme preuve des données prétendument subtilisées, dont des noms, des adresses mail, des numéros de téléphone et autres données. Le site THN déclare avoir été contacté par le groupe de hacker dans la journée du 3 juin pour l'informer de l'attaque contre les systèmes d'Acer et le vol de données. Lisa Emard, directrice des relations avec les médias pour Acer America, a déclaré que, aux États-Unis, l'entreprise ne disposait d'aucune information sur ce piratage. « Acer tente d'obtenir des éléments concernant les revendications de l'APC de la part de ses représentants en Europe, » a-t-elle ajouté.

Le piratage intervient alors que Acer, second plus grand fabricant d'ordinateurs portables au monde, fait l'objet d'un sérieux contrôle en matière d'information financière. Jeudi, le cours des actions d'Acer a brusquement chuté à la bourse de Taiwan à la suite d'un audit révélant des anomalies dans l'inventaire des stocks de grossistes et dans les comptes débiteurs, selon un rapport publié par Bloomberg. Pour compenser la provision de 150 millions de dollars nécessaire pour apurer les stocks, le président et CEO JT Wang a décidé « de renoncer totalement à sa rémunération de directeur du conseil d'administration de l'entreprise, ainsi qu'à ses primes sur 2010, » comme il l'a fait savoir dans une brève déclaration publiée sur le site de Acer aux États-Unis. On ignore si le piratage a quelque chose à voir avec les difficultés financières de l'entreprise. Reste que Acer ajoute son nom à la liste d'autres grandes entreprises piratées récemment, telles EMC/RSA, Lockheed Martin, L-3 Communications, Nintendo et Sony.

Crédit photo : THN

| < Les 10 documents précédents | Les 10 documents suivants > |