Flux RSS

108538 documents trouvés, affichage des résultats 1131 à 1140.

| < Les 10 documents précédents | Les 10 documents suivants > |

(03/01/2012 15:46:27)

En 2012, la demande en serveurs économes en énergie va profiter aux puces ARM

Les processeurs de type basse consommation proposés par des compagnies comme ARM pourraient être massivement utilisés dans les centres de calcul en 2013, et leur association avec des puces graphiques pourrait apporter des améliorations de performances et entrainer d'importantes économies d'énergie, selon les analystes. Les premières expériences autour des processeurs ARM dans des serveurs sont déjà en cours -chez HP notamment- , et les puces graphiques sont déjà utilisées dans certains des supercalculateurs les plus rapides du monde.

L'efficacité énergétique a été un des éléments déterminants pour l'achat de serveurs chez les clients désirant maintenir leurs coûts d'exploitation tout en déployant des applications , selon les analystes. Cette année, on a assisté à un pic dans l'accumulation de clouds et de serveurs haute performance autour du modèle « hyperscale », dans lequel la densité des machines est très élevée pour réduire la consommation d'énergie tout en augmentant la performance globale.

Passer de x86 à ARM pour certains usages

Pour réaliser des économies électriques supplémentaires, les entreprises pourraient envisager d'utiliser à l'avenir des serveurs avec processeurs ARM basse consommation, qui sont aujourd'hui à l'oeuvre dans la plupart des tablettes et smartphones. «Les clients font des tests avec beaucoup de technologies différentes. Ils essaient de gagner en efficacité», a déclaré Jed Scaramella, directeur de recherche chez IDC. Les entreprises mesurent désormais leur consommation en kilowatt et en mètre carré/euros, et la mesure des performances par watt des serveurs est devenue beaucoup plus précise. La croissance des plates-formes de type cloud computing contribue à l'augmentation des ventes de serveurs, avec de nombreuses entreprises qui construisent des clouds publics et privés. Beaucoup de serveurs x86 bi-socket ont été achetés pour créer des infrastructures de ce type autour du modèle hyperscale, qui permet à de nouvelles machines d'être raccordées très facilement pour augmenter les performances globales. Les serveurs utilisant cette architecture hyperscale sont généralement utilisés pour des applications analytiques et décisionnelles. «Elles ne sont pas jetables, mais elles sont clairement conçues pour travailler avec des coûts réduits. C'est vraiment une question d'efficience énergétique ... et de souplesse à l'usage », a déclaré M.Scaramella.

Des serveurs denses avec des processeurs ARM pourraient être une alternative à la technologie x86 dans les prochaines années quand les DSI exigeront encore plus de densité et d'économies d'énergie. Les analystes soulignent que l'agrégation de puces ARM basse consommation pourrait fournir une capacité de traitement plus efficace sur des plates-formes de type cloud computing de nuages que les traditionnelles puces serveurs x86 (Intel Xeon ou AMD Opteron), qui sont plus gourmandes en énergie. Les processeurs ARM sont cependant moins intéressants que les puces x86 pour traiter des tâches gourmandes en ressources comme les ERP (Enterprise Resource Planning).

Des serveurs ARM en cours de tests chez les clients de HP

En 2011, certaines entreprises ont introduit des serveurs expérimentaux reposant sur des processeurs ARM. Hewlett-Packard a ainsi annoncé en novembre dernier une machine utilisant des puces quad-core Calxeda, sur un design ARM, qui consomment 1,5 watt de puissance par puce. De son coté, Nvidia a indiqué le mois dernier qu'un supercalculateur a été construit à Barcelone autour de sa puce Tegra 3, qui repose sur une architecture ARM quad-core. Et pour accélérer les calculs scientifiques et mathématiques, un bloc de trois puces Tegra - soit douze coeurs - est jumelé avec des processeurs graphiques. « Ce qui s'est passé en 2011, c'est que l'on a commencé à voir des feuilles de route et des produits. Les solutions sont devenues « réelles », mais cela ne signifie pas qu'elles vont gagner des parts de marché l'année prochaine [en 2012, NDLR], a déclaré M. Scaramella.

[[page]]

Une rupture dans l'architecture serveur traditionnelle x86 au profit de celle d'ARM sera étroitement surveillée, mais l'impact ne se fera vraiment sentir qu'en 2013 au plus tôt, a déclaré Dan Olds, analyste principal chez Gabriel Consulting Group. Presque tous les fabricants majeurs de serveurs vont expérimenter des machines avec des processeurs ARM, a poursuivi M. Olds. « Si c'est suffisamment réel pour que HP lui donne le feu vert, cela signifie que le marché existe », a déclaré l'analyste. « Cela va dépendre de la feuille de route 64 bits d'ARM. »

Il manque encore les instructions 64 bits

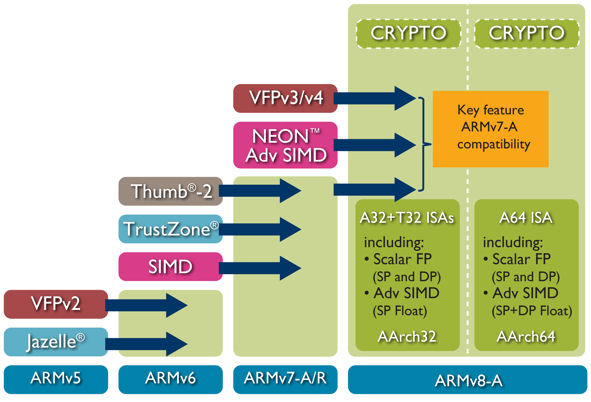

Les processeurs ARM actuels ne supportent que l'adressage 32 bits et ne possèdent que des fonctionnalités très limitées pour la correction d'erreurs. Avec les instructions 64 bits, les ordinateurs peuvent utiliser une plus grande quantité de stockage et de mémoire, ce qui est bénéfique pour les applications intensives. Fin octobre 2011, ARM avait présenté sa première architecture microprocesseur 64 bits, l'ARMv8, destinée aux marchés des systèmes embarqués et des serveurs.

L'idée du couplage CPU ARM et GPU est également fascinante, selon M. Olds. Les circuits graphiques sont utilisés sur certains des supercalculateurs les plus rapides au monde, et sont capables d'offrir des performances bien supérieures à celles des processeurs traditionnels pour exécuter certaines applications. « Une telle combinaison serait un moyen d'offrir une densité beaucoup plus élevée, avec un coût au watt moindre », a poursuivi l'analyste.

La transition x86 vers ARM risque de prendre du longtemps

Les processeurs graphiques s'infiltrent progressivement dans les supercalculateurs et sont de plus en plus utilisés pour le calcul haute performance dans l'énergie, les produits pharmaceutiques, les services financiers, les médias et d'autres industries, selon M. Olds.

Mais les analystes conviennent que le passage de l'architecture x86 à celle d'ARM reste encore un défi en raison des problèmes matériels et logiciels. Les clients sont déjà en train de réfléchir aux différentes options d'achat avec les matériels disponibles, pour optimiser la charge de travail de leurs systèmes en regroupant serveurs, stockage, réseaux et logiciels. Si la plate-forme ARM offre certains avantages, elle reste un élément perturbateur et son adoption prendra du temps. « C'est un long voyage, il ne se déroulera pas une seule nuit », a ajouté M. Scaramella d'IDC.

Gerry McCartney, DSI de l'Université de Purdue dans l'Indiana, se fait l'écho de cette assertion, en indiquant que son université a beaucoup investi dans son infrastructure informatique actuelle. Elle s'appuie largement sur des serveurs x86, et une grande partie du code utilisé par les chercheurs est écrit pour le jeu d'instructions x86. «Les chercheurs ne veulent pas changer de logiciels », a déclaré M. McCartney. Il faudra plusieurs années d'efforts pour passer de l'architecture x86 à une autre et beaucoup ne voudraient pas aller vers cette nouvelle architecture. Notre université ne va probablement pas s'éloigner des puces x86, car les serveurs d'Intel sont de plus en plus économes en énergie, a déclaré M. McCartney.

À titre d'exemple, le supercalculateur Purdue Carter, qui se classe 54e au monde Top 500, offre plus de performances par watt que les quatre autres supercalculateurs, également sur base Intel, achetés au cours des quatre dernières années. «Je ne pouvais pas me débarrasser des quatre machines précédentes, et j'utilise aujourd'hui un quart de l'énergie qu'elles consommaient auparavant », a déclaré M. McCartney. Le ratio de performance/consommation des puces Intel s'améliore avec chaque nouveau composant, selon lui. "Il y a eu quelques améliorations modestes dans l'encombrement, et nous sommes satisfaits en termes de consommation électrique », a déclaré McCartney.

Samsung ajoute un plus à son Galaxy Ace

Si le Galaxy Ace Plus devrait être visible au CES de Las Vegas (10-13 janvier), Samsung ne communique pour l'heure ni sur sa disponibilité, ni sur son prix. Le smartphone sera équipé d'un processeur cadencé à 1GHz, associé à 512 Mo de mémoire vive. Son écran a été légèrement revu à la hausse (3,65 pouces, contre 3,5 pouces pour le Galaxy Ace), contrairement à sa définition, qui reste de seulement 320x480 pixels.

Ce terminal fonctionnera sous Android 2.3 (Gingerbread) et intégrera l'ensemble des applications Samsung (y compris ChatON) ainsi que l'utilitaire ThinkFree, qui permet d'ouvrir les documents en provenance de la suite Office de Microsoft.

La Biélorussie restreint l'accès aux sites web étrangers

La Biélorussie a adopté une loi qui impose des restrictions quant à l'utilisation et la consultation des sites web étrangers par les citoyens et résidents du pays. C'est ce qu'a fait savoir le Global Legal Monitor, une publication en ligne de la Bibliothèque Juridique du Congrès (Washington D.C). Selon cette loi qui entrera en vigueur le 6 janvier, les transactions depuis la Biélorussie avec le site d'une société étrangère présente sur Internet, comme Amazon par exemple, vont devenir illégales. « La loi prévoit que l'entreprise peut être poursuivie pour violation du droit national, » a déclaré Peter Roudik, l'auteur de la loi.

Cette république de l'Europe de l'Est, autrefois intégrée à l'Union soviétique, fait partie de la liste des « pays mis sous surveillance » par Reporters sans Frontières pour la censure qu'ils exercent sur la toile. La loi, publiée le 21 décembre, oblige toutes les entreprises et toutes les personnes inscrites comme entrepreneurs en Biélorussie à utiliser des noms de domaine Internet nationaux pour proposer leurs services en ligne, vendre leurs produits, ou échanger des messages par courriel, selon Global Legal Monitor. « Les requêtes commerciales depuis la Biélorussie ne peuvent être relayées par Internet si le fournisseur utilise des services en ligne situés à l'extérieur du pays, » a ajouté Peter Roudik. « Les autorités fiscales, en collaboration avec la police et les services secrets, sont autorisées à initier, à enquêter et à poursuivre de telles violations, » a-t-il précisé.

Les cybercafés sont également sous tutelle

La future loi prévoit également des amendes et des fermetures de cybercafés, ou de tout autres espaces offrant un accès à Internet, s'il apparaît que les utilisateurs des services Internet de ces espaces consultent des sites situés hors du Bélarus. « Le cybercafé a obligation de repérer, consigner, signaler un tel comportement aux autorités, » indique encore Global Legal Monitor. La loi stipule aussi que cette disposition peut s'appliquer à des personnes privées, si elles permettent à d'autres personnes d'utiliser leurs ordinateurs à domicile pour naviguer sur Internet. La loi met en oeuvre le décret 60 de février 2010 signé par le Président du Bélarus Loukachenko, et intitulé « Pour l'Amélioration de l'usage de l'espace national de l'Internet », entré en vigueur en juillet 2010.

Selon Reporters sans Frontières, le décret oblige les fournisseurs de services Internet à s'enregistrer auprès des autorités, de fournir des détails techniques sur les réseaux à l'intérieur du pays, sur les systèmes et les ressources, et également d'identifier tous les matériels, ordinateurs et téléphones mobiles en particulier, utilisés pour se connecter à Internet. « Le Décret 60 exige également des utilisateurs qui se connectent depuis un cybercafé ou qui utilisent une connexion partagée, dans une copropriété par exemple, de s'identifier eux-mêmes auprès des autorités, et de conserver l'historique de toutes leurs connexions en ligne pendant une année, » indique l'association qui défend la liberté de la presse.

« Le gouvernement a également mis en place un système de filtrage et de blocage de sites web considérés comme dangereux, comme des sites «extrémistes», ceux liés au trafic d'armes, de drogues ou de personnes, et ceux à caractère pornographique ou incitant à la violence, » a ajouté Reporters sans Frontières.

(...)(03/01/2012 15:15:34)Le marché du datacenter explose en Chine

La Chine construit beaucoup de datacenter, certains parlent de centaines, pour répondre à la croissance de la population connectée, estimé aujourd'hui à près de 500 millions de personnes. Les centres de calcul serviront aussi aux fournisseurs de services et opérateurs de télécommunications, pour faire du e-commerce, de la banque en ligne ou proposer des offres d'e-administration. La construction des datacenters est fortement soutenue par le gouvernement chinois, qui en a fait une priorité dans son dernier plan quinquennal. Les autorités régionales prévoient aussi le financement pour développer de grandes « citées clouds » - des zones industrielles qui seront capables d'accueillir à terme plus de 20 datacenters.

Ce déploiement donne de grandes opportunités pour des entreprises comme Hewlett-Packard et IBM. « Nous avons plus de personnes en Chine sur le développement des datacenters, que dans aucun pays dans le monde », a déclaré Rick Einhorn, directeur mondial de l'activité Critical Facilities Services de HP. La Chine est pour l'instant fortement tributaire d'aujourd'hui des expertises sur la conception, explique le dirigeant. Mais cela pourrait changer car les sociétés étrangères forment des ingénieurs chinois. D'autant que certains constructeurs chinois comme Huawei et ZTE développent leurs offres serveurs et stockage pour le cloud.

L'approche de l'Etat chinois sur les datacenters est de construire davantage et grand, a déclaré Glen Yuan, directeur des services datacenter au sein du groupe Greater China d'IBM. Les installations qui seront construites pour les banques et les opérateurs de télécommunications peuvent aller jusqu'à 50 000 mètres carrés. Le pays avait déjà une politique de développement de salles informatiques par le passé mais sans réels moyens. Aujourd'hui, la Chine veut aller vite et être à la pointe de la technologie. Ainsi, le datacenter du parc scientifique international de Suzhou (SISDC), en Chine du sud, par exemple, se targue d'être le premier datacenter du pays à être qualifié Tier 4, soit le plus haut niveau de performance. Construit avec l'aide d'IBM, cette infrastructure a ouvert une première tranche en octobre 2010 et prévoit un espace de 42 000 m² pour la deuxième tranche qui sera bouclée en 2013-2014. Le gouvernement de Suzhou a participé au financement avec l'espoir de devenir un centre majeur pour les services IT.

[[page]]

Il peut se rassurer, 80% de l'espace existant est déjà en usage ou réservé par des clients, notamment des établissements financiers étrangers qui sont obligés par la réglementation à stocker les données des clients chinois dans le pays. Le volet green IT n'est pas écarté, souligne Rick Einhorn, des directives gouvernementales sur les émissions de carbone relatives aux datacenters reposent sur les derniers standards en la matière.

Des écueils pour un développement dans le business international

Si les usages des particuliers dynamisent la construction des datacenters, les analystes restent sceptiques sur le fait que la Chine devienne une base des services IT internationaux. « Il reste des questions relatives autour des droits de propriété des données et d'autres actifs », a déclaré Michelle Bailey, analyste chez IDC et d'ajouter « il sera intéressant de voir si la Chine peut faire évoluer sa politique pour rester en phase avec le marché. »

Par ailleurs, certains problèmes de sécurité ou de sécurisation des datacenters restent en suspens. Un ancien consultant en sécurité qui a travaillé sur des projets de datacenter en Chine explique que les sociétés étrangères ont plusieurs raisons d'être inquiètes. Il cite 3 risques potentiels : le vol de données par les employés locaux, la surveillance du trafic et la perte d'équipements lors « d'inspections inopinées » par la police chinoise. Certains estiment que ces craintes sont infondées et ont été alimentées par la médiatisation de l'affaire Google.

Il existe d'autres défis pour la Chine comme assurer une bande passante performante pour les infrastructures. Cela est important car les utilisateurs se dotent de plus en plus rapidement de PC, de tablettes et de smartphones, a déclaré Sheldon Lui, un directeur du marketing produit chez Intel. Le ratio client-serveur en Chine est actuellement de plus de 60 pour 1, précise-t-il, alors qu'aux Etats-Unis, le rapport est de 20 pour 1. La Chine a presque cinq fois la population des États-Unis, donc nos problèmes sont cinq fois plus grande, a-t-il dit. « Si nous arrivons à les résoudre, nous deviendrions les leader en matière d'innovation » conclut-il.

Stuxnet et Duqu, deux arbres qui cachent une vaste forêt

Selon une enquête approfondie menée par Alexander Gotsev et Igor Soumenko, chercheurs chez Kaspersky Lab, le ver Stuxnet a été développé à partir d'une plateforme utilisée dès 2007 pour créer une famille de malwares spécialisés, véritables armes destinées à mener des cyberattaques. Selon eux, c'est aussi le cas du ver Duqu récemment découvert. Dans leur analyse, les chercheurs de Kaspersky détaillent les preuves montrant que les deux morceaux de logiciels malveillants ont été créés à partir d'un même noyau qu'ils appellent « tilded » (un nom inspiré par l'usage, assez répandu chez les programmeurs, du tilde et du d (~ d) au début des noms de fichiers).

Les éléments mis en avant pour démontrer le lien entre Stuxnet et Duqu semblent irréfutables. Ils avaient d'ailleurs été en partie déjà évoqués par l'entreprise de sécurité. Les deux vers sortiraient donc du même moule : les programmes présentent notamment des portions de code réparties de façon identique et exerçant des fonctions similaires. De plus, alors qu'ils analysaient le fichier d'un pilote découvert récemment sur un PC d'origine chinoise infecté par le malware Duqu, les chercheurs se sont rendus compte que ce pilote avait tout l'air d'être une version modifiée d'un fichier de pilote utilisé par Stuxnet. La version modifiée utilisait le même certificat et affichait les mêmes date et heure de signature. Ce qui, pour les chercheurs, corrobore le fait que les deux morceaux de logiciels malveillants partagent probablement des origines communes.

Des caractéristiques similaires

En explorant la base de données de l'entreprise qui répertorie les malwares connus, l'équipe a trouvé sept autres pilotes ayant des caractéristiques similaires, dont trois - rndismpc.sys, rtniczw.sys et jmidebs.sys - qu'il n'est pas encore possible d'associer à des logiciels malveillants. Ces fichiers ne peuvent pas interagir avec les versions connues de Stuxnet, si bien que les chercheurs émettent l'hypothèse que, soit ces pilotes étaient liés à une version antérieure de Duqu, soit ce sont des fragments de code appartenant à des malwares non identifiés, mais créés par la même équipe. « Entre 2007 et 2011, il y a eu un certain nombre de projets impliquant des programmes basés sur la plateforme « tilded ». Stuxnet et Duqu en sont deux émanations. Il pourrait y en avoir eu d'autres qui, pour l'instant, ne sont pas connus, » écrit Alexander Gotsev de Kaspersky Lab.

La preuve avancée par l'équipe de chercheur ne permet pas d'apporter une réponse certaine, mais la relation circonstancielle mise en évidence entre Stuxnet et Duqu semble maintenant plus que probable. Ce qui contredit les sceptiques qui considèrent que le lien entre les deux vers est surestimé et répond à une tendance à la mode qui consiste à associer ces malwares avec une conspiration géopolitique. Selon l'analyse des chercheurs de Kaspersky, ces logiciels malveillants ont été mis au point par une équipe unique il y a au moins quatre ans. L'évolution du malware suggère que ce développement est toujours actif et qu'il a touché ses cibles. « Soit leurs modes d'attaques n'ont pas encore été détectés, soit ces attaques n'ont pas encore été rendues publiques, » avancent les deux chercheurs.

Qui a conçu Stuxnet ?

La question à laquelle l'analyse ne peut pas répondre, c'est de savoir qui se trouve derrière le développement de Stuxnet - et probablement de Duqu aussi - largement considéré aujourd'hui comme le malware le plus puissant jamais découvert. Récemment, certains ont associé Stuxnet au ver Conficker découvert en 2008, mais leurs preuves sont moins convaincantes. L'opinion la plus répandue dans le domaine de la sécurité , c'est que le ver a été conçu par Israël avec l'aide des États-Unis, mais ce n'est qu'une spéculation. Certes, le programme nucléaire iranien a été la victime la plus évidente de Stuxnet, mais Israël et les États-Unis sont loin d'être les seuls pays ayant un intérêt à voir cet objectif entravé. Reste que « la plate-forme continue à se développer. Cela signifie une seule chose : il est probable que nous découvrions plusieurs versions modifiées de ces vers dans l'avenir, » concluent les chercheurs.

(...)(03/01/2012 10:05:52)La CNIL se penche sur la sécurité de l'informatique du Crédit Mutuel

L'hebdomadaire satirique Le Canard Enchaîné a révélé dans son édition du 28 décembre 2011 (page 4) de graves défauts de sécurisation dans le système d'information du groupe Crédit Mutuel. La CNIL a signalé lundi 2 janvier qu'elle avait engagé dès le lendemain, 29 décembre, un contrôle inopiné sur place. L'autorité administrative indépendante est actuellement en train d'analyser les résultats de son contrôle et pourrait prochainement prononcer des sanctions contre le groupe bancaire mutualiste, comme la loi le lui permet depuis 2004.

Selon les révélations publiées dans Le Canard Enchaîné, un réseau informatique commun aurait été mis en place entre toutes les entreprises du groupe Crédit Mutuel, y compris les entreprises de presse récemment rachetées (Dernières Nouvelles d'Alsace, Bien Public, Dauphiné Libéré, etc.). Or une mauvaise configuration des droits d'accès et des raccourcis de l'intranet permettrait à des membres des rédactions d'accéder librement aux données personnelles sensibles des clients de la banque ainsi qu'à des échanges confidentiels par e-mail.

Les informations concernées étant particulièrement sensibles, la faute commise serait extrêmement grave si les faits étaient avérés. La loi Informatique et Liberté impose en effet une obligation de sécurisation des données personnelles.

Le FSI régionalise le financement des TPE et PME

Le FSI (fonds de capital développement du groupe Caisse des dépôts) a mis en place un dispositif régional : FSI régions. Déjà opérationnel, il sera finalisé dans le courant du 1er trimestre. Il va guider les TPE et les PME dans leurs recherches de fonds propres. FSI régions va agir en rapprochant les dirigeants d'entreprises des responsables des fonds auxquels ils peuvent accéder.

Le Comité Richelieu veut accompagner ce dispositif. En particulier en créant un outil d'évaluation des missions du nouveau dispositif, outil destiné aux entreprises intéressées. Le Comité Richelieu dispose d'un réseau de 3 000 entreprises. Et souhaite « remonter » les expériences vécues par ses adhérents auprès du FSI.

1,13 milliard de SMS envoyés pour le nouvel an en France

Les opérateurs ont communiqué, lundi 2 janvier, les chiffres relatifs à l'envoi de SMS les 31 décembre et 1er janvier. Au total, ce sont 1,136 milliard de SMS qui ont été échangés.

A l'heure du bilan, SFR annonce un total de 490 millions de SMS sur deux jours (dont 59 millions entre 23h45 et 00h15), tandis qu'Orange et Bouygues revendiquent respectivement 344 millions et 302 millions de textos envoyés sur leurs réseaux.

Il y a un an, les Français s'étaient envoyé 930 millions de SMS. Les voeux par Facebook Twitter ou carte virtuelle n'ont donc pas eu raison du SMS, plus que jamais populaire pour souhaiter la bonne année à ses contacts.

Plus de détails grivois sur le départ contraint de Mark Hurd de HP

La Cour suprême du Delaware a autorisé la publication de la plainte pour harcèlement sexuel déposée au nom de l'ancienne actrice érotique Jodie Fisher par son avocate Gloria Allred contre Mark Hurd, ancien PDG de HP et aujourd'hui co-président d'Oracle. Le courrier, à l'origine du départ de Mark Hurd de Hewlett-Packard, fait aujourd'hui le tour du Net.

Jodie Fisher avait été recrutée par HP comme consultante pour des évènements marketing organisés par le constructeur (de 2007 à 2009). La lettre fait état de plusieurs réunions entre Jodie Fisher et Mark Hurd, pendant lesquelles l'ex-PDG de HP « aurait tenté sans relâche d'amener l'ancienne actrice à avoir des relations sexuelles avec lui. »

Une bataille juridique autour de cette lettre

La lettre était devenue un enjeu, un actionnaire de HP, Ernesto Espinoza, ayant porté plainte au motif que les actionnaires avaient aussi le droit de connaître la teneur de ce courrier, comme d'avoir accès à d'autres informations dans le cadre de l'enquête menée au sein de HP sur les circonstances de la démission de son ex-PDG. Alors que la lettre n'a pas encore été rendue publique en format électronique, certains médias, comme la filiale du Wall Street Journal, AllThingsD, ont pu se la procurer et la publier en ligne.

La Cour suprême du Delaware a statué sur la question, suite à une décision du Parquet du Delaware, qui avait autorisé la publication de la lettre en mars 2011, une décision pour laquelle l'ex-PDG avait fait appel. « Nous avons demandé à la cour de préserver la confidentialité de la lettre parce que, comme l'a reconnu Mme Fisher, elle comporte de nombreuses inexactitudes, » a déclaré dans un communiqué de presse Amy Wintersheimer, l'avocat représentant Mark Hurd. « La vérité c'est qu'il n'y a jamais eu de harcèlement sexuel, comme l'a confirmé l'enquête menée par HP, et qu'il n'y a jamais eu aucune relation sexuelle, comme l'a confirmé Mme Fisher. »

Pas de harcèlement sexuel mais une certaine imprudence

En fait, après que Mark Hurd ait pris acte de la plainte pour harcèlement, Jodie Fisher a fait savoir au PDG de HP par courrier que la lettre initiale envoyée par Gloria Allred comportait des inexactitudes. Ni Mark Hurd, ni Jodie Fisher ne reconnaissent avoir eu des relations sexuelles, et l'éviction de Mark Hurd par HP n'a pas de rapport avec cette affaire. Cependant, quand HP a été informée de la plainte de harcèlement contre M. Hurd, l'entreprise a mené sa propre enquête. HP a disculpé son ancien PDG de l'accusation de harcèlement sexuel. Mais elle a trouvé des notes de frais irrégulières de Mark Hurd concernant Jodie Fisher, ont indiqué les responsables de HP. Ces éléments révèlent « un profond manque de jugement » de la part de M. Hurd, avait déclaré à l'époque Mike Holston, consultant de HP. Le conseil d'administration de HP en avait conclu que Mark Hurd ne pouvait plus diriger l'entreprise de manière efficace, et celui-ci démissionnait en août 2010.

Dans son jugement, la Cour suprême du Delaware déclare que « la lettre de Gloria Allred ne comporte aucune information qui ne puisse être rendue publique, des secrets commerciaux, ou autres informations protégées. » Le tribunal a également déclaré que la lettre ne contenait aucune information confidentielle sur le montant d'un quelconque règlement amiable. Le tribunal a conclu en disant que même si «la lettre livre des détails embarrassants sur le comportement de M. Hurd, elle ne contient aucun détail sur des conversations intimes ou sur ses conduites. »

Divulgation d'informations confidentielles

La lettre dit également que M. Hurd aurait montré à Jodie Fisher le solde d'un de ses comptes bancaires - plus d'un million de dollars - à un guichet automatique pour l'impressionner, et elle fait état de plusieurs situations où celui-ci l'aurait embrassé contre son gré, y compris lorsqu'il avait invité Mme Fisher dans sa chambre d'hôtel pour lui montrer des documents que lui avait envoyés un fonctionnaire du gouvernement chinois. L'allégation potentiellement la plus grave sur le plan de l'entreprise, c'est l'affirmation selon laquelle Mark Hurd aurait parlé avec Jodie Fisher des négociations entamées par HP pour acheter la société de services informatiques EDS avant que les pourparlers n'aient été rendus publics.

(...)(02/01/2012 15:03:39)Un réseau satellitaire de hackers pour lutter contre la censure

Des pirates auraient l'intention de se battre contre la censure sur Internet en mettant en orbite leurs propres satellites de communication et en développant un maillage de stations au sol pour les suivre et communiquer avec eux. L'information est tombée alors que le secteur des technologies marque son opposition au projet de loi SOPA (Stop Online Piracy Act). Selon BBC News, le projet « Hackerspace Global Grid » de mise en orbite d'un premier satellite a été récemment présenté au Chaos Communication Congress qui s'est tenu la semaine dernière à Berlin.

À ceux qui n'apprécieraient pas trop que des hackers puissent être capables de mieux communiquer entre eux, le pirate activiste Nick Farr répond que « la connaissance est la seule motivation de ce projet. » Il ajoute que le programme comprend également le développement de nouveaux produits électroniques capables de fonctionner dans l'espace, et la mise au point de lanceurs pour les récupérer. Nick Farr et ses supporters travaillent sur le projet de satellites dans le cadre du programme de recherche aérospatial allemand Constellation, lui-même lié à des projets de recherche menés par des étudiants.

Des solutions pour pallier au manque de budget

On pourrait penser que le lancement de satellites n'est pas à la portée de tous, mais ces dernières années, des passionnés et des amateurs ont réussi à utiliser des ballons pour mettre un tel engin en orbite. Cependant, sans l'aide financière conséquente des agences nationales ou de grandes entreprises, le suivi des engins est très compliqué. Pour mieux localiser leurs satellites, le groupe de pirates allemands a eu l'idée de mettre au point une sorte de GPS inversé qui utilise un réseau de stations au sol bon marché. Ces stations meuvent être construites ou achetées par des particuliers. Normalement, ces stations seraient capables de localiser les satellites à un moment donné et amélioreraient aussi la transmission de données depuis les satellites vers la Terre.

L'espace n'est pas à l'abri des gouvernements

Mais le projet n'est pas sans contraintes. À commencer par le fait que les satellites en orbite basse ne restent pas à un endroit fixe. Ensuite, n'importe quel pays pourrait décider de les désactiver, même si, juridiquement, l'espace n'est pas sous l'autorité du pays au-dessus duquel il se trouve.

Cette idée, émise par les pirates, fait suite au débat en cours au Congrès américain sur la Loi Stop Online PIracy Act (SOPA), beaucoup estimant qu'elle est une menace pour la liberté de l'Internet. Comme l'a déclaré Tony Bradley de PCWorld, ce projet de loi qui vise à combattre de manière excessive le piratage sur Internet est soumis à l'appréciation d'élus qui ne connaissent pas la différence entre le DNS, la messagerie instantanée, et le MP3. En bref, SOPA est une « loi draconienne qui dépasse de loin son champ d'application, et menace les droits constitutionnels des citoyens respectueux des lois, » écrit-il.

Apparemment, ceux qui, habituellement, ne respectent pas la loi - les pirates - pensent qu'ils peuvent faire quelque chose à ce sujet. Un projet qui rappelle d'ailleurs les tentatives de créer un pays indépendant sur une plate-forme pétrolière désaffectée.

(...)| < Les 10 documents précédents | Les 10 documents suivants > |