Flux RSS

108538 documents trouvés, affichage des résultats 1461 à 1470.

| < Les 10 documents précédents | Les 10 documents suivants > |

(02/12/2011 14:48:02)

Carrier IQ espionne-t-il vraiment les smartphones ?

Depuis que le chercheur en sécurité Trevor Eckhart a affirmé qu'un bout de code du logiciel d'analyse de l'éditeur Carrier IQ agissait comme un logiciel malveillant, de nombreux utilisateurs de téléphones portables se demandent si leurs appareils sous iOS, Android, Nokia et BlackBerry sont espionnés. Selon le chercheur, le logiciel développé par Carrier IQ et installé sur les périphériques par les fabricants et les opérateurs enregistrerait des données à l'insu de l'utilisateur, comme des frappes au clavier et l'historique de navigation Internet.

De son côté, l'éditeur Carrier IQ nie les allégations du chercheur en sécurité et affirme que sa technologie est utilisée uniquement à des fins de diagnostic pour améliorer les performances du terminal et la qualité du réseau.

Alors, est-ce que les intentions de Carrier IQ sont bonnes ou mauvaises ? Est-ce que ce logiciel collecte plus d'informations sur nos terminaux que nécessaire ? Où s'agit-il simplement d'un gros malentendu sur ce que fait vraiment le logiciel de Carrier IQ ?

Voici ce que nous savons aujourd'hui :

1 - Qu'a découvert Trevor Eckhart ?

Mi-novembre, le chercheur en sécurité a publié un rapport sur un morceau de code du logiciel développé par Carrier IQ. Normalement, ce logiciel est un outil de diagnostic censé aider les constructeurs et les opérateurs à améliorer la qualité de leurs services. Mais Trevor Eckhart a affirmé que le logiciel de Carrier IQ était en réalité un « rootkit » ou « outil de dissimulation d'activité », autrement dit, un mouchard, qui enregistre secrètement l'activité du téléphone sur lequel il est installé. Or le logiciel de diagnostic de Carrier IQ est installé sur de nombreux téléphones tournant sous Android, Nokia et BlackBerry. Celui-ci a également été identifié sur des appareils tournant sous l'iOS d'Apple. Mais selon certains, son action semble plus inoffensive sur ces terminaux.

2 - Que fait le logiciel ?

Trevor Eckhart a posté une vidéo sur YouTube montrant comment fonctionne un logiciel - présenté comme Carrier IQ par le chercheur - sur un téléphone HTC. Dans la vidéo, on peut voir le logiciel enregistrer des frappes, y compris sur le pavé numérique du téléphone, les messages SMS, les données de localisation, et l'historique de navigation Web, notamment les données cryptées transitant en https (SSL). On ne sait pas très bien si ces données sont ou non transmises à l'éditeur.

3 - Carrier IQ se comporte-t-il de la même manière sur tous les téléphones ?

La démonstration de Trevor Eckhart montre uniquement le comportement de Carrier IQ sur un téléphone HTC. Mais, toujours selon le chercheur, il semble que des terminaux Samsung enregistrent les mêmes informations, y compris les tapes d'écran et les URL de navigateur.

Un autre développeur, Grant Paul (sans rapport avec l'auteur) prétend que sur les appareils iOS, le logiciel Carrier IQ accède à un nombre plus limité d'informations, comme le numéro de téléphone, le nom de l'opérateur, le pays, et quand un appel est actif, la localisation, si l'option est activée dans les préférences du terminal.

Le site The Verge rapporte que le logiciel Carrier IQ n'est pas installé sur le Xoom de Motorola ou les téléphones Android Nexus, à savoir le Nexus One, le Nexus S, et le Galaxy Nexus.

4 - Est-il possible de désinstaller Carrier IQ ?

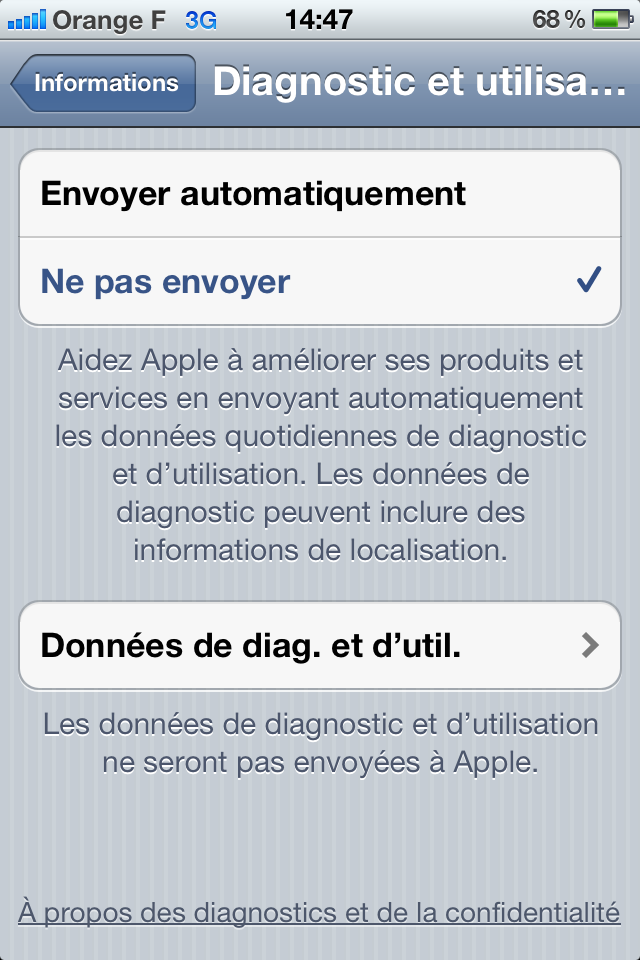

Il ne semble pas être possible de supprimer ce logiciel sur un téléphone Android sauf à pouvoir entrer en mode « root ». Selon Grant Paul, il est possible de désactiver Carrier IQ sur les terminaux sous iOS 5. Dans la rubrique Réglages/Général/Informations/Diagnostic et utilisation, il suffit de choisir : « Ne pas envoyer. » Et dans la prochaine mise à jour d'iOS 5, Apple a déjà fait savoir qu'il allait supprimer le service proposé par Carrier IQ.

[[page]]

5 - Qui est Carrier IQ ?

Carrier IQ est une société basée en Californie qui propose de fournir aux opérateurs et aux fabricants de terminaux des « données pertinentes et en temps réel » pour les aider à améliorer leurs services. Les données de Carrier IQ sont extraites par un logiciel de diagnostic embarqué sur les terminaux vendus par les opérateurs et/ou les constructeurs de terminaux à leurs clients. Carrier IQ affirme que son logiciel de diagnostic fournit de l'« intelligence décisionnelle » pour améliorer la qualité du réseau, comprendre les problèmes qui se posent sur les terminaux, et finalement, améliorer l'expérience utilisateur. Le logiciel de Carrier IQ est embarqué sur plus de 140 millions de combinés dans le monde.

6 - La réponse de Carrier IQ

L'entreprise californienne affirme que son logiciel n'enregistre pas les frappes, et n'analyse et ne rend compte d'aucun contenu, que ce soit ceux des messages SMS ou des e-mails. Carrier affirme également qu'elle ne fournit pas d'outils permettant le pistage et qu'elle ne vend pas les données qu'elle recueille à des tiers. Au contraire, l'entreprise affirme que son logiciel identifie les problèmes de performance du terminal comme les coupures d'appels et les mauvaises performances du réseau.

Carrier IQ nie également fournir « des données en temps réel à un quelconque client. » Mais sur son site, l'entreprise fait valoir qu'elle est capable de fournir à ses clients des données provenant directement du terminal des utilisateurs : « Fini les conjectures, notre solution intelligente fait remonter automatiquement des informations en temps réel directement depuis la source : le téléphone de vos clients. »

7 - Carrier IQ a fait autre chose ?

Le 16 novembre, l'entreprise a adressé à Trevor Eckhart une lettre lui demandant de mettre un terme à ses allégations. Ce courrier exigeait du chercheur qu'il retire son rapport publié sur Internet et qu'il le remplace par une déclaration rédigée par l'entreprise dans laquelle elle réfute toutes les affirmations du chercheur.

L'entreprise a également demandé au chercheur de retirer le matériel copyrighté Carrier IQ qu'il a posté sur son site web, y compris les documents de formation jusque-là disponibles sur le site même de l'entreprise. Carrier IQ a également demandé au chercheur de lui fournir la liste de toutes les personnes (et leurs coordonnées) avec lesquelles il a partagé ces informations. Entre temps, le 21 novembre, le chercheur a reçu le soutien de l'Electronic Frontier Foundation. Deux jours plus tard, Carrier IQ abandonnait ses demandes et adressait ses excuses à Trevor Eckhart.

8 - Que va-t-il arriver ?

On ne sait pas si le rapport de Trevor Eckhart aura des conséquences et lesquelles. Carrier IQ affirme qu'elle prévoit de discuter de son logiciel avec l'Electronic Frontier Foundation, laquelle pourrait donner son avis en la matière. Certainement, des questions importantes ont besoin de réponses. Dont, l'une d'elles, et pas la moindre, est : « Si le logiciel Carrier IQ n'exploite pas les frappes, alors pourquoi a-t-il l'air de les identifier en premier lieu ? »

Nous avons demandé aux trois principaux opérateurs français s'ils travaillaient avec Carrier IQ en France. Les services de presse de SFR, Orange et Bouygues Telecom nous ont répondu qu'ils n'utilisaient pas les services de ce logiciel.

(...)(02/12/2011 12:55:28)Convoité par des investisseurs, Yahoo prend des couleurs

Les fonds d'investissement Blackstone Group et Bain Capital pourraient racheter Yahoo avec deux partenaires : le Chinois Alibaba et le Japonais Softbank. Si elle se confirme, l'offre valoriserait le moteur de recherche américain à 25 milliards de dollars, soit 20 dollars l'action. Hier, le cours du titre de Yahoo a grimpé de 4,8%.

Depuis début octobre, le moteur de recherche a fait l'objet d'attentions renouvelées de la part d'acheteurs potentiels. La semaine dernière, on apprenait que Microsoft avait signé l'accord de confidentialité pour accéder aux informations financières sur Yahoo. L'intérêt d'Alibaba pour Yahoo avait été évoqué début octobre. Rappelons également que Yahoo détient 40,5 % du capital d'Alibaba. Début septembre, le portail avait brutalement congédié sa directrice générale Carol Bartz.

(...)

Regain de tension sur les commandes de SSD suite aux inondations en Thaïlande

Selon DRAMeXchange, une division de recherche de TrendForce, les commandes urgentes de SSD ont augmenté alors même que les livraisons des terminaux, y compris les PC, les smartphones et les tablettes PC, ont continué à baisser en raison de la crise économique qui touche l'Europe et l'Amérique du Nord.

La raison de cette hausse de la demande en SSD est à chercher en Thaïlande victime d'inondations importantes au mois de novembre. Onze usines fabricants des disques durs à plateaux ont été fermées. Or, au premier semestre 2011, le pays représentait 40 à 45% de la production mondiale de disques durs. En novembre, près de la moitié de la production a été touchée par les intempéries. Selon des analyses d'IDC, la pleine mesure des dégâts sur les usines de disques durs ne sera pas connue avant la décrue. Néanmoins le cabinet d'études prévoit une pénurie d'approvisionnement au cours du premier trimestre de 2012. Le prix du disque dur devrait se stabiliser au mois de juin prochain et le retour à la normale pour l'industrie est envisagé selon IDC dans la deuxième moitié de 2012.

Un effet buzz temporaire

De son côté, Fang Zhang, analyste sur les questions de stockage chez iSuppli IHS, a déclaré que le prix des disques durs est en hausse pour les fabricants de système et les consommateurs. Dans certains cas, ils représentent plus de 30%. Mais ces hausses de prix ne sont pas susceptibles de conduire la plupart des acheteurs à acheter plus cher les SSD. La consultante estime que quelqu'un qui achète une notebook à 700 dollars ne souhaitera pas mettre une centaine de dollars supplémentaires pour être équipé d'un SSD. Ce dernier continuera à être réservé à une niche d'utilisateurs ou pour des applications haut de gamme. « Les SSD sont encore beaucoup trop cher», dit-elle et d'ajouter « ils coûtent 10 fois plus qu'un disque dur ». Le SSD et la mémoire flash sont pour elles réservés au marché des ultrabooks et des tablettes.

Andrew Reichman, analyste chez Forrester est d'accord avec sa consoeur en estimant qu'il y a eu beaucoup de discussions dans toute l'industrie au sujet de la pénurie de disques durs et sur la stimulation des ventes de SSD, mais qu'il s'agit d'un buzz. Selon lui, les fabricants de baies de stockage ou de serveurs disposent d'un stock de disques durs estimé à 5 mois. Il considère que dans la période actuelle la priorité des entreprises va plutôt vers le contrôle des coûts vers le bas plutôt que vers l'amélioration des performances.

(...)

Wikileaks dénonce la surveillance électronique des réseaux

Wikileaks a publié hier une étude sur le commerce mondial de produits de surveillance, lesquels, selon son fondateur Julian Assange, exposent la vie privée des populations à un risque important. Celui-ci a également indiqué que l'association travaillait sur une plateforme de contributions remaniée. Selon Julian Assange, cette étude, qui s'intéresse à 160 entreprises dans 25 pays, était nécessaire pour le site spécialisé dans la divulgation de données sensibles afin de renouveler ses sources, puisque celui-ci n'a pu prendre de nouvelles contributions en ligne depuis plus d'un an du fait de problèmes de sécurité.Plusieurs sociétés épinglées sont françaises dont Alcatel-Lucent, Amesys qui est une filiale de Bull et récemment mise sur le devant de la scène lors des évènements en Libye, Qosmos, Thales, Vupen, Aqsacom, Scan&Target et Septier.

Le nouveau rapport comprend 287 documents qui illustrent, selon le fondateur de Wikileaks, « la réalité de l'industrie de la surveillance à grande échelle au niveau international. » Les documents, regroupés sous la dénomination de « The Spy Files », montrent comment les pays occidentaux vendent des outils de surveillance sophistiqués à des pays répressifs. Davantage de documents seront publiés en fin de semaine et en début d'année 2012.

Les principaux pays du bloc occidental travaillent sur ces systèmes d'espionnage

Les attaques terroristes de septembre 2001 aux États-Unis ont servi de motifs aux pays européens, aux États-Unis, mais aussi à l'Australie, à l'Afrique du Sud et à d'autres pays pour développer des « systèmes d'espionnage qui nous affectent tous », a déclaré Julian Assange. « Lequel d'entre vous ici a un iPhone ? » a demandé le fondateur de Wikileaks aux personnes présentes à la conférence de presse qu'il a donné à Londres. « Lequel d'entre vous a un Blackberry ? Qui utilise Gmail ? Eh bien, vous vous faites tous avoir. La réalité, c'est que des sous-traitants du renseignement vendent en ce moment même à différents pays à travers le monde des systèmes de surveillance de masse pour l'ensemble de ces produits. »

Wikileaks a précisé que l'information présente dans ce rapport avait été compilée avec l'aide d'autres médias et d'organismes de presse, comme l'ARD - le groupement public de neuf radiodiffuseurs régionaux allemands, le Bureau of Investigative Journalism au Royaume-Uni, The Hindu en Inde, L'Espresso en Italie, le site web d'information français OWNI et le Washington Post aux États-Unis. Les fichiers publiés par WikiLeaks comprennent des brochures, des catalogues, des manuels, des présentations et autres documents de développeurs de produits utilisés pour la surveillance secrète. On y trouve par exemple le document de présentation que l'entreprise Netquest a montré lors de l'ISS World Americas, conférence qui s'est tenue en octobre à Washington D.C, et consacrée au renforcement de la loi en matière de renseignement afin de légaliser « l'interception, les enquêtes électroniques et la collecte de renseignements sur les réseaux. » Le Wall Street Journal a récemment publié des documents collectés pendant la même conférence. Mais Julian Assange a affirmé que ceux-ci avaient été « lourdement expurgés » par le quotidien américain. « Une très grande partie du matériel mis en ligne jeudi était inédite, » a encore soutenu le fondateur de Wikileaks.

Une plate-forme maison pour bloquer les intrusions gouvernementales

Ce dernier a encore ajouté que WikiLeaks cherchait toujours à développer un nouveau système de soumissions et a renouvelé l'inquiétude de WikiLeaks à propos du protocole SSL (Secure Sockets Layer) de sécurisation des échanges sur Internet qui permet aux ordinateurs d'échanger des informations cryptées. Selon Julian Assange, le SSL n'est plus sûr et les agences de renseignement ont compromis le système de certification. Des centaines d'autorités intermédiaires de certifications (AC), chargées de délivrer les certificats numériques utilisés pour les SSL, sont mandatées pour délivrer des certificats reliés à une même autorité. Plusieurs autorités de certification intermédiaires ont rapporté des intrusions dans leurs systèmes. À la suite de quoi des pirates ont pu générer des certificats numériques pour des sites majeurs comme Google, leur offrant la possibilité d'intercepter certaines communications.

Julian Assange n'a pas précisé quand Wikileaks disposerait à nouveau d'un système de contributions en ligne. Pour l'instant, l'association a mis en place une « entité hors ligne, » a-t-il déclaré. « Nous étudions encore les différentes options possibles, » a ajouté le fondateur de Wikileaks.

Android 4.0 a été porté sur processeur x86

Android 4.0, l'OS de Google pour smartphones et tablettes a été adapté pour fonctionner avec des processeurs x86, a déclaré cette semaine Chih-Wei Huang, un membre d'un projet open-source impliqué dans cette initiative, sur un forum de discussion. Les développeurs ont créé une version 4.0.1 d'Ice Cream Sandwich, conçue pour fonctionner avec des tablettes équipées des processeurs x86 basse consommation d'AMD. Connues sous le nom de code de Brazos, ces puces sont généralement utilisées dans les netbooks et les ordinateurs portables d'entrée de gamme. Certaines puces d'AMD sont également utilisées dans des tablettes telles que la WindPad 110W de MSI.

Ce portage signifie que les tablettes sous Android 4.0 équipées de processeurs x86 pourraient se profiler à l'horizon. Intel est le premier fabricant de puces x86, et la firme de Santa Clara a déjà indiqué qu'elle travaillait avec Google pour porter Android 4.0 sur des smartphones et des tablettes.

Publication du code source au début du mois

Google a publié le code source pour Android 4.0 début novembre. Cependant, la plupart du développement de l'OS a été centré autour des processeurs ARM, qui sont utilisés actuellement dans la plupart des smartphones et tablettes. Le Samsung Galaxy Nexus, un smartphone fonctionnant avec la dernière version de l'OS mobile, vient d'être lancé. Les autres fabricants de terminaux équipés de puces ARM promettent des mises à jour vers Ice Cream Sandwich dans les prochains mois.

Le portage d'Android 4.0. sur x86 est actuellement en cours. Le code source, qui est disponible en téléchargement sur Android-x86.org. Il gère le WiFi, et propose des capacités matérielles d'accélération graphique. Mais Il ne fournit pas de son, ni de vidéos et ne dispose pas encore de connexion Ethernet ni d'accélération matérielle avec des processeurs Intel.

MIPS, une architecture concurrente de x86 et d'ARM, supportera bientôt la dernière version de l'OS de Google. Un porte-parole de MIPS Technologies, qui propose des licences sur cette architecture, a indiqué au début du mois que l'entreprise attendait que Google ouvre le code de son logiciel pour que ses ingénieurs puissent porter l'OS.

(...)

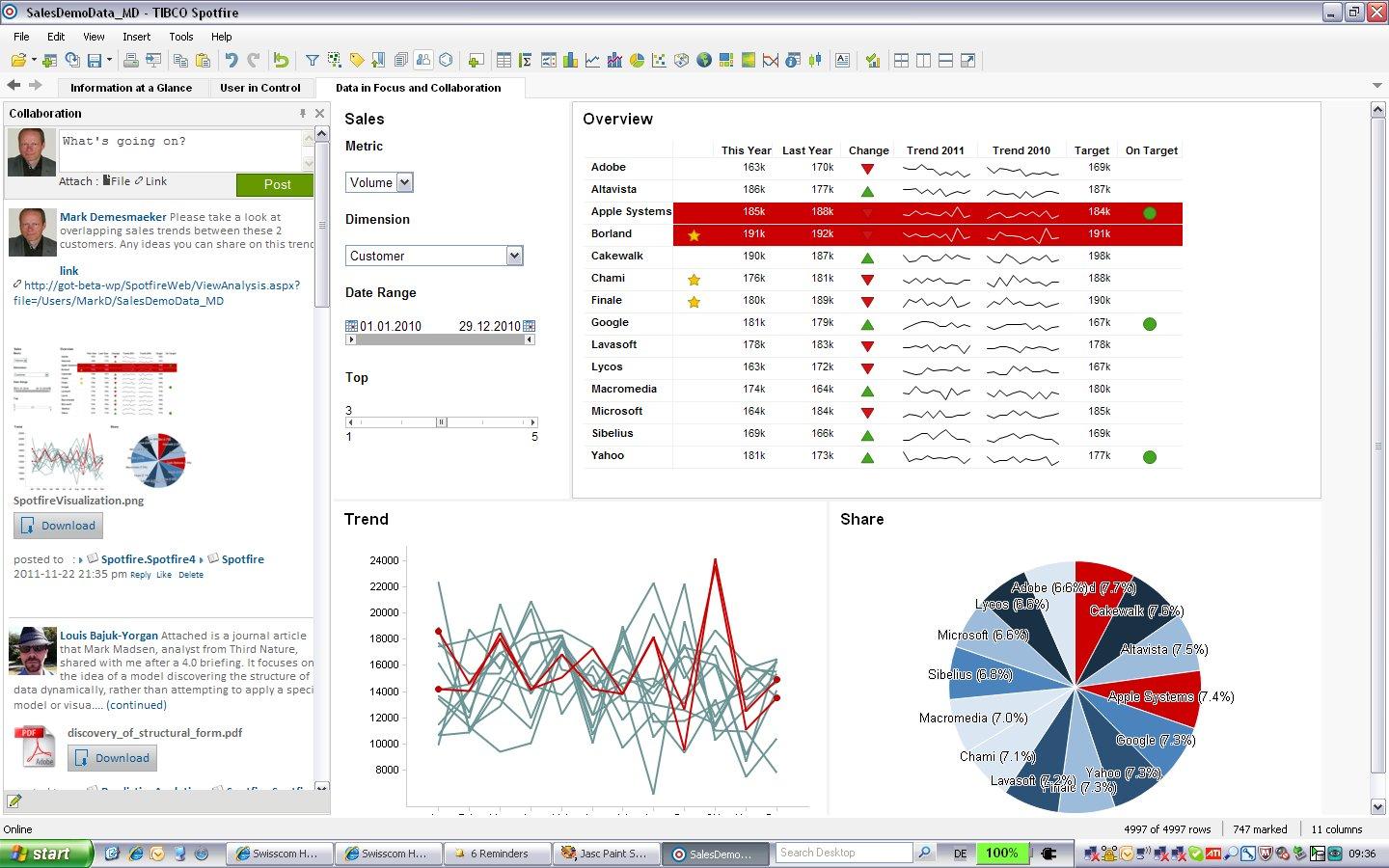

Tibco Spotfire 4.0 ajoute l'axe collaboratif à l'analyse interactive

« Notre plateforme donne davantage de pouvoirs à l'utilisateur final », considère Mark Demesmaeker, directeur de la stratégie produit EMEA chez l'édieur Tibco Spotfire. L'éditeur vient de lancer la version 4.0 de sa plateforme analytique, connue pour l'étendue de ses modèles de visualisation de données et pour son aptitude à traiter en mémoire des données provenant de multiples sources. Le logiciel est désormais complètement intégré avec « Tibbr », la plateforme de collaboration sociale d'entreprise que Tibco a lancée au tout début de cette année. « On peut porter une analyse interactive sur Tibbr et la partager », explique Mark Demesmaeker. Les analyses créées avec Spotfire peuvent aussi être facilement intégrées à des portails d'entreprise ou à des blogs. « Cela fonctionne aussi avec SharePoint, de Microsoft. Dans cet environnement, il était déjà possible de le faire en recourant à une API. Désormais, l'utilisateur métier peut le faire lui-même ». A l'inverse, on peut insérer des pages web dans une analyse Spotfire, de même que des fils de discussion provenant de Tibbr.

L'objectif est d'inscrire la réflexion dans un contexte métier, en concertation avec les équipes concernées. La collaboration sociale offerte par le réseau Tibbr, ce dernier ayant été destiné dès l'origine par l'éditeur à un environnement professionnel, va permettre de créer un espace de discussion pour inviter d'autres personnes à participer à une prise de décision, au besoin par vidéoconférence. Il est aussi possible de suivre dans le temps un sujet ou l'auteur d'une analyse. Tibco explique que les utilisateurs s'appuient sur des fonctionnalités comme les signets collaboratifs pour capturer un tableau de bord dans sa configuration complète et le partager via une connexion web avec d'autres utilisateurs qui y sont abonnés.

L'offre Tibco Spotfire est principalement utilisée par de grandes entreprises, notamment dans l'industrie pharmaceutique, les télécommunications, l'énergie (pétrole, gaz...) et d'autres secteurs industriels, ainsi que dans le monde de la banque et de la finance.

Des dashboards interactifs à explorer en profondeur

La deuxième amélioration importante de Tibco Spotfire 4.0 concerne les tableaux de bord analytiques. Ces derniers fournissent maintenant une vue globale sur les paramètres clés de l'activité d'une entreprise. « Des dashboards sur lesquels on peut effectuer des drill down pour entrer dans les détails », précise Mark Demesmaeker en expliquant : « Cela combine plusieurs visualisations classiques et peut être construit par l'utilisateur. » Tibco donne l'exemple d'un de ses clients, l'opérateur néerlandais KPN qui a mis en place un tableau de bord pour surveiller l'exécution des commandes de son département vente aux grossistes. Spotfire permet de mettre en relation d'importants volumes d'informations issus de sources différentes.

Pour un manager, un cas typique d'utilisation de ces tableaux de bord pourra être de suivre l'évolution du chiffre d'affaires, par produits, clients et pays, avec des icônes et des indicateurs de couleur indiquant si les objectifs ont été réalisés, si le chiffre d'affaires progresse ou recule, son évolution sur plusieurs années... Des données que l'on peut explorer en détail. « Un manager peut donc vraiment obtenir ses chiffres-clés de cette façon ». Tibco souligne que ces « dashboards » peuvent être créés sans faire appel aux équipes informatiques. L'éditeur a par ailleurs livré une application Spotfire native pour la tablette numérique d'Apple, l'iPad, qui donne accès à des tableaux de bord interactifs. Ceux-ci sont exportables sous forme d'images ou de fichiers PDF.

Enfin, le troisième axe d'amélioration de Tibco Spotfire 4.0 concerne l'interface utilisateur, plus intuitive et plus claire. « On peut facilement cacher les éléments qui ne sont pas nécessaires et définir une mise en page spécifique pour un terminal particulier », explique Mark Demesmaker. L'annotation des rapports PDF est facilitée. Des visualisations supplémentaires sont proposées parmi lesquelles une permettant de représenter les valeurs discrètes

Illustration : cliquer ici pour agrandir la capture d'écran

(...)(02/12/2011 10:50:11)CIO.PDF 45 : Le décisionnel 2.0 sous la contrainte de la qualité des données

Réseaux sociaux, tablettes tactiles, Cloud Computing et mobilité sont les quatre sésames des systèmes d'information en 2011. Les managers informatiques sont sous pression pour intégrer ces évolutions au coeur de leurs applications les plus anciennes. En voici des exemples clés dans ce numéro 45 de CIO.pdf.

Ainsi, le décisionnel 2.0 se heurte aux difficultés et au coût de garantir la qualité des données à exploiter. Même si les volumes de données montent en flèche avec l'arrivée des médias sociaux. Des règles et des outils spécifiques doivent donc être mis en place.

Dans ce contexte, l'intégration du DSI aux autres directions, le dialogue avec les CxO et les directions générales, sont vitaux. Nos confrères américains reviennent sur le comment d'une telle nécessité en se basant sur l'histoire du DSI de Toyota Motor Sales alors même qu'une crise majeure frappait l'entreprise.

Le dialogue CxO/CIO peut notamment viser à l'innovation. CIO.PDF 45 revient ainsi sur l'exemple de Carrefour.

(...)(02/12/2011 10:40:04)30% des banques suisses refusent encore l'outsourcing

Seul 30% des banques suisses se refusent à outsourcer des parties de leur IT, selon une enquête menée par Active Sourcing auprès de 100 établissements à l'occasion du Finance Forum 2011. Leurs dépenses d'outsourcing les plus importantes concernent la maintenance applicative, l'opération des applications et du centre de données, et les services d'impression.

Réduction des risques, mais retard technologiqueDeux tiers des banques indiquent que la réduction des risques - en particulier l'optimisation de la business continuity - est la première raison qui les incite à sous-traiter. Suivent la focalisation sur leur coeur de métier (58%), la capacité d'innovation (42%), et une solution à la pénurie de spécialistes (33%).

Mais l'oursourcing a aussi ses travers. La moitié des banques interrogées par Active Sourcing reprochent par exemple aux contrats de longue durée d'être un obstacle à l'introduction de nouvelles technologies.

Selon Active Sourcing, les banques suisses peinent d'autre part à obtenir les réductions de coût espérées. Pour preuve, 42% des établissements bancaires signalent ne pas avoir réduit la facture au moment de la signature d'un nouveau contrat.

ICTJournal.ch (...)(02/12/2011 10:31:11)Fraude en entreprise : la cyber-criminalité progresse selon PWC

« Une fraude sur cinq est désormais détectée par un système d'identification des transactions inhabituelles » estime le cabinet PWC dans la dernière livraison de son étude sur la fraude. Si l'IT permet de lutter contre la fraude au sens large, elle est aussi aujourd'hui le quatrième constituant de celle-ci, via la cyber-criminalité.

La fraude progresse considérablement : 30% des entreprises se déclaraient victimes dans le monde en 2009 contre 34% aujourd'hui. En France, la croissance tient de l'explosion : 29% en 2009, 46% en 2011. Les entreprises sont d'autant plus touchées qu'elles sont importantes : 46% en 2009 et 54% en 2011 pour les plus de 1000 employés contre seulement 26%/29% pour les 201-1000 employés et 15%/17% pour les moins de 200 employés.

Le fraudeur type est un homme (77% des cas), cadre (41%) entre 31 et 40 ans (43%), doté d'une ancienneté entre 3 et 5 ans (30%) et ayant un niveau d'étude de type Master (37%). Dans 77% des cas, le fraudeur est licencié lors de la découverte de sa faute. Une plainte pénale est même déposée dans 62% des cas.

Si les outils d'identification des transactions inhabituelles détectent, en 2011, 18% des fraudes (contre 5% en 2009), c'est au détriment de modalités plus traditionnelles comme les dénonciations et systèmes d'alerte (22% en 2011 contre 34% en 2009), les audits internes (14% contre 17%), les évaluations de risques a priori (10% contre 14%)...

La cybercriminalité en challenger prometteur

La première fraude reste, de loin, le détournement d'actif (vol...) qui frappe 72% des entreprises victimes d'une fraude en 2011 contre 67% en 2009 et 70% en 2007. Les dommages dépassent les cinq millions de dollars dans un cas sur 10. En deuxième position, la fraude comptable a connu un pic en 2009 avec 38% des entreprises victimes contre seulement 24% en 2011. Il est vrai que c'est ce domaine qui a connu le plus grand renforcement des mesures de détection automatique. La corruption reste la troisième pour l'instant mais poursuit sa chute : 30% en 2007, 27% en 2009 et 24% en 2011.

La fraude qui progresse le plus est aujourd'hui en quatrième position : la cybercriminalité. 23% des entreprises victimes d'une fraude déclarent avoir été frappées en 2011. Selon PWC, cette explosion de la cybercriminalité est liée à un triptyque : la richesse des données à voler, un rapport gain/risque largement supérieur aux autres formes de délits et dédramatisation de l'acte par ses côtés ludique et virtuel. Mais il convient d'ajouter une mauvaise détection des fraudes de ce type : 25% des entreprises dans le monde (30% en France) ne disposent d'aucun dispositif de prévention et de détection. 42% déclarent n'avoir aucun personnel capable d'enquêter sur une fraude de cette nature ou de réagir. Les risques ne sont même pas évalués a priori dans 38% des cas, l'attitude étant généralement réactive et non préventive.

Semestriels Overlap : Des résultats stables

L'intégrateur français n'a pas fait montre d'un grand dynamisme pour le compte du premier semestre de son exercice 2010/2011 (clos au 30 septembre). Son chiffre d'affaires est resté quasiment stable à 78,06 M€, n'enregistrant ainsi qu'une très légère baisse de 0,12% à périmètre comparable par rapport à la même période de l'exercice précédent. Ces revenus pro forma intègrent les comptes de la filiale MIBS Suisse, dont le projet de cession a finalement été abandonné, et exclus ceux de la filiale de financement Digilease dont la vente a été annoncée en juillet dernier. Détaillé par activité, le compte de résultat laisse apparaître un recul de 5,8 % des ventes d'infrastructure ainsi qu'une hausse de 14,1% des activités de services principalement liée à la forte progression des prestations de maintenance.

Dans ce contexte, la marge brute d'Overlap Groupe n'a progressé que de 12 K€ à 18,9 M€ durant le semestre. Elle représente de fait 24% des revenus de l'entreprise comme lors du premier semestre fiscal 2009-2010. En revanche, le résultat opérationnel s'est apprécié de 3,77 M€ par rapport à l'an dernier et repasse ainsi dans le vert à 1,06 M€. Au final, le bénéfice net s'affiche en retrait de 40% à 300 K€. Pour rappel, le résultat net du premier semestre 2010-2011 incluait la plus-value de cession d'Ovelia.

| < Les 10 documents précédents | Les 10 documents suivants > |