Flux RSS

108538 documents trouvés, affichage des résultats 6371 à 6380.

| < Les 10 documents précédents | Les 10 documents suivants > |

(12/10/2010 14:50:02)

Attention à votre profil dans les réseaux sociaux

Si les réseaux sociaux sont considérés comme un outil de recrutement additionnel, quel usage les managers en charge des recrutements en font-ils concrètement ? Une étude conduite par Robert Half montre que les DRH européens n'hésitent pas à vérifier le profil d'un candidat via Google, Facebook ou Linkedin. Les plus enclins à le faire sont les Allemands (75%) suivis par les Néerlandais (72%) et dans une moindre mesure les Français (51%), les Belges (42%) et les Luxembourgeois (39%). Le cabinet a donc décidé de donner quelques conseils aux candidats qui pourraient connaître quelques déboires professionnels via ces outils. Considérant que les réseaux sociaux permettent de rejoindre des groupes de personnes exerçant la même profession, le cabinet recommande, en premier lieu, de les utiliser avant tout pour partager des discussions. Robert Half conseille également aux internautes de pratiquer la sélectivité, dans la mesure où ce sont les membres d'un réseau qui en font sa qualité et sa force.

Les réseaux sociaux personnels font partie de la sphère privée

Le cabinet préconise aussi de gérer avec soin les informations de son profil, d'inclure des « mots-clés » qui aideront à le trouver sur la Toile et également d'éviter les renseignements trop personnels sur les réseaux professionnels. Enfin Robert Half suggère aux postulants de ne pas hésiter à rediffuser des informations pertinentes vers d'autres sites et d'effectuer régulièrement un audit pour s'assurer que les informations privées ne soient pas accessibles à la sphère professionnelle

De leur côté, les recruteurs doivent s'interdire la consultation des réseaux sociaux personnels (Facebook, Copainsdavant...), y compris pour identifier ou entrer en contact avec de nouveaux talents. Les données à caractère personnel ne devant être prises en compte en aucune façon, y compris lorsqu'elles apparaissent sur des réseaux sociaux professionnels. En théorie...

(...)

Les hackers Zeus pourraient aussi voler des secrets d'entreprise

Le chercheur, qui a suivi de près différents groupes criminels utilisant Zeus, se dit inquiet : en général, le malware est utilisé pour voler les identifiants aux services bancaires en ligne et se sert ensuite de ces informations pour transférer de l'argent depuis les comptes Internet. Mais l'an dernier, il a constaté que certains hackers utilisant Zeus essayaient également de savoir pour quelles entreprises travaillaient leurs victimes.

Dans certains cas, le malware affiche un faux écran de connexion à une banque en ligne, demandant à la victime d'inscrire le numéro de téléphone et le nom de son employeur. Dans les forums, il a aussi repéré des pirates se demandant comment ils pourraient monnayer l'accès à des ordinateurs de certaines entreprises ou d'organismes gouvernementaux. « Ils veulent savoir où vous travaillez, » a-t-il expliqué. « Cela peut valoir la peine pour eux de visiter votre ordinateur plus en profondeur, car il peut constituer une passerelle vers le système informatique de l'entrepris ». C'est inquiétant, parce que Zeus a les capacités de devenir un outil très puissant pour voler des secrets d'entreprise. Il permettrait aux criminels de contrôler à distance les ordinateurs de leurs victimes, d'analyser des fichiers, de récupérer des mots de passe et d'enregistrer les frappes au clavier. Avec Zeus, les pirates peuvent même utiliser l'ordinateur de leur victime comme passerelle pour pénétrer les systèmes informatiques de l'entreprise.

Une extension de son périmètre d'application malveillant

Néanmoins, il existe d'autres raisons pour lesquelles les créateurs de Zeus veulent savoir où vous travaillez. « Ils pourraient tout simplement essayer d'estimer quelles sont les données les plus précieuses, » a déclaré Paul Ferguson, chercheur en sécurité chez Trend Micro. « Une entreprise de soudure pourrait rapporter plus d'argent que, par exemple, une troupe de majorettes, » a-t-il ajouté. Cependant, Paul Ferguson imagine surtout que les escrocs pourraient faire de l'argent en vendant l'accès à des ordinateurs appartenant aux employés de certaines entreprises. « Je n'ai pas vu cela personnellement, mais ces gars-là sont suffisamment tordus. » D'ailleurs, ces dernières années, ce genre d'espionnage industriel ciblé est devenu un problème sérieux, et de nombreuses entreprises, dont Google et Intel, ont été touchées par ce type d'attaques. La police a même arrêté plus de 100 membres présumés d'un gang Zeus la semaine dernière, mais cela ne met pas fin pour autant aux attaques. Zeus est largement vendu à des fins criminelles, et les experts en sécurité affirment qu'il existe des dizaines d'autres gangs Zeus. Le groupe qui, l'an dernier, a disséminé le ver Kneber, est soupçonné de disposer du plus grand équipement Zeus encore en activité.

Revoir son informatique nomade

Si les opérateurs de Zeus commencent à vendre leur logiciel illégal en le présentant comme un outil permettant d'entrer dans les backdoors des entreprises - et Gary Warner pense que c'est déjà le cas - alors les entreprises ont du souci à se faire. Le plus gros problème viendrait des ordinateurs personnels et des ordinateurs portables opérant en dehors du pare-feu de l'entreprise, et qui ont toujours accès aux données via Internet. « Ces systèmes pourraient brutalement s'avérer un risque pour les responsables informatiques, » a déclaré Gary Warner. A l'intérieur du pare-feu, un ordinateur qui se met soudain à envoyer des données vers la Russie pourrait être repéré tout de suite. Ce qui ne serait pas le cas sur un réseau domestique. « Si vous travaillez pour une entreprise qui vous permet l'accès à des données sensibles, celle-ci doit se soucier de savoir si votre équipement domestique n'est pas infecté par un malware,» a ajouté le chercheur. « La solution pourrait impliquer soit de ne pas laisser les gens utiliser leur ordinateur professionnel à domicile, soit de procurer aux salariés des ordinateurs réservés exclusivement à un usage professionnel, » a déclaré Gary Warner.

(...)(12/10/2010 14:05:17)Tribune : Gradle, un outil de build incontournable dans les applications Java

Consultant et formateur au sein du cabinet de conseil Zenika, spécialisé dans les méthodes de développement agiles, l'Open Source et les technologies Java, Grégory Boissinot a développé une forte expertise autour des outils de build et des problèmes d'intégration continue. Après plusieurs années à mettre en place des usines logicielles utilisant Maven ou Ant et Ivy, il s'est dirigé vers le système de build Gradle, réutilisant les conventions de Maven, le système de gestion de dépendance Ivy et fournissant le niveau de flexibilité nécessaire à la mise en place d'une chaîne de build complète et durable dans le temps. Il possède également une forte expertise Java et JEE en ayant conçu et mis en place des frameworks JEE dans une grande banque française.

Dans le blog Experts du Monde Informatique, il présente, au fil d'une tribune libre, les nombreux avantages qu'il trouve à Gradle et ce que ce système apporte de plus vis-à-vis des autres outils de build.

« Ces dernières années, une vague d'agilité a bouleversé les projets informatiques. Une des caractéristiques des projets agiles est de comporter généralement des itérations de livraison des applications plus courtes. A chaque itération, un processus complet d'intégration du projet est exécuté. Ce processus comporte un ensemble d'étapes, souvent complexes et laborieuses pour la construction et le déploiement de son application. Un besoin d'automatisation est nécessaire pour ne pas perdre en productivité. Cette automatisation est adressée par des systèmes de build.

Afin de répondre aux différents écosystèmes de plus en plus riches et en constante mutation, les outils de build ont su évoluer au fil du temps. Une nouvelle ère d'outils de build plus flexibles, comme Gradle et Maven 3, est venue se greffer aux outils historiques Apache Ant, Maven 1 et son successeur Maven 2. A chaque fois, ces outils récents ont su garder les meilleures fonctionnalités de leurs prédécesseurs. Gradle particulièrement a su s'adapter aux besoins des projets industriels. »

Lire la suite sur le Blog Experts Le Monde Informatique.fr

Motorola rénove son architecture WiFi entreprise

Pendant trois ans, les ingénieurs de Motorola ont réécrit le logiciel Wing (Wireless Next Generation) dédié aux contrôleurs et points d'accès, mais comprenant aussi la stack réseau. Une partie de cette modification, s'inscrit dans une tendance de l'industrie WLAN, était de pousser l'intelligence basée sur le contrôleur vers les points d'accès à la périphérie du réseau.

Deux fabricants, Aerohive et Meraki, ont déjà pris des mesures similaires. Le premier a déplacé toutes les fonctions de contrôle dans ses points d'accès, avec une application spécifique pour la gestion, le second a déplacé ces fonctions vers un service de cloud computing par un accès Web. Aerohive récemment mis à jour son OS réseau, et Meraki a ajouté des outils de gestion à son contrôleur dans le cloud.

Wing va progressivement être intégré dans les produits WLAN de Motorola existants, comme le contrôleur RFS 4000 et le point d'accès AP 650. Le logiciel sera prêt pour les modèles RFS 6000 et 7000 et l'AP 6511, 7131 et 7181 au cours du premier trimestre de 2011.

En route vers la virtualisation du WLAN

Une des conséquences cette architecture Motorola, surnommé Wing 5, est de déplacer les données locales des décisions de routage du point d'accès vers le contrôleur. Le point d'accès peut acheminer le trafic à d'autres clients (et dans certaines implémentations, même aux points d'accès d'autres), réduisant la charge du réseau et du contrôleur. Ce système améliorera le streaming vidéo et les performances, ainsi que la qualité de la VoIP, en éliminant les allers-retours avec le contrôleur. Un autre résultat de cette orientation est une gestion plus flexible de certaines tâches de contrôle, tels que l'itinérance, l'authentification, le chiffrement, etc.

Dans une démonstration en direct, Motorola, 80 ordinateurs portables ont affiché simultanément de la vidéo, depuis un serveur, via un commutateur Ethernet sur lequel était branché un seul point d'accès Motorola 7131, avec un contrôleur.

Tata Communications dévoile son offre cloud

Le service InstaCompute, lancé jeudi, par Tata Communications bénéficie des investissements de l'opérateur dans les infrastructures mondiales de télécommunications, de services managés et les datacenters, a déclaré Vinod Kumar, président et COO de Tata Communications lors d'une conférence de presse à Mumbai. La société dispose d'un réseau IP mondial qui s'étend sur six continents avec 150 noeuds et couvre les marchés développés et émergents, souligne-t-il. Il a également investi 20 milliards de roupies indiennes (451 millions de dollars) dans les datacenters en Inde et à l'étranger.

Les services d'infrastructure qui seront offerts comprennent de la puissance de calcul, du transfert de données et des services de stockage. L'entreprise a déjà exécuté des tests bêta avec sept clients en Inde, en Afrique du Sud et Singapour. Le modèle de tarification pay-as -you-use va libérer des capitaux que les entreprises pourront investir dans des domaines clés de leur entreprise, explique Vinod Kumar.

Une offre multi-cloud

L'entreprise démarre avec un modèle de cloud public et prévoit d'élargir son offre au 1er trimestre 2011 pour y inclure des clouds privés, a déclaré David Wirt, responsable mondial des services managés chez Tata Communications. La société étudie également l'opportunité d'offrir un cloud hybride et communautaire, a ajouté le responsable. Le cloud public actuel peut s'apparenter à un cloud privé pour les clients qui utilisent le réseau Multiprotocol Label Switching (MPLS) souligne-t-il. Les applications des clients qui fonctionnent sur leur propre infrastructure peuvent être déplacées vers le cloud si elles reposent sur des standards et des systèmes d'exploitation tels que Windows et Linux.

Le service sera proposé d'abord en Inde et à Singapour cette année. Des services similaires seront lancés aux États-Unis et en Europe, puis probablement en Afrique du Sud en 2011.

En complément, l'opérateur indien s'appuie aussi sur le partenariat avec Google pour intégrer les Google Apps dans son offre, InstaOffice, comprenant le partage de document, le chat, la messagerie en ligne. Sur le plan de la distribution, outre les ventes en ligne grâce à un site web dédié, Tata Communications travaillera avec des différents partenaires, mais envisage également de vendre en direct, précise Vinod Kumar.

(...)

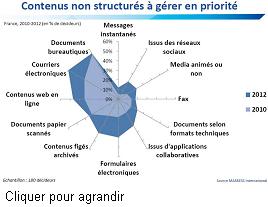

Gestion des contenus, la bureautique et le mail dominent selon une étude Markess

Les contenus à traiter en priorité dans une GCE relèvent des documents bureautiques et des courriers électroniques. Les contenus issus du « web 2.0 » sont particulièrement négligés.

Cependant, malgré ces évolutions, la tendance reste à une volonté de gérer les contenus de manière transversale et collaborative plutôt qu'en mode silo. Le mode silo est malheureusement encore associé à l'existant pour 51% des répondants et se caractérise avec une multiplicité de solutions ne gérant chacune qu'une partie des contenus de l'entreprise, sans communication entre elles et avec des coûts cumulés. Cependant, le coût d'une solution globale, utilisée par seulement 26% des répondants, fait partie des points sensibles évoqués dans les réponses, aux côtés des difficultés d'organisation soulevées par la fin du mode silo (révision des processus de production ou d'utilisation des données, conséquences sur les méthodes de travail alors que les utilisateurs sont peu impliqués dans ce genre de projets...). 23% des répondants utilisent une GCE sous la forme d'applications métier. Sur le plan technique, la gestion des accès et de la sécurité de ceux-ci reste le point noir. En complément, la gestion du cycle de vie des données est également un point de vigilance des utilisateurs. Bien entendu, la marche vers une solution globale implique que celle-ci gérer tous les types de documents, structurés ou non.

N'oublions pas que certains documents n'ont plus d'utilité à être conservés au bout d'un certain délais voire doivent être détruits pour respecter les droits personnels. La GCE est donc loin d'être en situation de maturité. Son marché est d'ailleurs toujours en croissance, Markess International pronostiquant une croissance de 8,3%/an entre 2010 et 2012 pour passer de 725 à 850 millions d'euros.

Microfilms stocke ses services vidéo avec Coraid

Encore peu connu sur le marché français, Coraid propose des solutions de stockage réseau originales reposant sur un protocole propriétaire de la marque : l'AoE ou ATA over Ethernet. Ce dernier permet aux baies de stockage Serial ATA de communiquer sur des réseaux Ethernet. Il ne repose pas sur le protocole TCP/IP et les paquets sont envoyés vers d'autres appareils sans utiliser d'adresse IP. D'où un gain très important en performance même si en cas d'erreur ou de collision de paquets, il est nécessaire de les renvoyer. Coraid propose une plate-forme de stockage EtherDrive permettant aux utilisateurs d'assembler des architectures SAN pour moins de 500 € par téraoctet .

Grâce au concours d'Alyseo et de son directeur technique Yacine Kheddache, nous avons rencontré une entreprise qui utilise une solution Coraid pour stocker des flux vidéos. Installée à Bagnolet, Microfilms organise des conférences de presse pour les sorties de films, conçoit et loue du matériel vidéo (notamment des caméras 3D) et propose un service de VOD à destination d'un public professionnel. C'est cette dernière activité qui consomme le plus de ressources de stockage. Jeremy Dierx, consultant informatique chez Microfilms, a supervisé la refonte du système de stockage et des services web de la société. « Nous avions un serveur en Raid 6 sous Linux avec 8 To et nous étions à la recherche d'une solution SAN pour réallouer nos serveurs sur d'autres besoins. Le SAN nous semblait la meilleure solution pour travailler en mode bloc. Au cours de nos recherches, nous avons découvert la solution AoE proposée par Coraid qui semblait parfaitement s'intégrer à notre réseau ». Représentant de Coraid en France, Alyseo a réalisé un audit pour valider le projet de Jeremy Dierx. « Coraid est une solution bien adaptée aux gros besoins en performance avec des commutateurs 10 gigabits » souligne Yacine Kheddache directeur technique d'Alyseo. « La brique de Coraid s'adaptait bien à notre plate-forme et nous sommes passés très rapidement sur une solution EtherDrive SRX 3200 C2 de 16 To (deux fois 8 To en Raid 6) » poursuit Jérèmy Dierx . « Le prix du système Coraid était également particulièrement compétitif avec un total de 15 à 16 000 € pour le projet contre beaucoup plus pour une solution alternative reposant sur des équipements NetApp ou Dell Equalogic. Nous avons également choisi Coraid pour le côté Open Source. Le protocole AoE a pu être intégré au noyau Linux de nos serveurs. Et l'intégration est possible sur toutes les distributions Linux, nous ne sommes pas verrouillés avec un fournisseur ».

À l'avenir, Jeremy Drierx ne prévoit pas d'amélioration majeure. « Nous avons installé le système et depuis nous l'avons oublié. Il fonctionne sans problème et nous avons encore un peu de marge au niveau des performances pour accompagner le développement de notre activité. Après les chaines de TV, une pige des radios est envisagée. Il n'y a pas encore d'interface web pour piloter le système, nous passons par des commandes en ligne, mais une appliance Coraid bientôt disponible devrait permettre d'obtenir une vue globale de la solution ». Pour conclure, Jeremy Drierx nous explique que le prochain investissement sera sûrement un service de réplication hébergé chez un partenaire pour se prémunir contre les risques d'incendie.

(...)| < Les 10 documents précédents | Les 10 documents suivants > |