Flux RSS

108538 documents trouvés, affichage des résultats 851 à 860.

| < Les 10 documents précédents | Les 10 documents suivants > |

(27/01/2012 15:27:27)

EMC : Joe Tucci dévoile la feuille de route 2012

Le PDG d'EMC a profité des résultats trimestriels pour parler des prochaines évolutions du portefeuille du groupe. En préambule, il a averti que l'économie mondiale resterait «instable» cette année, tout en déclarant que les dépenses informatiques vont continuer à croître modérément d'environ 3% à 4%. « C'est environ la moitié du taux de croissance (7%) de 2011 » précise Joe Tucci et d'ajouter « les dépenses IT en matière de sauvegarde et de stockage des données vont augmenter plus vite que la moyenne du secteur ». Le stockage, le big data, l'analytique, la virtualisation et le cloud vont être les moteurs de l'activité.

Les inondations en Thaïlande de la fin 2011 vont continuer à avoir un impact sur la pénurie de disque en 2012, estime le CEO d'EMC. « Nous nous attendons à avoir plus de difficultés sur les disques moyens de gamme plus que sur le haut de gamme » en se référant aux disques SATA. Le constructeur cherche d'autres sources d'approvisionnement pour l'année 2012 et s'estime bien positionner pour y arriver.

Le projet lightning lancé prochainement

Joe Tucci a expliqué aux investisseurs, analystes et journalistes lors des résultats financiers que le groupe prévoit de lancer dans deux semaines sa première carte PCI express flash pour les serveurs. Cette initiative était connue comme étant le projet lightning et s'apparente à ce que fait Fusion-io pour accélérer les entrées/sorties entre les processeurs et la mémoire de masse.

EMC va également présenter des fonctionnalités sur l'évolutivité et la performance des baies Symmetrix VMAX, ainsi que des améliorations sur les clusters d'Isilon. Sur la gamme VNX, le constructeur va accroître les performances en permettant de combiner un stockage au niveau bloc et fichier. Une mise à jour des appliances et du logiciel de déduplication, Avamar, est aussi prévue. Enfin, VMware, filiale d'EMC, proposera elle aussi des innovations en matière de fonctionnalité sur la totalité des produits comme la solution pour les clouds privés vSphere et la plateforme d'application vFabric.

(...)

Symantec préconise de désactiver pcAnywhere et d'attendre les correctifs

L'éditeur de solutions de sécurité Symantec a conseillé à ceux qui utilisent son logiciel de contrôle à distance pcAnywhere de le désactiver. En effet, des pirates ayant eu accès au code source du produit pourraient tenter d'exploiter certaines failles de sécurité identifiées dans l'application. Plus tôt ce mois-ci, Symantec a confirmé que le code source des versions 2006 de Norton Antivirus Corporate Edition, Norton Internet Security, Norton SystemWorks et pcAnywhere avait été volé par des hackers. A l'époque, le vendeur avait déclaré que, compte tenu de l'âge de ces produits, les clients utilisant actuellement les logiciels Norton n'avaient pas plus de risque d'être visés par des cyberattaques. Cependant, Symantec a reconnu malgré tout que les utilisateurs de pcAnywhere, qui, ces dernières années, n'a pas évolué autant que les autres produits Norton, présentaient peut-être un risque suite au vol du code source.

Des vulnérabilités dans l'encodage et le cryptage

Dans un Livre blanc publié en début de semaine, Symantec a révélé que l'encodage et le cryptage utilisé par pcAnywhere pour sécuriser les communications de PC à PC étaient vulnérables. « Par conséquent, il est possible que des attaques de type « man-in-the-middle » soient menées avec succès contre ces machines, selon la configuration et la manière dont le produit est utilisé, » a indiqué le vendeur. Notamment, si les attaquants parviennent à trouver la clé cryptographique utilisée par l'application, ils sont susceptibles de lancer des sessions de contrôle à distance non autorisées et pourraient potentiellement accéder à d'autres données stockées sur un réseau interne.

Les identifiants de connexion de l'application peuvent également être interceptés avec l'aide d'un renifleur de réseau. Néanmoins, pour y parvenir, l'attaquant doit avoir accès au réseau via un ordinateur déjà infecté par un malware ou recourir à quelque autre méthode d'intrusion. « Pour l'instant, Symantec recommande de désactiver le produit jusqu'à la livraison d'une série de mises à jour logicielles qui résoudront les risques de vulnérabilité actuellement identifiés, » a déclaré Symantec dans un communiqué. « Pour les clients qui ne peuvent se passer de pcAnywhere dans leur activité, ceux-ci doivent bien comprendre les risques qu'ils encourent. Ils doivent vérifier qu'ils utilisent bien la version 12.5 de pcAnywhere. Ils devront appliquer tous les correctifs appropriés dès leur disponibilité. Enfin, d'une manière générale, ils doivent faire en sorte de suivre les meilleures pratiques en matière de sécurité, » a encore indiqué le vendeur. Le Livre blanc de Symantec comporte des recommandations générales de sécurité et d'autres, spécifiques à pcAnywhere, ainsi que des liens vers des pages Internet où les utilisateurs pourront trouver des instructions pour désactiver ou désinstaller le produit.

Plusieurs logiciels Symantec impactés

pcAnywhere est vendu comme programme autonome, mais il est également inclus avec d'autres produits de Symantec, notamment les versions 7.0 et suivantes de Altiris Client Management Suite, les versions 7.0 et suivantes de Altiris IT Management Suite et Altiris Deployment Solution avec Remote v7.1. « Selon notre analyse, les versions 12.0, 12.1 et 12.5 de pcAnywhere sont exposées au risque décrit, tout comme les versions antérieures, dont la mise à jour n'est plus assurée, » a déclaré Symantec dans son Livre blanc.

Un patch pour la version 12.5 de pcAnywhere a été livré dès mardi pour corriger deux failles de sécurité susceptibles d'être utilisées pour exécuter du code arbitraire ou usurper les privilèges d'administration. Ces deux failles avaient été signalées à Symantec en privé par les chercheurs en sécurité Tal Seltzer Tal et Edward Torkington.

« Nous avons prévu de livrer les autres correctifs pour pcAnywhere 12.0, pcAnywhere 12.1 et pcAnywhere 12.5, dans le courant de la semaine du 23 janvier, » a déclaré dans un blog Christine Ewing, directeur marketing produit pour le groupe Endpoint Management de Symantec. « Si besoin est, Symantec continuera à fournir d'autres correctifs, jusqu'à la sortie d'une nouvelle version de pcAnywhere dans laquelle toutes les vulnérabilités actuellement connues seront corrigées. »

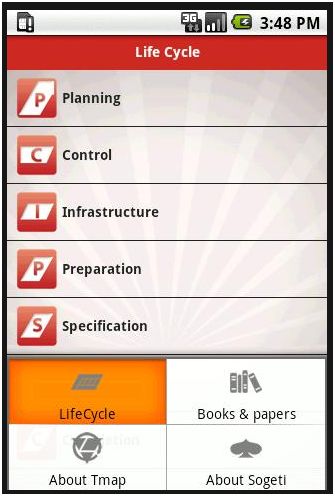

(...)(27/01/2012 12:28:02)Test logiciel : Sogeti livre une boîte à outils TMap sur iOS et Android

Les spécialistes du test et de la qualité des logiciels disposent avec TMap Life Cycle d'une application mobile pour iOS et Android leur permettant de suivre la progression de leurs projets au long du processus de contrôle. TMap Life Cycle est mis à disposition gratuitement par Sogeti sur l'App Store et l'Android Market. La méthodologie de gestion de test logiciel structurée TMap (Test Management Approach) a été créée par Sogeti Pays-Bas il y a une vingtaine d'années. Une méthode fondée sur le « risk-based testing » qui convient à tout type d'organisation et à toutes situations de test dans la plupart des environnements de développement, explique Sogeti sur son site.

L'application mobile pour Android, iPhone, iPod Touch et iPad décrit les différentes phases de TMap Life Cycle et propose de télécharger des checklists et des modèles supportant le processus TMap. Elle comporte des vidéos de démonstration de conception des tests, l'analyse de risque produit et des méthodes pour déterminer des stratégies de test, décrit la SSII. Elle donne aussi accès au téléchargement d'e-Books et de livres blancs. Autant de contenus spécialisés mis ainsi à portée de main des professionnels du test.

La version Android de TMap Life Cycle

Le FBI veut son application pour espionner les réseaux sociaux

Le FBI (Federal Bureau of Investigation) américain envisage de développer une application qui lui permettra de suivre certains profils publics sur Facebook, Twitter et d'autres réseaux sociaux, afin de l'aider à mieux prédire le comportement des criminels, et de mieux réagir à des actions terrorisme et de troubles à l'ordre public.

Un appel d'offres a été publié par le FBI demandant aux fournisseurs potentiels de contacter le Bureau. Le FBI veut définir les caractéristiques d'un tel système et évaluer son coût. Le service de police a déclaré que le système qu'il veut doit être capable de rechercher automatiquement les informations « disponibles publiquement » sur Facebook, Twitter et d'autres sites de médias sociaux à partir de mots clés. Des agents du FBI seraient ensuite automatiquement alertés à partir des indices dénichés sur « des manifestations, des incidents et des menaces potentielles ».

Les agents auraient la possibilité d'afficher toutes les informations sur une carte, et pourraient également ajouter d'autres types d'informations, notamment les incidents passés et les emplacements de bâtiments importants comme les ambassades et les installations militaires.

Le document note que les agents ont besoin de « localiser les agitateurs et d'analyser leurs mouvements, leurs vulnérabilités, leurs limites et les possibles mesures préventives ».

Twitter bloquera les tweets dans certains pays

Twitter a pris cette décision pour se conformer aux restrictions de certains pays en matière de liberté d'expression. Ce service est très utilisé pour diffuser les messages des dissidents et organiser l'opposition à des gouvernements. Ces derniers n'hésitent plus à fermer le site de micro-blogging, comme cela a été le cas en Chine ou en Egypte. Twitter rappelle son rôle dans la diffusion des messages lors des « Printemps Arabes » dans ces pays et en dehors.

Aujourd'hui, Twitter annonce qu'il sera capable de bloquer des messages dans les pays restreignant la liberté d'expression. Les messages ne seront pas complètement effacés, car visibles à l'extérieur du pays. Sur son blog, Twitter explique que l'utilisateur qui poste un message dans un des pays concerné verra dans son journal une indication en grisée lui indiquant que son message ou son compte a été bloqué. L'objectif est selon le site « de garder les messages publics n'importe où et n'importe quand, et nous serons transparents quand nous ne le pourrons pas ».

La société a déclaré qu'elle n'a pas encore utilisée cette fonctionnalité.

(...)

Interoute veut concilier cloud public et privé avec Virtual Data Centre

Interoute, grand opérateur européen de services cloud, a annoncé le lancement d'un nouveau produit, le Virtual Data Centre (VDC). Ce service doit permettre aux entreprises de déployer en quelques minutes un environnement virtuel ou une infrastructure de stockage pour leurs applications d'entreprise. Selon Interoute, ce service permet de combiner les atouts du cloud public en termes de flexibilité avec la sécurité offerte par le cloud privé. Contrairement aux offres de cloud computing public traditionnel, VDC est construite sur le réseau MPLS/IP d'Interoute, ce qui garantit aux clients un routage, une sécurité, une performance et des SLA optimums de bout en bout.

Sur les traces d'Amazon«Avec notre Data Centre Virtuel, nous faisons ce qu'Amazon a fait dans le monde du cloud computing public et nous adressons tous les besoins de l'entreprise, publics ou privés», explique Emad Ghanipour, Directeur Suisse d'Interoute. «De nombreuses sociétés ont hésité à passer au cloud computing, soit préoccupées par le manque de sécurité, soit de peur que le cloud empêche le contrôle des données. Avec le Virtual Data Centre, nous permettons aux organisations de voir à l'intérieur même de notre cloud paneuropéen et de décider où et comment elles veulent stocker leurs données. C'est du cloud computing sans compromis».

Avec une structure de coût basée sur un paiement à l'utilisation, le service s'adresse aussi bien à l'utilisation d'un seul serveur à court terme qu'à l'utilisation de multiples machines dans plusieurs pays. VDC est aujourd'hui disponible à Londres, Genève et Amsterdam, et d'autres localisations seront ajoutées courant 2012.

ICTjournal.ch

Baromètre CIO/Hitechpros : un 4e trimestre 2011 marqué par la forte demande en développeurs

Quelles sont les grandes tendances de la demande en ressources humaines IT de ce quatrième trimestre 2011 ?

En ce quatrième trimestre 2011, on retrouve dans le trio de tête des secteurs d'activités les plus demandeurs, le secteur des « Services aux entreprises » en première position avec 28,7 % des appels d'offres, suivi du secteur « Commerce et distribution » 18,3 %. En troisième position nous retrouvons deux secteurs ex-æquo, à savoir les secteurs « Bâtiment, travaux publics » et « Assurances » avec 7,8 % chacun.

Les technologies « .Net » arrivent, sur ce quatrième trimestre 2011, de nouveau en tête des compétences demandées par les clients, représentant 13,3 % des demandes. La catégorie « Oracle » qui représentait 10 % des demandes, passe à 6,4 % et laisse sa place aux catégories « Systèmes d'exploitation Windows » (12,3 % des demandes) et «Autres SQL » (10,8 %). Les autres compétences techniques possèdent des parts des demandes comprises entre 0 et 6,4 %.

En ce qui concerne les professions les plus demandées, le métier « Développeur » obtient de nouveau ce trimestre la première place avec 22,2 % des demandes, suivi du métier « Consultant » qui occupait la troisième position le trimestre dernier avec 15,1 % des demandes contre 17.1 % en ce quatrième trimestre. Les chiffres de ce quatrième trimestre confirment la place des leaders de ces deux professions depuis 9 mois. En revanche, pour ce dernier trimestre 2011, le métier « chef de projet » qui conservait depuis 6 mois sa place dans le trio de tête, cède sa place au métier « Ingénieur exploitation et production » avec 15.4 % des demandes.

Quelle évolution constate-t-on depuis un an en termes de secteurs d'activité ?

Par rapport au T4 2010 on retrouve un classement quasi-identique des secteurs d'activité les plus demandeurs en compétences informatiques. En effet avec 16,1 % des demandes au T4 2010 et 28,7 % ce trimestre le secteur « Services aux entreprises » conserve et accentue sa place de leader, suivi du secteur « Commerce et distribution » avec 13,9 % en 2010 contre 18,3 % en 2011.

Pour finir la troisième place est partagée entre le secteur « Assurances » avec 11,7 % des demandes l'année dernière et 7,8 % cette année et le secteur «Bâtiment, travaux publics » dont nous ne pouvons pas ne pas souligner l'ascension fulgurante qui le fait passer de 1,5 % fin 2010 à 7,8 % ce trimestre. A noter également au cours de cette année 2011 la place importante du secteur « Médias, Communication, Loisirs » dans les demandes selon les trimestres.

Quelle évolution constate-t-on depuis un an en termes de compétences techniques ?

Du coté des compétences techniques, trois technologies restent particulièrement demandées. Les compétences « .Net » gardent leur première place du classement avec une belle augmentation puisqu'elles passent de 6,2 % des demandes sur le T4 2010 à 13,3 % sur le T4 2011. D'autre part, les compétences « Autres SQL » sont restées sur l'ensemble de l'année 2010 et 2011, les valeurs sûres parmi les compétences les plus recherchées avec 9,5 % des demandes au T4 2010 pour 10,8 % au T4 2011.

Cependant, la compétence « Oracle » qui détenait sa place dans le trio de tête sur pratiquement toute l'année, cède sa place à la compétence « Systèmes d'exploitation Windows » qui passe de 4,6 % des demandes au T4 2010 à 12,3 % au T4 2011.

Enfin, quelle évolution constate-t-on depuis un an en termes de métiers ?

L'analyse sur ce quatrième trimestre 2011 met en évidence que, avec 23,4 % des demandes au T4 2010, et 22,2 % au T4 2011, le métier « Développeur » se distingue encore une fois par rapport aux autres en représentant à lui seul un cinquième des métiers recherchés.

Quant au métier « Consultant », il retrouve un bon niveau ces trois derniers trimestres avec 17,1 % au T4 2011 contre 14,5 % au T4 2010 après une chute à 8,5 % lors du premier trimestre 2011. Le métier « Ingénieur exploitation et production » prend la place du métier « Chef de projet » dans le trio de tête grâce à ses 15,4 % des demandes au T4 2011 contre 13,1 % au T4 2011.

Pour finir, le métier « chef de projet » affiche une légère baisse qui lui retire la vedette et le place en quatrième position avec 11,1 % des demandes au T4 2011 contre 18,6 % au T4 2010. (...)

Annuels Solutions 30 : une croissance soutenue

Solutions 30 poursuit sa forte croissance, affichant 8% de croissance organique et 16,5% de croissance totale, avec 63,6 millions d'euros (ME) de chiffre d'affaires (CA) annuel 2011, contre 54,6 ME l'année précédente. Solutions 30 confirme ainsi sa dynamique et sa position parmi les SSII. La société est membre du Syntec Numérique où son président Gianbeppi Fortis préside la commission des services de proximité.

Le groupe poursuit sa croissance sur trois axes : l'organique, les acquisitions, l'international. En organique il s'est développé sur l'énergie et les compteurs électriques en plus des PC. En externe, il a fait l'acquisition en 2011 d'une partie de MPS et d'Odyssée dans la maintenance des terminaux de paiement. A l'international, la société s'est implantée en 2011 en Espagne. Elle était déjà présente en Italie et en Allemagne.

(...)

Salon E-Marketing : attention aux évidences parfois trompeuses

L'affluence était telle que les organisateurs du Salon du e-Marketing qui s'est tenu au Palais des Congrès de Paris les 24 et 25 janvier 2012 ont dû en catastrophe changer plusieurs salles pour en choisir de plus grandes. Le sujet des nouvelles technologies au service du marketing intéresse donc, en admettant que la chose restât à démontrer. S'il existe des évidences pour qui connaît bien les technologies numériques, d'autres témoignages ont montré que les évidences étaient parfois trompeuses.

Au rayon des évidences, on a pu entendre lors de l'ouverture des banalités qui, pourtant, captivaient un public essentiellement composé de femmes et d'hommes du marketing. Encore une démonstration du décalage entre les innovateurs de la DSI et les directions métier, parfois un peu en retard sur les opportunités offertes par les technologies. Ainsi, il a été rappelé que le digital n'est pas un nouveau canal qui viendrait ajouter un silo de plus dans les relations commerciales. Ce sont bien tous les canaux, tous les métiers, qui passent par la moulinette de la numérisation.

Si, aujourd'hui, la difficulté réside dans l'évangélisation des dirigeants d'entreprises qui ont du mal à comprendre que, oui, un peu jeune, community manager, peut s'exprimer au nom de l'entreprise sur Twitter, cette difficulté n'est rien à côté de la suite. Demain, chaque manager de l'entreprise se devra d'être community manager pour le compte de son employeur.

Le mythe génération Y

A contre-courant de la pensée dominante, les intervenants de la séance d'ouverture ont considéré que le digital native est un mythe car un retraité de soixante-dix ans peut être à l'aise avec toutes les technologies tandis qu'un amphithéâtre de 250 étudiants d'école de commerce ne pas comprendre la différence entre un référencement naturel et les liens publicitaires de Google. Malgré tout, la révolution numérique est aussi une révolution de la transparence exigée par les nouveaux consommateurs, jeunes en général. Une communication à contre-temps de l'expérience des utilisateurs ne peut qu'aboutir à une catastrophe tant chacun va communiquer son expérience sur les outils sociaux. On en arrive à une obligation de transparence qui confine parfois au nudisme.

Cette transparence se double de, en retour, une obligation d'écoute. Si, jadis, le service de la relation clients se contentait de résoudre les problèmes en présentant des excuses, aujourd'hui la relation client est intimement liée au marketing, chaque contact avec la cible étant une occasion de récupérer de l'information sur le ressenti terrain des services ou produits.

[[page]]

Le mal aimé Groupon plaide le mauvais usage

Le Salon du e-Marketing a été aussi l'occasion pour des entreprises de présenter leurs expériences ou bien, pour des fournisseurs, de faire témoigner leurs utilisateurs. Groupon a ainsi présenté les succès (grâce à lui) de Gaumont-Pathé (cinémas) et Hôtels France Patrimoine (chaîne hôtelière). Le problème souvent soulevé avec Groupon est le manque de rentabilité des « deals » diffusés pour les entreprises émettrices. Trop souvent, les acheteurs saisissent une aubaine et n'ont aucune intention de revenir chez le commerçant en payant plein tarif.

Philippe Jochem, directeur commercial de Groupon, a plaidé non-coupable en s'appuyant sur les exemples de Gaumont-Pathé et des Hôtels France Patrimoine. Selon lui, le problème réside dans la compréhension de l'apport de Groupon, à savoir la génération de trafic en point de vente et de notoriété (du magasin ou d'une offre) dans le cadre d'un achat d'impulsion de proximité. Selon lui, « si l'offre est inadaptée ou mal servie, ce sera une catastrophe pour tout le monde ».

Les magasins diffusant des coupons sur Groupon récupérant les coordonnées des consommateurs les ayant acquis. Le but est alors de solliciter (par publicité directe ciblée par exemple) cette base pour l'inciter à revenir, cette fois à plein tarif.

Les centres de contacts deviennent sociaux

Autre changement de modèle : celui des centres de contacts. Après avoir été dédiés au téléphone puis rendus responsables de l'ensemble des canaux de contacts (courriers...), ceux-ci se mettent à gérer les relations entre une marque et les consommateurs sur les réseaux sociaux. Dans le cas de la plate-forme de poker en ligne BarrierePoker.fr (filiale moitié-moitié Française des Jaux/Casinos Barrière), Acticall a mis en place une assistance utilisateurs et une information sur les incidents techniques du site en cours de débogage sur divers réseaux sociaux, notamment Twitter. Le community manager était en effet largement dépassé par les nécessités de la tâche et n'assurait pas son rôle 24 heures sur 24 et 7 jours sur 7 alors que la plate-forme était ouverte en permanence. Les rôles respectifs de chacun (centre de contacts externalisé et community manager) ont été bien séparés et définis, ce qui a permis une fluidification de la communication face aux plaintes émises sur Twitter. Les relations clients ont également été uniformisées en cross-canal. (...)

Imprimer des objets 3D à la maison

Dans le futur, les internautes pourront télécharger les données nécessaires pour se fabriquer eux-mêmes des copies grossières des objets de la vie courante grâce à des imprimantes en 3D plus abordables. Elles sont aujourd'hui réservées à un usage industriel pour le prototypage ou le design.

"Nous pensons que la prochaine étape dans le domaine de la copie consistera à passer de la forme digitale à la forme physique. Il s'agira d'objets matériels", a annoncé The Pirate Bay dans un post sur son blog. "Nous pensons que dans un futur proche, vous pourrez imprimer vos pièces détachées (sic) pour vos véhicules. D'ici 20 ans, vous téléchargerez vos baskets".

Les distributeurs et les concepteurs d'objets de consommation courante ont rapidement adopté les imprimantes en 3D - des machines capables de transformer des données informatiques et des concepts virtuels en objets tridimensionnels en empilant des couches de résine, de céramique, de papier, de plastique ou de métal (et même de chocolat) les unes sur les autres.

Les prix vont baisser avec des systèmes plus "grand public"

Bientôt, ces imprimantes seront disponibles auprès du grand public également. En janvier, 3D Systems a dévoilé la "première imprimante 3D grand public" : la Cube. Vendue $1.299, elle peut imprimer de véritables objets en 3D en plastic coloré. De leur côté, les imprimantes 3DMakerBot destinées aux objets faits-maison et "ready-made" ont déjà fait la preuve de leur popularité auprès des consommateurs.

Pour lancer la révolution de l'impression en 3D, The Pirate Bay, très très optimiste, a ouvert une rubrique sur son site baptisée "Physibles", où les internautes peuvent trouver et télécharger des fichiers destinés aux imprimantes 3D. "Le bénéfice social est immense", déclare The Pirate Bay avec enthousiasme. "Finies les expéditions de quantités énormes d'objets à travers le monde. Finies les réexpéditions de produits cassés. Fini le travail des enfants. Nous pourrons imprimer de la nourriture pour les populations affamées. Nous pourrons partager non seulement la recette mais le repas entier. Nous pourrons véritablement 'copier' un disque dur externe, en cas de besoin".

D'ailleurs, Makerbot a son propre site de partage de designs virtuels, où les internautes peuvent trouver des designs 3D gratuits : thingiverse.com.

| < Les 10 documents précédents | Les 10 documents suivants > |