Flux RSS

108538 documents trouvés, affichage des résultats 1281 à 1290.

| < Les 10 documents précédents | Les 10 documents suivants > |

(16/12/2011 11:58:01)

Après SAP, Salesforce.com se paie un acteur des RH

Une semaine après le rachat de SuccessFactors par SAP, c'est au tour de Salesforce.com de racheter un éditeur spécialisé sur la gestion des ressources humaines en mode SaaS (software as a service). Il s'agit de la société canadienne Rypple dont l'application se concentre sur la gestion des performances des collaborateurs. La transaction, dont le montant n'a pas été indiqué, devrait se clore d'ici fin avril 2012.

Pour se payer SuccessFactors, engagé dans le SaaS dès sa création en 2001, SAP a déboursé la coquette somme de 3,4 milliards de dollars, pour une offre fonctionnelle étendue qui va de l'alignement sur les objectifs de l'entreprise à la gestion de la rémunération, en passant par le recrutement et la formation.

Une offre renommée Successforce !

Avec un culot certain, Salesforce.com a annoncé qu'il relancerait l'application de Rypple dans le cadre de Successforce, une entité qui sera dirigée par John Wookey. Pendant quelques années, ce dernier a conduit la stratégie menée par SAP autour des solutions SaaS complémentaires à son offre. Il a quitté l'éditeur allemand en avril et rejoint Salesforce.com en novembre.

Pour Marc Benioff, Salesforce.com et Rypple partagent la même vision sur l'intérêt d'étendre les fonctions de type réseau social dans l'entreprise pour transformer la façon de travailler. Dans un communiqué, il précise que la nouvelle génération d'applications HCM (human capital management, gestion du capital humain) ne relève pas seulement d'un mode de déploiement dans le cloud, mais d'une manière fondamentalement meilleure de recruter, de gérer et de donner de nouveaux moyens aux collaborateurs. John Wookey ajoute de son côté que Rypple va apporter à Salesforce.com les bases pour révolutionner le marché HCM.

Des mécanismes empruntés au jeu

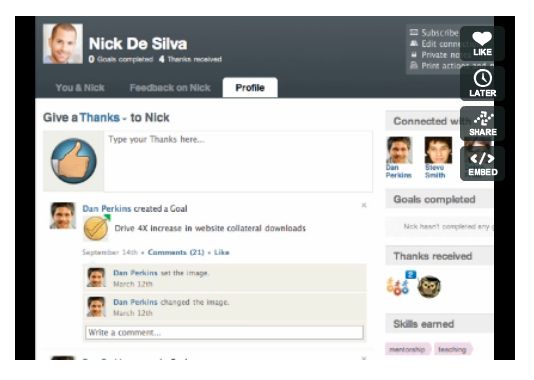

Ce rachat braque les projecteurs sur une application de gestion de la performance des salariés utilisée par le premier des réseaux sociaux, Facebook. L'approche de Rypple évite le recours aux statistiques et l'examen périodique des performances. A la place, son logiciel permet aux managers de communiquer des feedbacks et des remerciements publics individuels aux équipes et aux personnes.

Ray Wang, PDG du cabinet Constellation Research, voit dans l'offre de Rypple une convergence entre la gestion des performances, l'utilisation de mécanismes de jeux (gamification) et de fonctions de réseau social. « Ils essaient de rendre amusante la gestion de performances », estime-t-il.

Rypple propose d'adresser des remerciements.

[[page]]C'est aussi le type d'application qui peut toucher potentiellement chaque utilisateur dans une entreprise, ce qui donne à Salesforce.com l'opportunité de déployer ses applications de façon significative, comme il pourrait le faire avec la gestion des notes de frais, ajoute Ray Wang. [Un calcul également fait par SAP avec le rachat de SuccessFactors].

La technologie de Rypple est par ailleurs appréciée par Naomi Bloom, spécialiste des logiciels de RH, associé de la société de conseil Bloom & Wallace. « Tout le monde déteste les évaluations de performances ». Selon elle, si l'on pouvait les faire ressembler davantage à un outil de type Facebook, ce serait une bonne chose. Elle juge que Rypple a bien su intégrer cela dans son produit. D'un point de vue stratégique, la gestion de performances est une bonne porte d'entrée pour les éditeurs de logiciels HCM. Elle explique que ce n'est pas soumis à des réglementations, ce qui évite d'être submergé par ce type de contraintes. « Cela concerne davantage la culture d'entreprise »

Quid du partenariat avec Workday

A long terme, la stratégie HCM de Salesforce.com pourrait soulever des questions autour de son partenariat avec Workday, pense par ailleurs Naomi Bloom. Workday a décroché plusieurs mises en oeuvre importantes sur son logiciel HCM dans le cloud, dont un contrat portant sur 57 000 utilisateurs chez le fournisseur de biens de consommation Kimberly-Clark, annoncé hier.

« Ce ne serait pas déraisonnable de la part de Salesforce.com de construire quelque chose de substantiel dans la gestion du capital humain », estime l'analyste. « Je ne pense pas que John Wookey serait là s'il était simplement question d'étoffer cette gestion des performances. » La plateforme Force.com de Salesforce.com n'a peut-être pas toutes les capacités pour le faire, ajoute-t-elle, mais John Wookey saura au moins quels sont les besoins.

IBM renforce son portefeuille dans le smarter commerce avec Emptoris

IBM a annoncé la signature d'un accord en vue d'acquérir Emptoris, un concepteur de logiciels de gestion des achats. Le montant financier de l'opération n'a pas été dévoilé, mais elle devrait être finalisée au premier trimestre 2012. Basée à Burlington dans le Massachussetts, elle comprend 725 employés et dispose de 350 clients dont ADP, Kraft et American Express. Récemment, la société a été condamnée à une amende de 7 millions de dollars contre elle pour une violation de brevets de son concurrent Ariba.

Cette opération fait suite la récente acquisition par IBM de DemandTec, pour 400 millions de dollars. Cette société a développé en mode SaaS (software as a service) des outils d'analyse des prix, du merchandising, des promotions et des actions de marketing. Les deux rachats s'inscrivent dans la stratégie d'IBM dans le smarter commerce, lancée au printemps 2011 pour aider les entreprises à optimiser leurs processus commerciaux, marketing et services aux clients.

Emptoris avait très récemment lancé la dernière version de sa suite de produits à destination des petites entreprises. Elle l'avait qualifiée de « plateforme stratégique du futur pour la gestion de la logistique ». Les apports de cette dernière version comprennent une expérience utilisateur rénovée, le support de plusieurs navigateurs, de l'iPad et l'intégration avec Microsoft Office, un module de gestion du programme, un référentiel global pour les données concernant les fournisseurs et des fonctionnalités de BI (Business Intelligence) basées sur SAP Business Object. Sur ce dernier point, on ne sait pas encore si IBM fera migrer les fonctionnalités de BI vers son offre Cognos.

(...)

Les services d'iBahn ont-ils été compromis par des pirates ?

iBahn, leader mondial des services Internet haut débit pour le secteur de l'hôtellerie, qui dessert 3 000 établissements dans le monde, a démenti l'information selon laquelle son réseau aurait été compromis par des pirates. Citant des sources anonymes, dont un responsable du renseignement américain, Bloomberg affirme qu'un groupe de pirates très aguerris, basés en Chine, et qui fait l'objet d'une enquête du département de la Défense Américain dans le cadre du programme « Byzantine Foothold », aurait attaqué iBahn. Le piratage supposé « pourrait avoir permis aux pirates d'accéder à des millions d'emails confidentiels, dont certains mails cryptés, » de cadres ayant séjourné dans les hôtels du réseau iBahn, selon Bloomberg.

Cette information a été incluse dans un papier consacré à l'intensification des actions de hackers basés en Chine pour s'infiltrer dans les systèmes informatiques de sociétés américaines pour voler des informations confidentielles. Dans une déclaration écrite, le réseau iBahn a indiqué qu'il avait pris connaissance de cette infiltration dans l'article de Bloomberg, mais qu'il n'avait « pas trouvé la preuve que son réseau avait été compromis. « iBahn prend la sécurité et la protection des informations de ses clients très au sérieux. Le réseau fournit à ses clients le meilleur niveau de sécurité possible, et effectue une surveillance permanente pour parer à toute tentative de piratage, » a indiqué l'entreprise. « De fait, nous rassemblons actuellement toutes les informations pertinentes à propos de cette affaire et nous informerons nos clients au fur et à mesure de notre investigation. »

Un service indispensable dans bon nombre d'hôtels

iBahn fournit à ses clients - des chaînes hôtelières - un accès Internet haut débit WiFi et filaire, la télévision par IP et des services de vidéoconférence. « L'intérêt d'attaquer un réseau comme iBahn, permettrait aux pirates de cibler les cadres qui utilisent leurs services au cours de leur déplacement, » a déclaré Rik Ferguson, directeur de recherche sur la sécurité et la communication chez Trend Micro Europe. Potentiellement, les salariés en déplacement sont des cadres de haut niveau susceptibles d'avoir « accès à des informations confidentielles, » a déclaré le spécialiste en sécurité informatique. Cependant, dans le cas où les pirates auraient réussi à voir le trafic transitant par le réseau d'iBahn, les entreprises ont souvent pour habitude d'utiliser les services d'un réseau privé virtuel (VPN) pour crypter le trafic entre leurs ordinateurs et le réseau interne de l'entreprise. Sans les clefs numériques nécessaires pour décrypter le trafic, celui-ci reste opaque et sans utilité pour les pirates.

D'après les informations publiées sur son site internet, iBahn a mis en place un programme de certification pour s'assurer que les logiciels VPN sont compatibles avec son réseau. Plus de la moitié des personnes qui voyagent pour affaires utilisent des VPN, et iBahn a certifié plus de 500 réseaux d'entreprise. Ces services VPN sont utilisés par des sociétés et des entreprises publiques. Reste que, « si les pirates avaient réussi à s'introduire à l'intérieur du réseau d'iBahn, ils avaient à leur disposition quelques solutions pour compromettre les ordinateurs des cadres itinérants, » estiment les experts. « Par exemple, ils auraient pu créer une fausse page de connexion pour accéder au réseau Ethernet de l'hôtel, » a déclaré Roel Schouwenberg, chercheur auprès du vendeur de solutions de sécurité Kaspersky Lab. « Cette page de log-in aurait pu être trafiquée pour mener une attaque de type « drive-by download ». Celle-ci consiste à lancer depuis la page web plusieurs attaques pour trouver une vulnérabilité dans le navigateur web de l'ordinateur ou un autre logiciel, » explique le chercheur de Kaspersky. Si le navigateur Internet de l'ordinateur n'est pas à jour, il peut être infecté par des logiciels malveillants.

La seule protection : passer par un VPN

L'ordinateur infecté comporte un risque à action différée. « De retour dans l'entreprise, le cadre introduit à son insu un bout de code difficile à détecter immédiatement, qui fournit aux pirates le point d'entrée nécessaire à l'intérieur du réseau de l'entreprise. Ils peuvent alors commencer à infecter les machines, » a déclaré Wolfgang Kandek, CTO de Qualys. La capacité de nuisance de ces attaques n'est pas réservée aux réseaux Ethernet [sans fil ou filaire] des hôtels. Ce risque existe avec tout type de réseaux utilisés à l'extérieur de l'entreprise, que ce soit dans un aéroport ou dans un web café. Le meilleur conseil est de toujours utiliser un VPN, et si possible, pour un site web, une connexion cryptée SSL (Secure Sockets Layer). Certes il existe des attaques évoluées contre les liaisons SSL, y compris du fait de l'émission possible de certificats numériques frauduleux. Mais le réseau privé virtuel reste une bonne pratique en matière de sécurité. « Le VPN est la meilleure protection possible, » a même estimé Roel Schouwenberg.

(...)(16/12/2011 10:27:32)Les offres sectorielles se développent chez les fournisseurs IT

Quel que soit le domaine dans lequel évolue le fournisseur IT, les défis sont similaires: saturation des marches traditionnels; menace de nouveaux entrants sur le marché; banalisation des produits et services de base. Parmi les principales stratégies envisagées pour relever ces défis, Frost & Sullivan a observé une volonté claire des différents acteurs TIC à se muer en véritables facilitateurs. Pour réduire le risque d'être considérés uniquement comme des fournisseurs de produits de base, les fournisseurs recherchent de plus en plus des possibilités de délivrer des solutions essentielles au développement stratégique de leurs clients.

Selon Adrian Drozd, Research Manager au sein du cabinet: «En Angleterre et en Europe, nous observons une tendance de la part des grands fournisseurs IT comme Vodafone, Deutsche Telekom, ou encore IBM et Orange Business Services, à verticaliser aussi bien leurs offres que leurs approches du marché. Pour certains d'entre eux, il s'agit avant tout d'un exercice marketing destiné à accroître leur visibilité dans certains domaines. Pour d'autres, il s'agit véritablement d'une refonte complète de leur structure interne».

Les besoins des entreprises évoluent«L'importance des TIC au sein des entreprise de toutes tailles est en augmentation constante, et les technologies de l'information et de la communication sont plus que jamais considérées comme un volet essentiel de la prise de décision stratégique. Toutefois, nombre de ces technologies sont encore émergentes et, pour les comprendre, les entreprises ne sont plus à la recherche de simples fournisseurs, mais de véritables partenaires qui seront à même de les aider à implémenter au mieux ces nouveautés technologiques» explique encore Adrian Drozd, qui estime que les fournisseurs IT doivent rapidement monter en puissance et développer des offres sectorielles qui leur permettront d'apporter une plus grande valeur ajoutée telle que souhaitée par les clients.

Des besoins dont les fournisseurs IT semblent parfaitement conscients puisque, selon la récente enquête de Frost & Sullivan, 85% estiment que le développement d'offres sectorielles jouera un rôle fondamental dans leur succès. Signe d'un décalage entre les besoins identifiés et la réponse qui leur est apportée, 80% estiment toutefois manquer d'une plateforme d'étude de marché suffisamment robuste et complète pour leur permettre de bien comprendre et saisir les opportunités du marché. Une difficulté que relève également Daniel Shepherd, directeur IT chez Frost & Sullivan: «Effectuer la transition pour devenir un partenaire jouant le rôle de facilitateur pour ses clients dans différents secteurs n'est pas une transition facile. En effet, cela implique un niveau élevé de complexité, chaque secteur ayant ses propres particularités, ses propres exigences et ses réglementations, soit tout un ensemble de paramètres que doit maîtriser le fournisseur qui souhaite offrir des prestations sectorielles».

ICTJournal.ch

IDC prévoit une adoption rapide des tablettes en entreprise

Selon IDC, le phénomène marquant de cette étude reste quand même les 10% de ventes effectuées en entreprise. Pour le cabinet d'études, « l'opportunité pour la croissance et l'intérêt des entreprises est énorme après le succès de l'iPad. Des fonctionnalités telles que la conception d'écran tactile, la portabilité, et une pléthore d'applications d'entreprise qui répondent aux besoins métiers des entreprises, sont autant de facteurs qui motivent l'adoption des tablettes ».

Jusqu'alors, Apple a plutôt bien réussi avec l'iPad, y compris dans l'espace entreprise. Bien qu'Apple semble attirer un plus grand intérêt des entreprises, il n'est pas le seul. Des fournisseurs comme HP, ou l'Android de Google suivent une feuille de route convaincante. Mais Dell et RIM ont lancé des produits incomplets et en proie à des pannes fréquentes.

L'adoption des tablettes en entreprise devrait s'accélérer. Dans son étude, IDC a également remarqué que plus de 48% des entreprises ont, soit évalué des tablettes et sont désireuses de les adopter, soit en ont déjà acheté. De nombreux marchés verticaux soulignent leur intérêt pour l'achat de tablettes dans la première ou la deuxième moitié de 2012. Après les services informatiques, l'industrie des services professionnels, d'autres secteurs comme le transport et le stockage, les services publics et la distribution montrent un vif intérêt pour ces terminaux.

Des utilisations très variables

22% des entreprises pensent que la génération actuelle des tablettes, celles venues après l'arrivée de l'iPad, est plus adaptée à leurs besoins professionnels (par exemple, pour la gestion des stocks). L'utilisation des tablettes varie suivant les entreprises et les secteurs. Elles peuvent servir aussi bien à des présentations en réunion, qu'à vérifier ses e-mails et ses agendas à distance, et bientôt à se connecter à des applications métiers. Il est envisagé de les utiliser pour les relevés de compteurs (eau, gaz, électricité), la gestion des stocks, celle des déplacements.

La bataille des OS ne fait que commencer, remarque enfin IDC, iOS et Android semblent avoir un temps d'avance, mais Windows est très attendu en entreprise. Quant au prix, IDC affirme que les entreprises sont prêtes à payer 50% de plus que le prix standard pour avoir de bonnes fonctionnalités.

50 Go de stockage en ligne offert pour l'achat d'un Sony Ericsson

Sony Ericsson offre, à partir du jeudi 15 décembre, 50Go d'espace de stockage sur la plateforme dématérialisée Box.com pour l'achat de n'importe quel modèle de la gamme Xperia. Cette offre, valable dans le monde entier, court jusqu'au 31 décembre 2012.

L'inscription se fait sur l'application Box sous Android, directement depuis le téléphone Xperia. Sur Box, l'offre de base propose 5 Go d'espace gratuit. L'hébergement de 50 Go de données coûte normalement une vingtaine d'euros par an.

(...)(16/12/2011 09:27:27)Samsung Series 5 Ultra, est-ce encore un ultrabook ?

Google livre Chrome 16 et corrige 15 vulnérabilités

Google a corrigé 15 vulnérabilités dans Chrome, et a versé 6 000 $ de primes aux chasseurs de bogues qui avaient trouvé certaines d'entre elles. La firme de Moutain View a également mis à jour la version 16 de son navigateur. La seule caractéristique apportée à cette remise à niveau est la synchronisation multi-utilisateurs des signets, mots de passe et extensions. La dernière actualisation de Chrome a eu lieu il y a moins de deux mois. Google procède à une mise à jour stable de son navigateur environ toutes les six à huit semaines, un calendrier un peu plus souple que son concurrent Mozilla qui procède à une update toutes les six semaines

Six des 15 vulnérabilités corrigées mardi ont été jugées élevées, ce qui constitue le second classement le plus grave concernant Chrome, tandis que sept ont été étiquetées «moyennes» et que deux autres ont été taxées de «faibles».

180 000 dollars de primes versées à l'extérieur

Google s'est acquitté de 6 000 $ de primes, soit moins d'un quart de ce que l'éditeur avait versé, en octobre dernier, à cinq chercheurs qui lui avaient signalé sept bogues. Les huit autres vulnérabilités ont été découvertes par la propre équipe de sécurité de l'éditeur, des développeurs qui contribuent au projet Open Source Chrome.

Cette année, 180 000 dollars de primes ont été allouées par Google à des chercheurs extérieurs. Plusieurs des bogues - dont deux ont été attribuée au chercheur indépendant Arthur Gerkis qui a obtenu 2 000 $ pour son travail - ont été trouvées en utilisant l'outil de détection d'erreurs de mémoire AddressSanitizer. Sorti en juin 2011, ce logiciel peut détecter une large variété d'erreurs, y compris les "use-after-free", bugs affectant la gestion de la mémoire, comme ceux signalés par Arthur Gerkis.

Quatre des défauts étaient liés à l'analyse de documents PDF - le navigateur comprenant une visionneuse PDF intégrée éliminant ainsi le besoin de lancer l'application Adobe Reader - tandis que deux autres ont été trouvés dans le traitement vectoriel des images.

Synchroniser séparément signets et mots de passe

Comme d'habitude, Google bloque l'accès à sa base consignant le suivi des vulnérabilités pour les quinze failles avant d'empêcher que des personnes extérieures récupèrent des détails sur la façon dont elles pourraient être exploitées.

Le Californien ouvre généralement la base de données des semaines voire des mois plus tard, après s'être assuré qu'une majorité des utilisateurs aient mis leur navigateur à niveau via son processus de mise à jour automatique. Google inclut habituellement quelques petits changements évidents dans chaque mise à jour Chrome, et a tenu à appliquer cette pratique, hier. La fonction exclusive qu'il vante réside dans la possibilité d'ajouter des utilisateurs supplémentaires dans son navigateur, de sorte que plusieurs personnes peuvent l'utiliser sur un Mac ou un PC partagé, mais garder leur contenu synchronisé - signets, mots de passe, applications- et plus encore séparé.

La synchronisation multi-utilisateurs a démarré au début du mois de novembre dans une version bêta de Chrome 16. La dernière version permet désormais de synchroniser séparément les signets et mots de passe pour des personnes qui partagent un même ordinateur.

Selon la société de mesures StatCounter Chrome représentait près de 26% de tous les navigateurs utilisés le mois dernier, assez pour devancer Firefox et prendre la deuxième place derrière Internet Explorer (IE). De son côté, Net Applications indiquait que Chrome se situait derrière Firefox, mais les projections basées sur ces données ont indiqué que le navigateur de Google allait supplanter Mozilla au plus tard en mai 2012.

Chrome 16 peut être téléchargé pour Windows, Mac OS X et Linux à partir du site web de Google. Les utilisateurs qui s'appuient actuellement sur ce navigateur bénéficieront d'une mise à jour automatique.

(...)

Google donne 850 000 dollars pour restaurer Bletchley Park

Le Californien Google va faire une « très généreuse » donation de 850 000 dollars pour participer à la restauration du site Bletchley Park qui fut le quartier général des services de renseignement britanniques au cours de la seconde guerre mondiale. C'est là que fut déchiffrés les messages codés par Enigma, les machines de chiffrement électromécaniques mises au point par les Allemands.

La somme apportée par Google contribuera à la première étape d'un projet évalué à 23 millions de dollars destiné à transformer le site en un centre à visiter, témoignant des travaux réalisés par les équipes y ayant porté leurs efforts dans plusieurs disciplines : mathématiciens, linguistes, joueurs d'échecs... Parmi eux, Alan Turing, considéré comme l'un des pionniers de l'informatique.

Pour visiter le site consacrer à Bletchley Park : www.bletchleypark.org (...)(15/12/2011 16:32:38)

Microsoft prévoit des mises à jour automatisées d'IE en 2012

A partir de l'année prochaine, Microsoft modifiera le processus de mise à jour de son logiciel Internet Explorer (IE). La plus récente version du navigateur web pour Windows XP, Vista et Windows 7 s'installera automatiquement, sans passer par la notification (oui/non) proposée actuellement à l'utilisateur. Le concurrent Google agit de cette façon avec son navigateur Chrome depuis la sortie de celui-ci en 2008.

Le processus de mise à jour général de Windows, qui incite à passer à la version suivante, mais sans contrainte, sème une certaine confusion auprès des utilisateurs et ralentit la mise à jour des navigateurs, a expliqué Ryan Gabin, directeur général de l'activité IE chez Microsoft. Effectuer automatiquement l'opération constitue une approche plus sûre, selon lui. Le navigateur est une cible pour les attaques de malware, rappelle-t-il. « Sa mise à jour est très simple. Et les experts en sécurité sont unanimes sur la nécessité de porter les utilisateurs sur la toute dernière version ».

Le projet de Microsoft, qui débutera en janvier sur quelques zones géographiques avant de se généraliser, est salué par certains experts. « Les mises à jour automatisées sont une très bonne idée dans tous les domaines où je les ai vues, a indiqué Jeremiah Grossman, directeur technique et fondateur de White Hat Security, à nos confrères de Network World. « Garder les logiciels à jour, en particulier les navigateurs web, est critique pour la sécurité en ligne. Sachant cela, je suis content que Microsoft s'oriente vers un modèle d'automatisation, en particulier parce que leur approche va s'équilibrer avec celle des entreprises qui ont toujours besoin d'un mécanisme pour gérer les mises à jour ».

Toujours possible de revenir à une version antérieure

Wolfang Kandek, CTO de Qualys, apprécie lui aussi la démarche. Il fut de ceux qui ont, depuis 2009, pressé Microsoft d'instaurer ces évolutions « silencieuses ». « Je considère qu'il s'agit d'une reconnaissance du bon fonctionnement de l'automatisation, au moins pour un composant comme le navigateur », a-t-il indiqué à Computerworld. Chrome est le seul à le faire pour l'instant, Mozilla travaillant sur une direction similaire avec Firefox. Ce qui était prévu au départ pour Firefox 10 arrivera finalement avec Firefox 12, attendu pour le 24 avril 2012.

Néanmoins, le modèle de Microsoft diffère de ceux de Google et Mozilla dans la mesure où les entreprises conserveront un certain contrôle. De même que les utilisateurs individuels qui ont déjà refusé d'abandonner d'anciennes versions d'IE. L'évolution « silencieuse » ne concernera que les utilisateurs ayant opté pour cela dans le service Windows Update.

[[page]]La nouvelle procédure démarrera avec l'Australie et le Brésil et sera progressivement étendue aux autres régions du monde. Même si Microsoft n'indique pas précisément le nombre de versions d'IE actuellement utilisées, Ryan Gavin reconnaît qu'il y en a quelques centaines de millions.

Uniquement pour les versions majeures

La dernière version, IE9, a été livrée en mars dernier. Selon Ryan Gavin, environ 35% des utilisateurs en disposent aux Etats-Unis. Tous les systèmes d'exploitation de Microsoft ne supportent pas exactement la même, mais l'objectif de Microsoft est de porter les utilisateurs vers la dernière version disponible sur chaque plateforme. L'éditeur indique qu'il prendra soin de ne pas changer les paramètres des utilisateurs dans l'opération, qu'il s'agisse de la page d'accueil, du moteur de recherche choisi ou du navigateur indiqué par défaut.

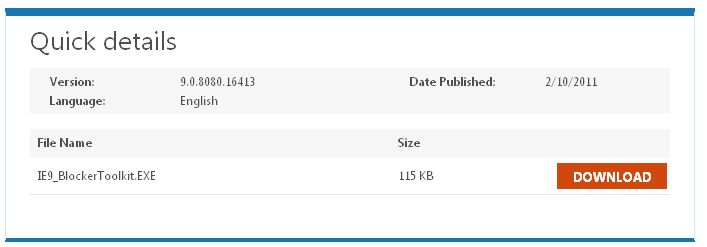

Le déroulement du processus ne devrait intervenir que lorsqu'une version majeure du navigateur sera disponible, ce qui ne devrait se produire qu'une à deux fois par an suivant le calendrier défini par Microsoft. Si, pour une raison ou une autre, l'utilisateur ne veut pas de cette procédure automatique, il lui est possible d'effectuer une modification dans le registre de Windows en recourant à l'Automatic Update Blocker Toolkit, explique encore Ryan Gavin, de Microsoft. Toutes les mises à jours peuvent être bloquées, à tout moment.

Ci-dessus, le Blocker Toolkit pour ceux qui ne voudraient pas de mise àjour automatisée

Microsoft souligne que la mise à jour ne sera pas automatique pour les clients qui ont refusé les précédentes installations d'IE8 et d'IE9 via Windows Update. Les prochaines versions d'IE proposeront une option pour les utilisateurs qui veulent se désengager de la procédure automatique.

A noter aussi qu'il sera aussi possible de désinstaller la mise à jour pour revenir à une mouture plus ancienne (fournie avec la version de Windows de l'utilisateur). Néanmoins, Ryan Gavin doute que beaucoup de gens veuillent le faire.

Ces changements pourraient concerner les utilisateurs individuels davantage que les entreprises, ces dernières exerçant des contrôles plus stricts sur les processus de mises à jour, rappelle le responsable d'IE. Mais celles-ci devraient tout de même en tirer deux avantages. D'une part, de nombreux ordinateurs utilisés dans les bureaux ne sont pas nécessairement gérés par la IT. Disposer de la dernière version du navigateur comporte des avantages. Microsoft se défend toutefois de vouloir influer sur la façon dont les entreprises gèrent leurs mises à jour.

D'autre part, les développeurs web devraient aussi en profiter, l'éditeur accélérant ainsi le remplacement des vieilles versions d'IE (qui continueront malgré tout à être supportées par l'éditeur).

| < Les 10 documents précédents | Les 10 documents suivants > |