Flux RSS

R et D

956 documents trouvés, affichage des résultats 71 à 80.

| < Les 10 documents précédents | Les 10 documents suivants > |

(19/08/2011 16:26:11)

IBM étudie des puces expérimentales qui imitent le cerveau humain

« La puce expérimentale devrait permettre aux ordinateurs de prendre des décisions après avoir rassemblé et analysé d'immenses quantités de données, comme le fait l'être humain quand il compulse des informations pour comprendre une série d'événements », explique Dharmendra Modha, chef de projet chez IBM Research. Ces puces prototypes, dont le modèle est inspiré des systèmes neuronaux, imitent la structure du cerveau et son fonctionnement, à la différence près que cela se passe dans des circuits de silicium, à l'aide d'algorithmes complexes. « IBM espère qu'en reproduisant le fonctionnement du cerveau humain dans une puce, il pourra faire évoluer les ordinateurs pour en faire des machines hautement parallèles, capables de penser par événement, et peu gourmandes en énergie », indique le chef de projet.

Ces futures machines au comportement humain seront très éloignées des ordinateurs actuels, limités en puissance de calcul et qui nécessitent d'être programmés par l'homme pour produire des résultats. «Ces machines vont permettre de dépasser les limites fondamentales des ordinateurs actuels », a ajouté Dharmendra Modha. « On ne pourra pas soutenir des vitesses d'horloge toujours plus élevées. En revanche, le cerveau humain représente l'ordinateur parfait. »

Des connexions qui s'organisent dynamiquement

Comme le cerveau humain, les puces expérimentales d'IBM peuvent organiser leurs connexions dynamiquement afin de sentir, comprendre et agir en fonction d'informations collectées par la vue, l'ouïe, le goût, l'odorat et le toucher, mais aussi réagir à l'analyse d'autres sources, comme la météo ou le contrôle de l'approvisionnement en eau. « Les puces aideront à découvrir des modèles basés sur les probabilités et la mise en relation des informations. Mais elles vont devoir rivaliser avec la taille compacte du cerveau et ses faibles besoins en énergie », a déclaré le chef de projet d'IBM Research. «Nous avons désormais à notre disposition les éléments d'une nouvelle architecture qui peut nous permettre d'effacer, d'une manière toujours plus efficace, la frontière entre le monde physique et le monde numérique », a déclaré Dharmendra Modha.

« Ces puces pourraient aider à gérer l'approvisionnement en eau grâce à une analyse des données en temps réel et une capacité de reconnaissance des formes », explique encore le chef de projet. Reliés à un réseau de capteurs de surveillance mesurant la température, la pression, la hauteur des vagues et des marées océaniques, les ordinateurs équipés de ces puces pourraient lancer des alertes au tsunami. Ces puces aux fonctions cognitives pourraient aussi aider les grossistes à repérer les produits défectueux et doter les smartphones de fonctionnalités permettant de mieux interagir avec l'environnement. IBM et ses partenaires ont déjà appliqué les résultats de leurs recherches pour tester un parcours dans un labyrinthe, un jeu de Pong, ou pour trouver des motifs dans une série de données. Les chercheurs cherchent à obtenir de meilleurs résultats dans la reconnaissance d'images dans une vidéo.

Des phénomènes électriques identiques à ceux des neurones

IBM a réalisé deux puces expérimentales selon le processus de fabrication à 45 nanomètres. Les circuits utilisés sont des circuits classiques mais sont organisées de manière à recréer des phénomènes électriques identiques à ceux des neurones et des synapses dans le cerveau humain, avec des capacités de mémoire, de calcul et de communication intégrées. « Les puces sont fabriquées avec les mêmes transistors utilisés dans la fabrication des microprocesseurs actuels, mais leur câblage est différent », a déclaré Dharmendra Modha. Les processeurs intègrent des « neurones digitaux » autonomes qui fonctionnent comme des unités de traitement basse énergie, et des synapses pour établir les connexions entre eux.

Les neurones et les synapses sont organisés en grille dans une infrastructure de communication qui permet aux neurones d'échanger entre eux des données en temps réel. Les neurones mémorisent les activités récentes, et les synapses se souviennent à quels neurones elles sont associées. Chaque puce abrite 256 « neurones digitaux ». Ceux-ci fonctionnent à une vitesse de 10MHz seulement et échangent en permanence des informations entre eux. L'une des puces contient 262 144 synapses programmables et l'autre 65 536 synapses « d'apprentissage ». Comme dans le cerveau, la synapse établit des connexions entre les neurones digitaux. La fréquence d'un signal envoyé à une synapse détermine la force de la synapse.

Selon le chef de projet, il serait possible d'équiper les ordinateurs actuels avec des unités de traitement basse énergie pour obtenir ce mode de fonctionnement. Mais les bus qui séparent les unités de traitement sont des goulets d'étranglement. Or, à mesure que l'afflux de données augmente, il faut que les noyaux soient capables de fonctionner à des fréquences d'horloge plus rapides. « La fonctionnalité de la puce peut être simulée sur les ordinateurs actuels. Mais les ordinateurs actuels sont très différents du cerveau humain. Alors il faut compenser par la puissance et le volume », explique Dharmendra Modha.

Les puces expérimentales reproduisent un cerveau humain simplifié, doté pour sa part de 100 milliards de neurones et plusieurs milliards de synapses. Selon IBM, ces puces annoncent une machine intelligente qui peut éventuellement être comparée à un « système à l'échelle du mammifère », avec 10 milliards de neurones et 100 000 milliards de synapses, dont la consommation d'énergie et la taille serait proche du cerveau humain. Pour l'instant, le chercheur d'IBM Research ne s'est pas avancé pour dire dans quel délai un tel ordinateur pourrait être réalisé. Mais il pense que les résultats de la recherche actuelle pourraient influer sur la façon dont on construit les ordinateurs.

Développées dans le cadre du projet SyNAPSE

Le cerveau humain est aussi capable de penser « hors des sentiers battus » pour diriger une action, alors quel degré d'intelligence auront réellement ces puces ? Selon le chef de projet d'IBM Research, la puce saura imiter les fonctionnalités du cerveau humain et les neurones digitaux pourront être soumis à un large éventail de stimuli et d'environnements de façon à répondre à des situations de plus en plus variées.

Ces puces ont été développées par IBM avec des partenaires, dans le cadre du projet de recherche SyNAPSE (Systems of Neuromorphic Adaptive Plastic Scalable Electronics) mené sur plusieurs années et centré sur l'informatique cognitive. Il réunit des compétences en neurosciences, en nanotechnologies et dans le domaine des supercalculateurs pour mettre au point cette nouvelle plate-forme informatique. Parmi les partenaires associés à IBM dans la recherche, on compte l'Université de Columbia, l'Université Cornell, l'Université Merced de Californie et l'Université Madison du Wisconsin. IBM et ses partenaires ont également annoncé qu'ils avaient reçu une contribution supplémentaire de 21 millions de dollars de la DARPA (Defense Advanced Research Projects Agency), une agence du Département américain de la Défense chargée de la recherche et du développement de nouvelles technologies pour un usage militaire.

Photo : Dharmendra Modha, chef de projet chez IBM Research (crédit : IBM / IDGNS New York)

Des chercheurs prouvent que le standard AES n'est pas inviolable

Des chercheurs de Microsoft et des chercheurs néerlandais de l'Université Catholique de Louvain, basée en Belgique, ont découvert comment casser l'algorithme de cryptage Advanced Encryption Standard (AES) utilisé pour sécuriser la plupart des transactions en ligne et les communications sans fil. « Le mode d'attaque mis au point par ces chercheurs est capable de récupérer la clé AES secrète trois à cinq fois plus vite que ce l'on pensait jusqu'ici », a fait savoir l'Université de Louvain. Les chercheurs ont précisé que le mode d'attaque était complexe et qu'il ne pouvait être réalisé facilement avec les technologies existantes. « En pratique, la méthodologie utilisée prendrait des milliards d'années de temps d'ordinateur pour briser l'algorithme AES », précisent-ils.

Mais le résultat, fruit d'un projet d'analyse cryptographique mené sur le long terme, pourrait être le premier accroc dans le standard AES, considéré jusque-là comme inviolable. Quand une norme de cryptage est évaluée pour servir à des usages essentiels comme la sécurisation des transactions financières, les experts en sécurité jugent la capacité de l'algorithme à résister aux attaques les plus extrêmes. La méthode de cryptage, qui offre en apparence toutes les garanties de sécurité aujourd'hui, pourrait être plus facilement cassée par les ordinateurs de demain, ou par de nouvelles techniques utilisées pour casser les codes.

La marge de sécurité de l'AES s'érode

En 2001, le National Institute of Standards and Technology (NIST) américain, avait commissionné l'AES pour remplacer le Digital Encryption Standard (DES). Selon le NIST, le DES était devenu insuffisant, même s'il fournissait à l'époque un niveau de sécurité adéquate pour la plupart des besoins quotidiens. « Ce travail montre que la « marge de sécurité » de l'AES continue à s'éroder, » fait remarquer l'expert en sécurité Bruce Schneier dans un blog. « Les attaques se portent toujours mieux, elles ne peuvent qu'empirer », écrit-il, citant un expert de l'Agence de sécurité nationale (NSA) américaine. Malgré la complexité de sa mise en oeuvre, l'attaque en question pourrait casser toutes les versions de l'AES.

Andrey Bogdanov, chercheur de l'Université Catholique de Louvain, Dmitry Khovratovich, chercheur de Microsoft et Christian Rechberger de l'École Normale Supérieure de Paris, ont mené le projet à son terme. Andrey Bogdanov et Christian Rechberger avait pris congé de leurs universités respectives pour finaliser le projet avec Microsoft Research. Les créateurs d'AES, Joan Daemen et Vincent Rijmen, ont reconnu la validité de l'attaque, indique encore l'Université belge.

Illustration : extrait du document "Biclique Cryptanalysis of the Full AES" (crédit : K.U. Leuven, Belgium, Microsoft Research Redmond, USA, ENS Paris and Chaire France Telecom, France)

Vol réussi pour un avion sorti d'une imprimante 3D

Des ingénieurs de l'Université de Southampton ont réussi à faire voler un avion fabriqué à l'aide d'une imprimante 3D. Cette expérience insolite met en scène un prototype écologique, silencieux et pouvant atteindre une vitesse maximale de 160km/h. Le projet Sulsa (pour Southampton University Laser Sintered Aircraft) est mené par les professeurs Jim Scanlan et Andy Keane. Il consiste à développer un avion télécommandé dont toute la structure, y compris les ailes, a été entièrement réalisée dans un matériau à base de poudre de plastique et moulée à partir d'une imprimante laser, l'Eos Eosint P730 nylon. Celle-ci est d'ordinaire utilisée dans la fabrication d'objets en métal ou en plastique.

L'un des avantages de l'impression 3D, c'est la possibilité de produire une aile de forme elliptique, qui améliore la traînée. La structure, rigide et très légère, s'assemble sans l'aide d'outils. Les pièces sont mises en place par pression et l'avion se monte en quelques minutes. Tout ce travail de création, d'impression et d'assemblage n'a pris à l'équipe qu'une semaine, pour un premier vol de 10 minutes.

Fort de ce premier succès, l'Université de Southampton va proposer dès le mois de septembre à ses étudiants un programme de maîtrise pour la conception d'avions sans pilote.

En savoir plus :

- sur le projet Sulsa sur le site du magazine New Scientist

(...)

USI 2011: Jean Michel Truong veut changer le paradigme de l'informatique

Jean-Michel Truong, philosophe, psychologue, cogniticien et romancier, a la volonté de transmettre, mais aussi de changer les mentalités, avec une vision de l'avenir des nouvelles technologies qui réconcilient sciences et nature. LeMondeInformatique.fr l'a rencontré.

LMI : Comment percevez-vous aujourd'hui l'informatique ?

Jean-Michel Truong : Pendant des années, l'informatique a vécu au rythme de deux axes. Le premier était basé sur la centralisation autour des projets sur les grands systèmes (mainframes), puis petit à petit avec l'avènement d'Internet et le développement des micro-ordinateurs, nous sommes passés dans un aspect de répartition au sein de l'informatique. Aujourd'hui, nous assistons à un équilibrage entre les deux, car les machines sont de plus en plus puissantes et très connectées. Le processeur d'un iPhone est plus puissant que les premiers mainframes.

Et pour l'avenir ?

Il nous faut changer de paradigme en se posant par exemple la question : " Les grands datacenters seront-ils nécessaire dans 30 ans ? " Si la réponse est non, il faut changer de mentalité. Car aujourd'hui, nous sommes encore dans le dur, le spécifique, l'informaticien a besoin de maîtriser. J'ai surnommé cela l'illusion du Zeus Pancreator où l'informaticien se prend pour Dieu avec les moyens de la raison.

Pour lire la suite de l'entretien, cliquer sur ce lien.

Illustration : Jean-Michel Truong (crédit : D.R.) (...)(03/08/2011 13:02:47)

Black Hat 2011 : de la reconnaissance faciale aux données privées

Selon des chercheurs présents à la conférence Black Hat sur la sécurité qui se tient cette semaine à Las Vegas (les 3 et 4 août), il sera bientôt possible, à partir d'une photo d'une personne prise avec un smartphone, de connaître, en quelques minutes, son numéro de sécurité sociale, plus une série de données privées, comme ses centres d'intérêts, sa préférence sexuelle et son niveau d'endettement. « La technique consiste à associer les visages d'individus pris au hasard à des images contenues dans des bases de données qui recèlent d'autres renseignements à leur sujet, et d'utiliser cette information pour trouver leurs numéros de sécurité sociale », explique Alessandro Acquisti, professeur à l'Université Carnegie Mellon, chargé de présenter ces recherches à la conférence et interrogé par nos confrères de Network World. Il doit prendre la parole demain jeudi lors d'une des nombreuses sessions proposées à Black Hat USA 2011.

S'il dispose du support logistique nécessaire, Alessandro Acquisti compte même faire la démonstration de cette technique pendant son intervention, en utilisant une application installée sur un smartphone qui exploite des bases de données hébergées dans le cloud et des logiciels de reconnaissance faciale. « La démonstration s'attachera à montrer comment trouver des numéros de sécurité sociale, mais d'autres informations comme la tendance sexuelle et l'endettement peuvent être également déduites », a t-il affirmé.

Ce que permet la surveillance numérique

Selon le chercheur, il s'agit de montrer qu'aujourd'hui, la surveillance numérique offre une passerelle qui permet, à partir de l'image d'une personne, d'accéder à des données personnelles. Selon lui, la technique ne peut aller qu'en s'améliorant du fait de l'évolution des technologies, et à mesure que ces outils de surveillance seront accessibles au plus grand nombre. Avec pour effet une réduction de plus en plus grande de l'espace privé. « C'est, je le crois et je le crains, l'avenir vers lequel nous nous dirigeons », a t-il déclaré. S'il admet que la méthode est loin d'être infaillible, il estime que les éléments pour aboutir à cette technologie se développent rapidement et pourraient être prêts pour être utilisés dans le monde réel dans un avenir prévisible. Il travaille sur des projections afin d'estimer le temps qu'il faudra pour que les technologies concernées soient assez développées pour être suffisamment fiables.

Trois orientations de recherches

Alessandro Acquisti fonde sa présentation sur trois orientations de recherches menées par son équipe. La première part des images postées sur Facebook par les utilisateurs pour faire état de leur identité. L'équipe a comparé les images de Facebook en utilisant les logiciels de reconnaissance faciale de PittPatt pour repérer d'autres photos de la même personne dans une autre base de données, celle d'un service de rencontres en ligne où les personnes s'inscrivent en général sous de faux noms. Une fois que le logiciel a établi le rapprochement, l'équipe a demandé aux intéressés de regarder les photos afin de déterminer le degré de précision du résultat. Ceux-ci ont retenu le meilleur choix réalisé par le logiciel de PittPatt pour chaque photo. Le logiciel a correctement identifié 1 membre sur 10 du site de rencontres, ce qui est, selon les chercheurs, une assez bonne performance compte tenu du fait que l'expérience s'est appuyée sur une photo unique, celle du profil Facebook « pour identifier la personne dont on connaissait l'identité ». En outre, l'étude n'a pris en compte que la meilleure reconnaissance faciale établie par PittPatt. « Si nous avions retenu les deuxièmes et troisièmes choix, cela aurait augmenté la précision », a t-il déclaré.

Dans la seconde expérience, l'équipe de chercheurs a photographié des étudiants au hasard et leur a demandé de répondre à un questionnaire. En attendant, leur photo a été comparée à d'autres bases de données en ligne pour identifier les étudiants en temps réel et trouver d'autres photos d'eux. Ils ont ensuite demandé aux étudiants de vérifier les photos trouvées : dans un cas sur trois, ils ont constaté que le rapprochement était correct.

La troisième expérience, qui est repartie des profils Facebook, a consisté à prédire les cinq premiers chiffres du numéro de sécurité sociale, puis de prédire les centres intérêts et les activités des individus. Cette dernière étape repose sur la mise en oeuvre d'un algorithme de prédiction du numéro de sécurité sociale qu'Alessandro Acquisti avait présenté au Black Hat il y a deux ans. A partir du lieu et de la date de naissance d'une personne, l'algorithme peut trouver les cinq premiers chiffres du numéro. L'algorithme essaye ensuite de deviner les chiffres restants, mais pour l'instant, il lui faut encore effectuer une centaine de tentatives pour obtenir un résultat fiable.

Des mémoires non-volatiles et plus rapides développées par IBM

Actuellement, les produits de mémoire flash NAND, tels que des SSD acceptent des vitesses en écriture de l'ordre de 2 Gbit/s. IBM indique que sa mémoire à changement de phase (PCM) permet de stocker deux bits de données par cellule, sans problèmes d'erreur de données, ce qui était un inconvénient majeur au début des recherches sur les PCM. Ces dernières utilisent un matériau proche du verre qui peut passer de multiples états vers des formes cristallines en fonction de la façon dont ses atomes sont réarrangés. La problématique des erreurs de données a été résolue en utilisant une méthode d'encodage capable de gérer les changements dans la résistance.

Comme la mémoire flash NAND, qui est utilisé dans les SSD, la PCM est non volatile - ce qui signifie qu'elle conserve les données même après l'arrêt de l'ordinateur. De plus, la mémoire flash NAND a un cycle d'écriture de données relativement lent et la durée de vie de la mémoire varie de 5 000 à 10 000 cycles d'écriture dans les produits grand public et jusqu'à 100 000 cycles pour les solutions de classe entreprise. La PCM peut soutenir jusqu'à 5 millions de cycles d'écriture, selon IBM avec un temps de latence de 10 millisecondes.

« Si votre capacité moyenne est de 3 000 écritures, cela ira pour la plupart des téléphones mobiles et les lecteurs MP3, mais cela ne passera pas pour les entreprises qui réalisent ces écriture en une heure », a déclaré Christopher Sciacca, directeur des communications du laboratoire de recherche IBM à Zurich.

Le MLC apporte de nouveaux horizons

Haris Pozidis, responsable des technologies mémoires et sondes dans ce laboratoire indique que ses équipes ont testé ces derniers mois une mémoire MLC (multi-level cell) qui est capable de stocker deux, voire 3 bits de données. Outre les applications pour les entreprises et dans le cloud (où les besoins de stockage sont en pleine croissance), la mémoire à changement de phase peut aussi servir d'extension pour la DRAM.

Alors que la DRAM devrait être utilisée comme l'élément mémoire le plus proche du CPU pour les données les plus actives, Harris Pozidis prédit que la PCM, avec sa grande capacité, pourrait servir pour les données les moins fréquemment consultées. Un peu comme avec les cartes Fusion I/O. « La PCM, de gravure assez large 90 nanomètres, agirait comme un entrepôt. Si les données sont appelées plus fréquemment, elle pourrait les renvoyer à la DRAM » précise le chercheur. Dans un autre scénario, il explique que le CPU pourrait dialoguer directement à la PCM.

IBM a indiqué qu'il ne produirait pas en propre les mémoires mais laisserait aux constructeurs comme Samsung intégrer cette technologie dans leurs produits.

Illustration : Mémoire PCM-RAM développée par Samsung

Crédit Photo: Samsung

(...)

Microsoft BizSpark : 15 start-up mises à l'épreuve à Bruxelles

Présenter en cinq minutes l'activité de sa start-up devant un jury d'investisseurs constitue toujours un exercice difficile, même lorsque l'on possède déjà une solide expérience professionnelle. C'est ce qu'ont pu constater hier les quinze équipes sélectionnées par Microsoft pour l'édition 2011 de son BizSpark Summit européen, à Bruxelles. A l'issue de la journée, avant d'annoncer le nom de la société lauréate (qui gagne son séjour pour la prochaine conférence BUILD/Windows, à Anaheim, en septembre), les membres du jury ont exhorté les candidats à être plus précis dans leurs présentations (*).

« La valeur que vous apportez aux clients n'est pas toujours expliquée clairement ». Plus concis, aussi. « Vous ouvrez trop de portes en cinq minutes, vous devriez pouvoir écrire ce que vous faites sur un post-it ». Mais également plus ambitieux. Il faut penser grand tout de suite, en ne se bornant pas à un marché local : « Si vous avez une bonne idée, un autre acteur ayant beaucoup plus d'argent que vous va vous copier. Demandez-vous ce qui vous amènera à survivre ? ». Les start-up européennes ne se donnent pas assez d'ambition, a également regretté l'un d'eux en soulignant que se profilaient devant nous « deux années de marché prospère », après 30 mois de sous-financement. En revanche, le jury a apprécié de n'avoir pas eu cette année d'idées « me too », ces projets qui s'apparentent à des variantes de succès déjà établis (Facebook ou YouTube alternatifs, par exemple).

mopapp, pour analyser les revenus de ses apps

L'an dernier, le BizSpark Summit européen qui se tenait à Paris avait insisté sur l'intérêt, pour les start-up, de lancer leur activité dans le cloud Azure de Microsoft, pour les capacités de montée en puissance immédiate de ce type d'environnement. Une option illustrée par l'une des deux start-up distinguées alors, la Française Kobojo, dont les jeux de société sont déployés sur Azure. L'autre lauréate, la Britannique Artesian Solutions, évoluait de son côté en cloud privé. Cette année, la mobilité marque l'édition de son empreinte. C'est la présentation de la société italienne mopapp qui a convaincu le plus largement le jury.

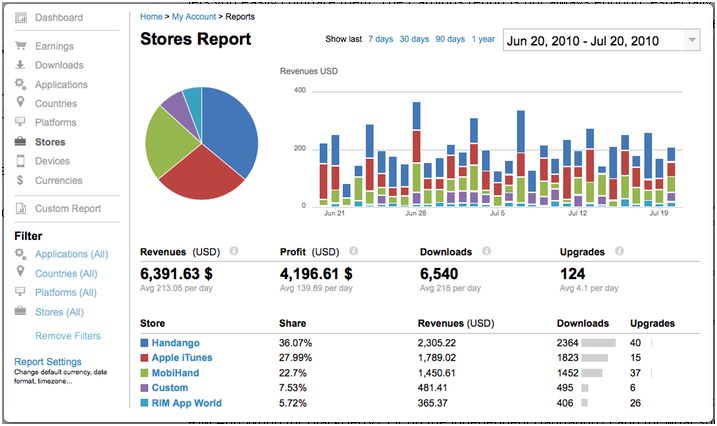

mopapp propose aux développeurs d'applications mobiles d'analyser en temps réel les ventes qu'ils réalisent sur les boutiques en ligne : l'iTunes App Store, Android Market, la place de marché WP7, RIM App World, mais aussi Amazon, GetJar, Handango et MobiReach. L'outil permet d'établir des tableaux de bord pour suivre les téléchargements réalisés, les mises à jour effectuées, ainsi que les revenus et bénéfices générés par les applications et les publicités, répartis par « apps » et par zones géographiques (voir illustration ci-dessous).

Les tableaux de bord réalisés avec l'application mopapp qui analyse les revenus générés par les apps mobiles disponibles sur différentes boutiques en ligne (cliquer ici pour agrandir l'image)

(*) Parmi les membres du jury figuraient notamment Sami Ahvenniemi, associé de Conor Venture Partners, Chipper Boulas, directeur de Boulas Ventures, Simon Clark, associé de Fidelity Growth Partners Europe, Julie Meyer, fondatrice d'Ariadne Capital ou encore Charles Grimsdale, co-fondateur d'Eden Ventures.

Illustration : Alessandro Rizzoli, cofondateur de mopapp, vainqueur du BizSpark European Summit 2011 (à gauche), aux côtés de Joe Wilson, directeur du groupe Developer & Platform de Microsoft pour l'Europe de l'Ouest (à droite). Crédit MG

[[page]]

Une deuxième start-up a été remarquée, la Russe Actio-Media, qui a développé une technologie permettant de créer des vidéos interactives, en plaçant au sein de ces vidéos des objets cliquables qui peuvent être suivis et fournir un nouveau mode de monétisation.

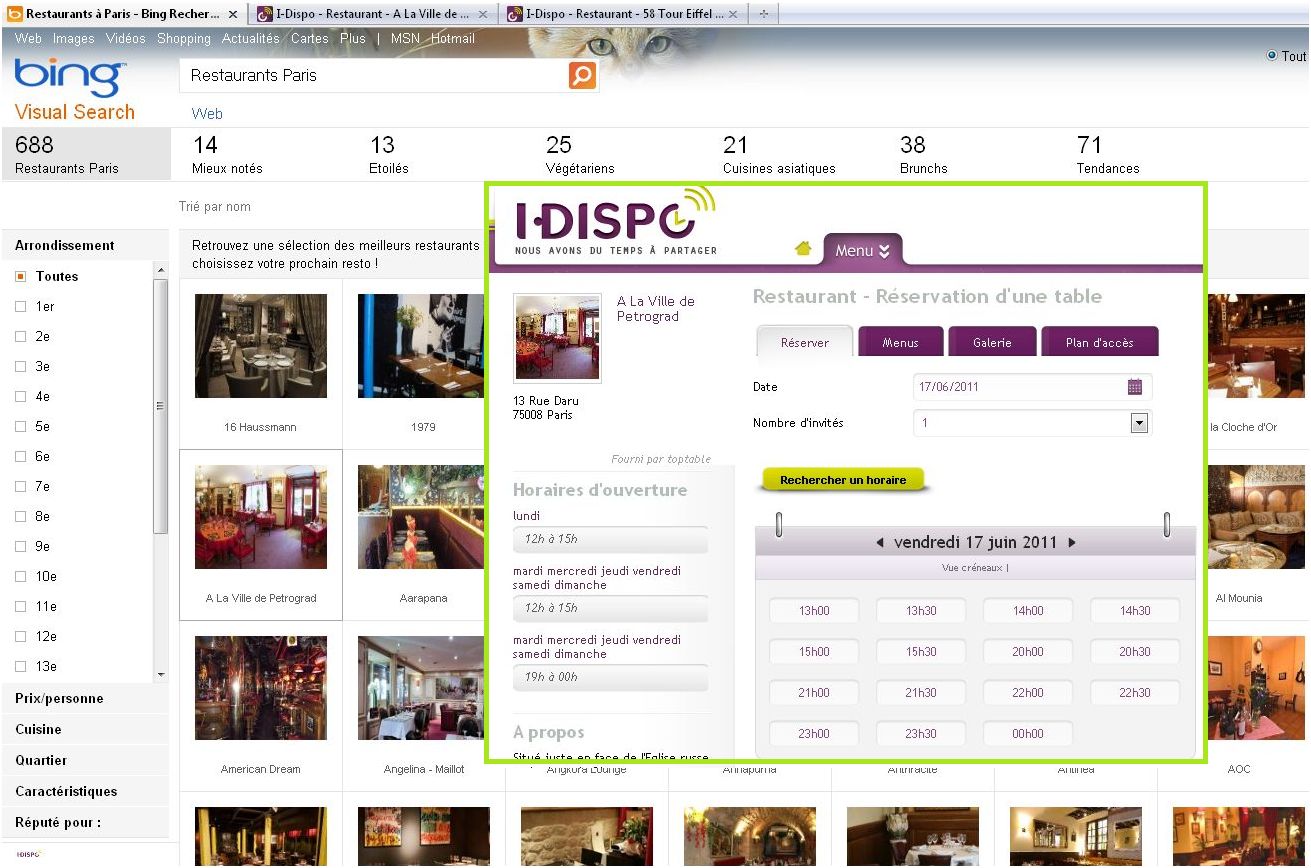

I-Dispo, plateforme de prise de rendez-vous

Une seule start-up française figurait parmi les quinze retenues pour ce BizSpark Summit européen, la société I-Dispo, déjà sélectionnée par Microsoft France dans le cadre de son programme d'accompagnement IDEES. Co-fondée par cinq personnes dont deux anciens collaborateurs de Microsoft, la plateforme I-Dispo fournit des API pour centraliser en temps réel les disponibilités de différents professionnels (médecins, restaurants, centres de contrôle technique ou de bien-être...) et livrer ces informations aux internautes. Ces derniers pourront prendre rendez-vous directement, par l'intermédiaire de leurs services habituels sur le web (moteurs de recherche, annuaires, sites de loisirs...) en cliquant sur un bouton associé au professionnel choisi. I-Dispo a installé sa plateforme dans le cloud Azure. La société a déjà noué des partenariats avec Microsoft (son service est accessible dans Bing, voir illustration ci-dessous), avec l'éditeur de logiciels pour médecins Axilog et avec le site de renseignements 118 712. Plusieurs sites de restauration figurent parmi les futurs affiliés, notamment justeacote.com et aller-au-resto.com.

Service de réservation de restaurants I-Dispo, accessible via Bing (cliquer pour agrandir l'image)

(...)

| < Les 10 documents précédents | Les 10 documents suivants > |