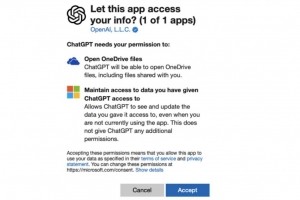

La montée des attaques par phishing de fournisseurs tiers amplifiée par l'IA

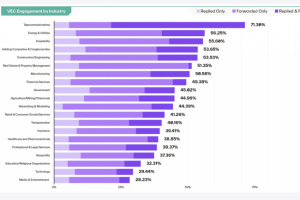

Les compromissions d'e-mails de fournisseurs se multiplient avec le développement de l'IA et contournent les défenses classiques. Près de 72 % des salariés de grandes entreprises...