Mozilla a remis en service de vieux serveurs et des équipements réseaux déclassés pour faire tourner des relais à haute vitesse pour le réseau décentralisé The Oignon Router ou Tor. Ce projet de gestion de relais dédiés Tor a été révélé en novembre, au moment où l'éditeur a annoncé son initiative Polaris Privacy. Celle-ci réunit des entreprises à but non lucratif pour mieux protéger la vie privée sur Internet, dont le Projet Tor, qui développe le logiciel client et serveur pour le réseau assurant un traitement anonyme des flux IP, est l'un des participants. Dans le cadre de ce partenariat, Mozilla a déclaré qu'il ferait aussi quelques changements dans Firefox pour faciliter le travail des développeurs du projet qui s'occupent du maintien de Tor Browser, une version modifiée de Firefox qui permet aux utilisateurs d'accéder au web via le réseau Tor.

À l'époque, la fondation avait également déclaré qu'elle hébergerait ses propres « relais intermédiaires haute capacité pour apporter plus de réactivité au réseau Tor et lui permettre de servir davantage d'utilisateurs ». Mercredi, Mozilla a annoncé que ses prototypes de relais Tor qui tournent sur trois serveurs HP ProLiant G6 SL170z connectés à deux commutateurs Juniper EX4200 étaient opérationnels. Ceux-ci profitent de deux connexions ascendantes à 10 Gigabits gérées par l'un des fournisseurs de la fondation. « L'architecture actuelle est totalement redondante », a assuré Arzhel Younsi, ingénieur réseau de Mozilla, dans un blog où l'on peut trouver d'autres détails sur le projet Polaris Privacy. « Cela nous permet de faire de la maintenance ou d'avoir un noeud défaillant sans que la totalité du trafic en soit affectée. Le pire des scénarios serait une perte de capacité de 50 % », a-t-il ajouté.

Une sécurité renforcée

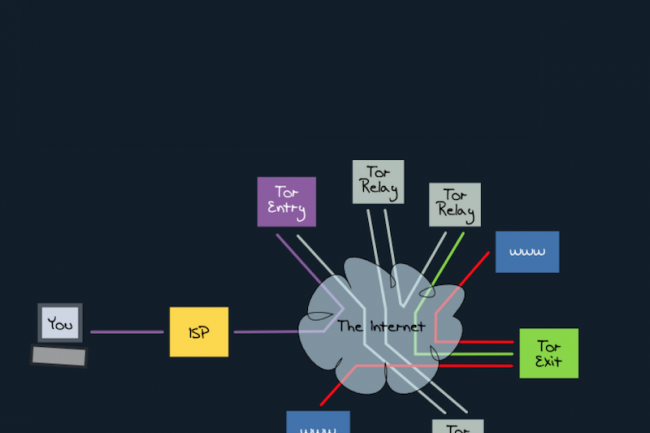

Actuellement, les relais fonctionnent en dehors de l'infrastructure de production de Mozilla, mais l'équipe de sécurité de la fondation a contribué à les verrouiller en ajoutant un filtrage strict au niveau du pare-feu, en renforçant le système d'exploitation, en programmant des mises à jour automatiques, en le dotant d'une gestion des périphériques réseau et plus encore. « Nous avons également mis en place un contrôle de sécurité récurent des systèmes », a déclaré l'ingénieur réseau. « Tous les systèmes sont scannés de l'intérieur pour les mises à jour de sécurité et de l'extérieur pour les ports ouverts ». Le réseau Tor comporte trois types de relais principaux, également appelés noeuds : des relais intermédiaires, des relais de sortie et des ponts. Le trafic Internet acheminé par le réseau Tor transite de manière aléatoire par trois relais Tor au moins avant de rejoindre à nouveau l'Internet pour atteindre sa destination finale.

Les relais intermédiaires servent à la transmission des données à l'intérieur du réseau Tor. Au fil du temps, les relais intermédiaires peuvent devenir des noeuds de garde à l'entrée du réseau. Cette attribution est automatique et gérée par un algorithme chargé de mesurer la confiance. L'un des relais intermédiaires de Mozilla est déjà devenu un noeud de garde d'entrée. Ces gardes d'entrée sont le premier lien entre les utilisateurs et le réseau Tor. À l'autre extrémité, on trouve des relais de sortie, dont le but est de réintroduire le trafic dans le flux Internet. Quand un utilisateur Tor se rend sur un site Web, celui-ci ne voit que l'adresse IP du noeud de sortie du relais Tor, et non l'adresse IP réelle de l'utilisateur. Les relais de sortie sont essentiels pour le réseau Tor, mais ils sont aussi peu nombreux parce que les personnes qui prennent en charge ces relais s'exposent à des plaintes et à des actions en justice au cas où le réseau est utilisé pour des actions malveillantes. En effet, c'est leur adresse IP qui apparaît dans les logs à la place de l'adresse des utilisateurs du réseau.

Éviter de soutenir des activités illégales

Tor est un excellent outil de protection de la vie privée et le réseau est très utile dans les pays qui pratiquent une censure de l'Internet ou ceux qui sanctionnent les opposants politiques et les défenseurs des droits de l'homme. Cependant, le réseau est également utilisé par des criminels pour masquer leur localisation et échapper à la loi. Cette semaine, lors d'une conférence, le procureur général adjoint des États-Unis, Leslie Caldwell, a déclaré sur la base d'une étude de l'Université de Portsmouth que 80 % du trafic Tor servait à acheminer de la pédo-pornographie. Mais selon Wired, cette estimation est erronée, parce que l'étude ne s'est intéressée qu'aux services cachés et aux sites web qui ne sont accessibles qu'à l'intérieur du réseau Tor, et non pas à l'ensemble du trafic transitant par le réseau.

La plupart des gens utilisent Tor pour masquer leur adresse IP pendant une navigation « régulière » sur la toile, et non pour accéder aux services cachés du réseau Tor. Selon le Projet Tor, les services cachés ne représentent que 1,5 % environ de l'ensemble du trafic qui passe par Tor. Comme Leslie Caldwell, de nombreux représentants de l'autorité judiciaire se plaignent de la généralisation des technologies de chiffrement par les sociétés Internet et les fabricants de matériels, qui compliquent beaucoup leur travail. Pour eux, ces protections contribuent à rendre l'Internet toujours plus opaque. Cependant, on ne peut pas non plus nier qu'une partie du trafic transitant par Tor est malveillant. Des botnets et des programmes ransomware utilisent Tor pour masquer l'emplacement réel de leurs serveurs de commande et de contrôle. En prenant en charge des relais intermédiaires et non des relais de sortie, Mozilla veut éviter de cacher les activités illégales d'utilisateurs de Tor et que leurs adresses IP remontent à Mozilla, car la fondation s'exposerait à des actions juridiques.

Une capacité encore insuffisante

Cependant, le réseau Tor aurait plus besoin de noeuds de sortie supplémentaires que de noeuds de sortie intermédiaires. Mozilla n'a pas immédiatement répondu à une demande de commentaire de nos confrères d'IDG News Service. L'augmentation de la capacité intermédiaire permettrait d'améliorer la fluidité du trafic à l'intérieur du réseau Tor, y compris pour les sites illégaux qui fonctionnent comme des services cachés de Tor. Ce supplément de capacité aurait aussi d'autres avantages. S'il disposait d'un plus grand nombre de relais intermédiaires sûrs de grande capacité, The Oignon Router pourrait mieux se défendre contre les attaques dont le but est de démasquer les utilisateurs anonymes. « En fonction de l'impact de la preuve de concept, nous pouvons déplacer les noeuds vers une autre partie de notre infrastructure », a déclaré Arzhel Younsi. « Tant que les clés privées sont intactes, leur réputation les suit partout où ils vont, sans risque d'être exposées à un moment ou un autre ».

Mozilla recycle ses serveurs pour muscler le réseau Tor

0

Réaction

La fondation Mozilla a choisi de recycler d'anciens serveurs en relais intermédiaires dédiés au réseau Tor, même si l'anonymat ne semble plus garanti sur le réseau décentralisé.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Suivre toute l'actualité

Newsletter

Recevez notre newsletter comme plus de 50 000 professionnels de l'IT!

Je m'abonne

Commentaire