Google Cloud Platform a profité de la conférence annuelle RSA 2023 pour annoncer des changements concernant Apigee, la plateforme de gestion d’API qu’il a acquise en 2016. Le géant a annoncé une solution de détection des abus d’API basée sur le machine learning (ML) : « Nous facilitons et accélérons la détection des incidents d'abus d'API grâce à l'introduction de tableaux de bord de détection d'abus alimentés par Advanced API Security Machine Learning » affirme Google dans un billet de blog. Pour rappel, Advanced API Security a été lancée en juillet 2022 et comprend un ensemble de fonctionnalités de sécurité des API basées sur Apigee.

Shelly Hershkovitz, responsable produit chez Google Cloud indique ainsi que ces modèles d'apprentissage automatique sont formés pour détecter les attaques liées aux différentes activités de l’entreprise. « Ces types d'attaques sont notoirement difficiles à identifier et ciblent les API liées à la propriété intellectuelle, aux processus commerciaux ou aux informations sensibles, telles que les données utilisateur, la liste des marchandises ou les comptes créditeurs. Ces API doivent être accessibles pour fournir une valeur commerciale, mais sont également devenues des cibles pour les attaquants », ajoute-t-elle.

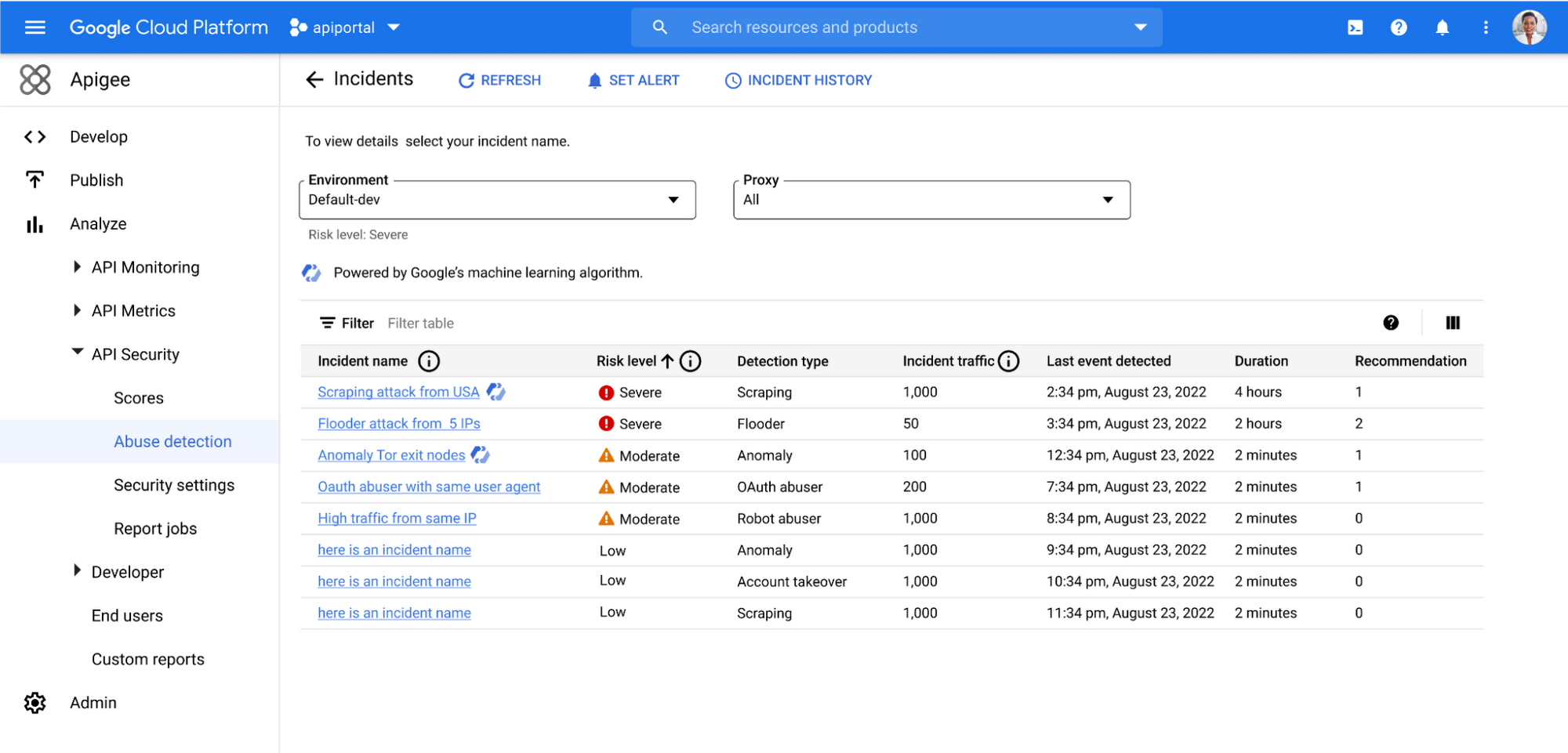

Avec le portail Apigee dopé au machine learning, la détection d'abus est facilitée. (Crédit : Google)

Des violations de données qui coûtent cher

Les incidents de sécurité liés aux API ne sont pas nouveaux mais leur coût a rapidement grimpé ces dernières années. Dans son rapport intitulé Quantifying the Cost of API Insecurity, Imperva estime que le manque d'API sécurisées pourrait entraîner une cyber perte mondiale totale annuelle moyenne liée aux API comprise entre 41 et 75 milliards de dollars par an. De plus, selon le rapport 2022 d'IBM sur le coût d'une violation de données, le coût moyen d'une violation de données est de 4,35 millions de dollars. Il est donc vital que les entreprises détectent et atténuent rapidement les incidents d'abus d'API afin d'éviter qu’elles ne subissent des dommages prolongés sur le plan financier ainsi que du point de vue de la notoriété. A ce jour, cependant, les attaques touchant aux activités de l’entreprise sont plus difficiles à détecter en utilisant des politiques de sécurité statiques. Ainsi, les attaquants peuvent manipuler des fonctionnalités pour atteindre leur objectif sans déclencher d'alertes de sécurité statiques.

Un modèle de détection des abus prêt à l’emploi

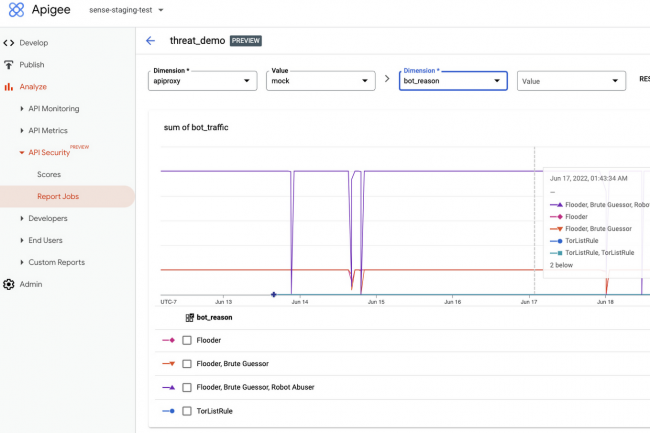

Dans le détail, si un acteur malveillant vient à prendre le contrôle d'un serveur et y apporte des modifications subtiles, le changement des schémas d'activité du serveur est généralement indétectable par la plupart des outils de surveillance. Toutefois, dans ce scénario, Shelly Hershkovitz affirme que le modèle de détection des abus d'API d'Advanced API Security, alimenté par les ML, peut aider à différencier le trafic légitime du trafic malveillant et avertir immédiatement les principales parties prenantes afin qu'elles agissent rapidement et minimisent le rayon d'action du problème. Ces modèles ML qui alimentent la détection des abus d'API ont été formés et utilisés par les équipes internes de Google pour aider à protéger toute API publique. La firme précise que « ces modèles s'appuient sur des années d'apprentissage et de bonnes pratiques et sont désormais disponibles pour tous les clients d'Apigee Advanced API Security ».

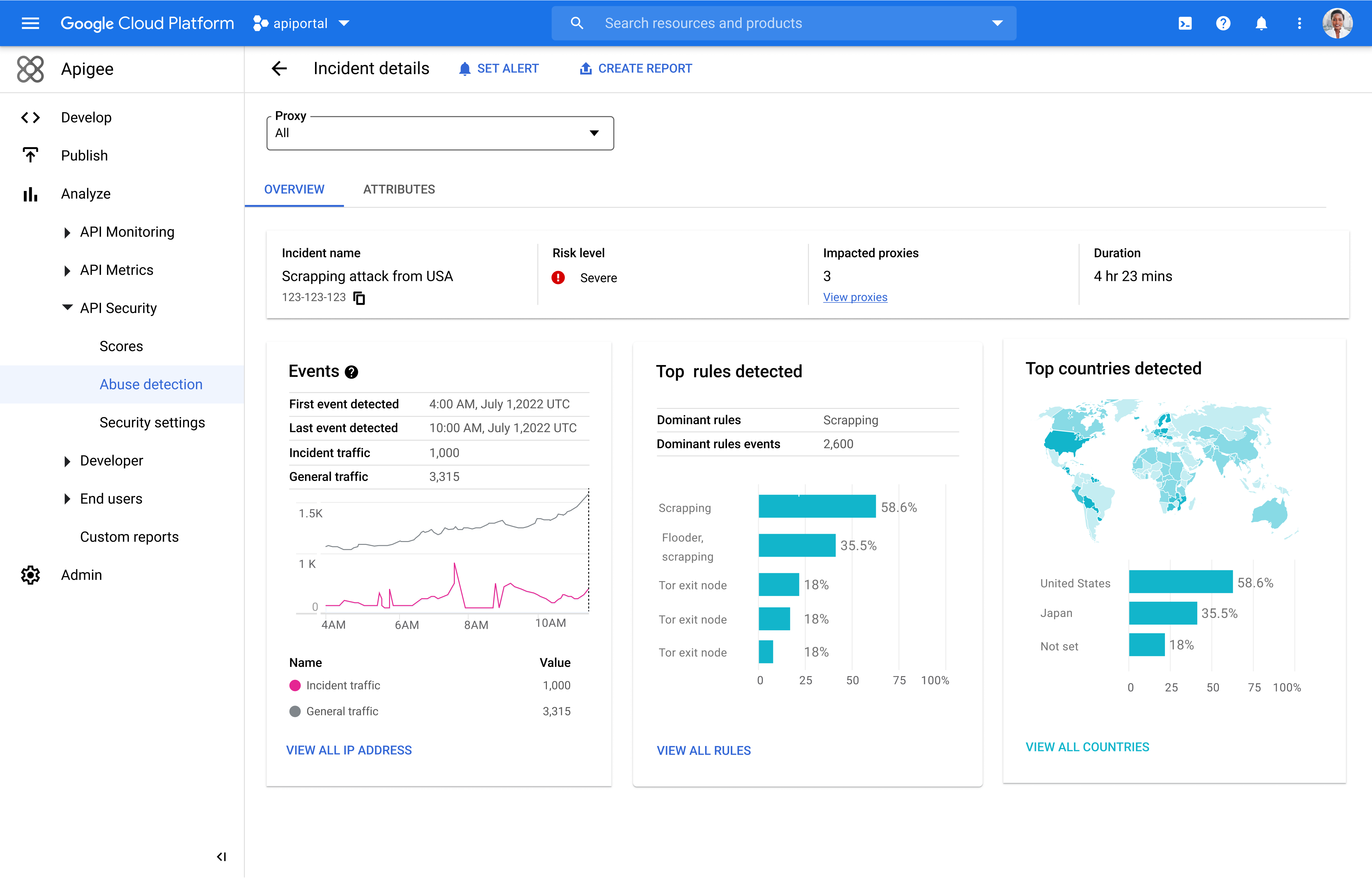

Avec le tableau de bord, les équipes informatiques ont une vue d'ensemble des différents incidents et un accès aux détails liés à chacune des attaques. (Crédit : Google)

Le tableau de bord mis à disposition des opérateurs permet également de faire face au volume élevé d'alertes et se concentrer sur les incidents critiques au milieu de ce trafic. « Les tableaux de bord d'Apigee Advanced Security, alimentés par le ML, identifient plus précisément les abus d'API critiques et trouvent des modèles similaires dans le grand nombre d'alertes de bots afin de réduire le temps nécessaire pour trouver les incidents les plus importants et agir en conséquence ». Lorsqu’une menace est repérée, elle est présentée avec une description claire et concise pour capturer l'essence de l'attaque ainsi que les caractéristiques les plus importantes telles que la source de l'attaque, le nombre d'appels à l'API et la durée de l'attaque, afin d'aider à résoudre l'incident plus rapidement.

Commentaire