Apple a refusé de dire clairement si elle envisageait de corriger une vulnérabilité dans la gestion des SMS qui permet à un attaquant d'envoyer un message texte en falsifiant le nom de l'expéditeur. Répondant à une question du site Endgadget, Apple propose aux utilisateurs de passer par son service de messagerie instantanée iMessage, qui ne fonctionne que sous iOS, le système d'exploitation tournant sur les terminaux mobiles d'Apple. « Si l'utilisateur passe par iMessage au lieu du SMS, les adresses sont vérifiées et le système protège contre les attaques par spoofing », a indiqué l'entreprise au cours du week-end. « Un défaut du système d'envoi de messages courts par SMS, c'est qu'il permet d'envoyer des messages avec des adresses usurpées à n'importe quel téléphone. C'est pourquoi nous demandons aux utilisateurs d'être extrêmement prudents si un message SMS les invite à se connecter à un site ou à une adresse inconnus ».

« La solution suggérée par Apple, qui renvoie les utilisateurs vers le service très limité d'iMessage, indique que l'entreprise californienne ne prend pas le problème au sérieux », a estimé Paul Henry, expert en sécurité et analyste judiciaire chez Lumension. « J'aurai aimé qu'Apple prenne le problème un peu plus sérieusement », a-t-il insisté. « Certes, c'est très pratique de s'en tirer en indiquant simplement aux utilisateurs de passer par iMessage, mais que dire aux utilisateurs Android ? »

Les SMS sont loin d'être sécurisés

Cependant, en matière de risques de sécurité en général quant à l'usage des SMS sur mobile, Apple a raison. Le spoofing, qui consiste à afficher un faux numéro d'expéditeur, n'est pas difficile à réaliser pour tromper n'importe quel appareil mobile. De nombreux sites légitimes, comme SpoofCard, permettent à quiconque d'envoyer une fausse adresse lors de l'envoi d'un texte ou de faire apparaître un faux numéro de téléphone d'appelant, le CallerID. « L'intégrité en terme de SMS ou de CallerID, ça n'existe pas, tout simplement », a reconnu l'expert en sécurité.

Dans le cas d'Apple, le problème de sécurité est spécifique à l'iPhone et résulte de la façon dont iOS gère l'en-tête utilisateur ou User Data Header (UDH) d'un message texte. Une faille dans le traitement de l'UDH permet à un attaquant de modifier l'adresse de réponse, comme l'a révélé la semaine dernière le hacker français « pod2g », connu aussi pour le jailbreak de l'iPhone. Selon lui, un attaquant pourrait envoyer un message en faisant croire qu'il provient d'une banque ou d'une autre source fiable et demander à l'utilisateur de communiquer des informations personnelles ou le rediriger vers un site de phishing en trompant sa confiance. Ce bug existerait dans l'iPhone depuis le début et serait toujours présent dans la version bêta 4 d'iOS 6.

Dans tous les cas, que ce soit depuis un iPhone ou depuis tout autre appareil mobile, les experts en sécurité recommandent de ne jamais transmettre de renseignements personnels en réponse à un message texte prétendument envoyé par une banque ou de cliquer sur des URL envoyées par SMS.

Bug SMS sur l'iPhone, Apple invite à utiliser iMessage

0

Réaction

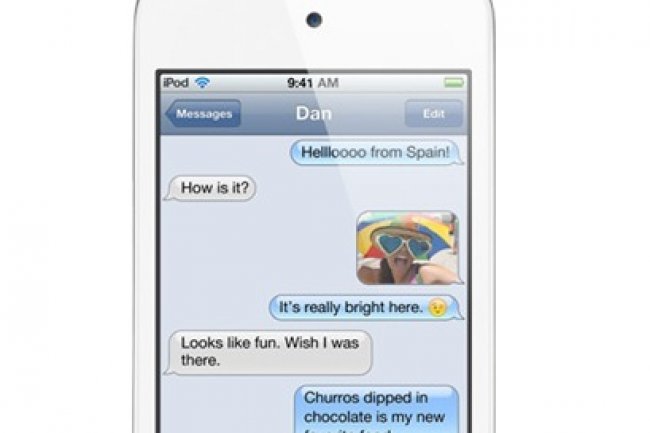

Pour contrer le bug d'iOS permettant d'envoyer des SMS frauduleux en faisant croire qu'ils proviennent d'une source fiable, Apple propose juste d'utiliser iMessage !

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire