Un cadeau inespéré en ce début d’année 2022 pour les victimes de ransomware. Hier, un utilisateur nommé « Topleak » a publié sur le forum de notre confrère Bleepingcomputer des clés principales de déchiffrement pour trois rançongiciels : Maze, Egregor et Sekhmet. Le mystérieux donateur se présente comme un des développeurs des ransomwares. Dans un message, il explique que cette publication est une opération planifiée sans être liée aux récentes saisines et arrestations aux seins des affiliés en Russie.

Le message de Topleak comprend un lien de téléchargement vers un fichier 7zip contenant 4 archives. Elles renferment les clés de déchiffrement de Maze, Egregor et Sekhmet, ainsi que le code source d'un malware « M0yv » utilisé par le gang des ransomwares. Au sein des archives, on retrouve la clé de chiffrement maître public et la clé privée associée à un « annonceur » spécifique ou un affilié de l’opération de ransomware. Dans le détail, on distingue près de 40 clés pour Maze, 19 pour Egregor et 1 pour Sekhmet.

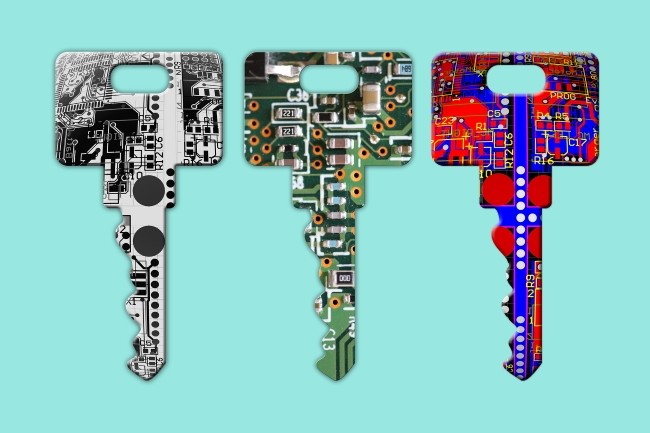

Des clés validées et un décrypteur publié

Des experts d’Emisoft ont rapidement analysé ces précieux sésames et confirmés leur légitimité. Ils peuvent donc être utilisés pour déverrouiller et récupérer des fichiers et des documents. L’éditeur de sécurité a publié un outil de déchiffrement spécifique. Les victimes ont besoin de la note de rançon, car elle comprend la clé de déchiffrement masquée.

Pour mémoire, Maze avait fait plusieurs victimes (Leon Grosse, SK Hynix, LG, Xerox, Cognizant ou Bouygues Construction). Le groupe a fonctionné de mai 2019 à octobre 2020 où il a été remplacé par Egregor. Ce dernier a poursuivi les campagnes de son prédécesseur en attaquant Randstad et Ubisoft. De son côté, Sekhmet est considéré comme un cas à part, car le groupe a chassé sur les terres de Maze à la même période soit début 2020.

Commentaire