Les chercheurs en sécurité alertent sur les attaques menées par un groupuscule de cyber-espions chinois contre des entreprises partout dans le monde. Le groupe APT41 exploite des vulnérabilités récentes qui affectent des applications et des dispositifs de fournisseurs comme Cisco, Citrix et Zoho, particulièrement répandus. Dans le contexte de la crise Covid-19 actuelle, le risque pour les entreprises est encore plus important, car le personnel IT travaille à distance et la mise en œuvre précipitée du télétravail, pour éviter aux employés de se déplacer, pourrait laisser les applications professionnelles exposées à Internet sans protection adéquate. « Entre le 20 janvier et le 11 mars, FireEye a constaté que le groupe APT41 a essayé d’exploiter des vulnérabilités pouvant affecter Citrix NetScaler/ADC, des routeurs Cisco et Zoho ManageEngine Desktop Central chez plus de 75 de ses clients », ont déclaré les chercheurs de l’entreprise de sécurité FireEye dans un rapport publié hier. Ils ont également déclaré que « jamais, ces dernières années, ils n’avaient observé d’attaques d’une telle ampleur menées par un acteur chinois du cyber-espionnage ».

Qui sont les hackers du groupe APT41 ?

Cet acteur sophistiqué du cyber-espionnage, probablement soutenu par le gouvernement chinois, opère depuis au moins 2012. Ses actions semblent suivre les plans quinquennaux de développement économique de la Chine. Également connu dans l'industrie de la sécurité sous les noms de Barium ou Winnti, le groupe APT41 a participé à la collecte de renseignements stratégiques auprès d’entreprises de nombreux secteurs, mais aussi à des attaques à but lucratif ciblant essentiellement l'industrie des jeux en ligne. Certains experts pensent que le groupe fonctionne comme une entreprise avec plusieurs équipes, dont chacune suit des objectifs différents.

Dans le passé, APT41 s'est spécialisé dans les attaques de logiciels de la chaîne d'approvisionnement. Le groupe a piraté les environnements de développement de plusieurs fournisseurs de logiciels et a injecté du code malveillant dans des outils signés numériquement, qui ont été distribués ensuite aux clients par les canaux habituels de distribution de logiciels. C’est le cas par exemple de l'attaque menée en 2017 contre CCleaner, qui s’est traduite par la distribution à 2,2 millions d'utilisateurs de copies compromises de l'utilitaire populaire. Le groupe serait également responsable de l’attaque baptisée ShadowPad, ciblant un logiciel de la chaîne d'approvisionnement. Là aussi, elle s’est traduite par la distribution de versions malveillantes d'un outil commercial de gestion de serveurs d'entreprise appelé Xmanager.

Un palmarès impressionnant

« Pour mener à bien ses missions, le groupe APT41 s'appuie sur un arsenal de plus de 46 familles de malwares et d'outils différents, y compris des utilitaires accessibles au public, des logiciels malveillants partagés avec d'autres opérations d'espionnage chinoises et des outils propres au groupe », avait déclaré FireEye dans un rapport publié l'année dernière sur les activités du groupe de hackers chinois. « APT41 identifie et compromet rapidement les systèmes intermédiaires et parvient à accéder à des portions de réseau normalement segmentées. Lors d’une de ses campagnes, le groupe a réussi à compromettre des centaines de systèmes sur plusieurs segments de réseau et plusieurs régions géographiques en deux semaines seulement ». Les chercheurs en ont conclu que le groupe était bien doté en ressources, qu’il était hautement qualifié, créatif et agile, s'adaptant rapidement à toute tentative de remédiation de ses cibles aux infections. En général, les intrusions du groupe APT41 se répandent largement et sont très persistantes, ses hackers étant prêts à se battre pour maintenir leur emprise à l'intérieur des réseaux. Dans la situation actuelle, les entreprises pourraient avoir encore plus de mal à réagir à de telles attaques, alors que des membres de leurs équipes de sécurité et IT travaillent à distance ou sont malades à cause de la pandémie Covid-19.

Retour sur les campagnes récentes

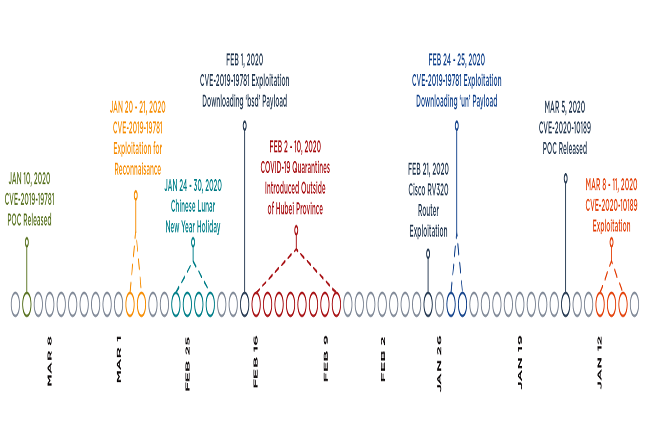

Les attaques observées par FireEye cette année ont visé des entreprises de nombreux secteurs, notamment ceux de la banque et de la finance, de la défense, de l’administration, de la santé, de la haute technologie, de l'industrie manufacturière, du pétrole et du gaz, des produits pharmaceutiques, des télécommunications et des transports, et ce partout dans le monde. Les pays touchés sont les États-Unis, le Royaume-Uni, l'Australie, le Canada, le Danemark, la Finlande, la France, l'Inde, l'Italie, le Japon, la Malaisie, le Mexique, les Philippines, la Pologne, le Qatar, l'Arabie saoudite, Singapour, la Suède, la Suisse et les Émirats arabes unis. Contrairement aux campagnes précédentes axées sur le phishing ou la diffusion de malwares du type cheval de Troie, les attaques qu’il a menées cette année visaient principalement des systèmes et des appareils vulnérables directement exposés à Internet.

L'un de ses derniers exploits ciblait une vulnérabilité dans Citrix Application Delivery Controller (ADC), anciennement connu sous le nom de NetScaler ADC ; Citrix Gateway, anciennement connu sous le nom de NetScaler Gateway ; et l'appliance Citrix SD-WAN WANOP. Révélée en décembre, cette vulnérabilité, portant la référence CVE-2019-19781, figurait déjà fin janvier dans l’arsenal du groupe APT41. Les attaques provoquaient l'exécution d'une commande shell qui déclenchait le téléchargement d’une porte dérobée par FTP. « Il est intéressant de remarquer que toutes les requêtes observées ont été effectuées uniquement contre des dispositifs Citrix, ce qui laisse penser que le groupe APT41 fonctionnait avec une liste déjà connue de dispositifs identifiés accessibles sur Internet », ont déclaré les chercheurs de FireEye.

Exploitation des failles Cisco

Fin février, FireEye a également observé une autre attaque du groupe APT41 ciblant le routeur Cisco RV320 d’une entreprise de télécommunications et provoquant l'installation d'un binaire malveillant sur le dispositif. Les chercheurs ne savent pas exactement quel exploit a été utilisé, mais ils les soupçonnent d’avoir utilisé un exploit accessible au public qui tire parti d'une faille d'injection de commande (CVE-2019-1652) et d'un problème de divulgation d'informations (CVE-2019-1653), deux failles corrigées en avril de l’année dernière par Cisco. Enfin, à partir du 8 mars dernier, FireEye a observé des attaques APT41 visant la solution de gestion unifiée des points d'extrémité (UEM) Desktop Central de ManageEngine, une division de Zoho. Les attaques ont commencé trois jours seulement après la publication par un chercheur en sécurité d’un code de preuve de concept pour une vulnérabilité d'exécution de code à distance affectant les versions de Desktop Central antérieures à la version 10.0.474. Zoho a livré en janvier, dans la version 10.0.474, un correctif à court terme pour cette faille (CVE-2020-10189) et un correctif plus complet dans la version 10.0.479, le 7 mars.

Les exploits ciblant Desktop Central ont été utilisés pour installer une charge utile qui, elle-même, a téléchargé une version d'essai du chargeur Cobalt Strike Beacon. Cobalt Strike est un outil de test de pénétration commercial dont la composante Beacon est une charge utile de porte dérobée utilisée pour l'exfiltration de données et le déploiement de charge utile supplémentaire. En fait, le groupe APT41 a utilisé Cobalt Strike Beacon pour télécharger Meterpreter, la charge utile d'attaque du framework de test de pénétration open source Metasploit. « Il faut préciser que seules les tentatives d'exploitation de logiciels malveillants accessibles au public comme Cobalt Strike et Meterpreter ont été observées », ont déclaré les chercheurs de FireEye. « Même si ces portes dérobées disposent de toutes les fonctionnalités, lors d'incidents précédents, le groupe APT41 a attendu de bien comprendre où ils se trouvaient et a pris le temps d’effectuer une première reconnaissance avant de déployer des malwares plus avancés ». En 2020, le groupe APT41 représente toujours l’une des menaces les plus actives et très suivie par FireEye. « La nouvelle activité de ce groupe montre leur ingéniosité et leur réactivité à tirer parti des vulnérabilités les plus récemment révélées ».

Atténuation des nouvelles attaques

Les entreprises qui exécutent les logiciels ou les dispositifs visés doivent déployer les mesures d'atténuation ou les correctifs disponibles dès que possible. Si le confinement imposé par plusieurs pays pour lutter contre la propagation du Covid-19 complique l’application des correctifs, les entreprises devraient au moins mettre en place un pare-feu pour protéger ces dispositifs de l’Internet. Les systèmes vulnérables devraient également être isolés du reste du réseau ou mis hors ligne si des alternatives peuvent être déployées, car ils pourraient déjà être compromis. Les entreprises peuvent utiliser des indicateurs d’intrusion et d’autres informations contenues dans le rapport de FireEye pour analyser leurs réseaux. Les récentes attaques APT41 mettent en évidence les risques liés à l'exposition directe d'applications professionnelles sensibles à Internet. Dans la situation actuelle, ces risques pourraient exercer une pression accrue sur les entreprises. Quoi qu’il en soit, la gestion à distance devrait toujours passer par des connexions sécurisées par VPN ou par des passerelles d'accès zero trust.

Des Hackers localisés? En 2020? Quelle blague!

Signaler un abus.." le groupe chinois APT41 exploite des vulnérabilités récentes pour s'attaquer à"...Et bien il ne reste plus qu'à leur renvoyer discrètement leur Covid19 en aérosols et là, ils ne seront plus dans le virtuel : case départ !!!

Signaler un abus