« Il pleut du ransomware comme à Gravelotte », voici une expression entendue à la rédaction du Monde Informatique pendant la période estivale. En effet, difficile de trouver une semaine sans voir une ou plusieurs entreprises victimes de ce fléau. En juillet, Netwalker a été soupçonné d’avoir fortement perturbé l’activité de l’assureur MMA, tout comme le groupe de BTP, Rabot Dutilleul. Une division d’Orange Business Services a quant à elle subi les assauts de Nefilim dérobant au passage 350 Mo de données. Comment ne pas évoquer Garmin, dont la production a été arrêtée pendant deux jours, ainsi que ses sites web, application mobile, appels téléphoniques, chat en ligne et messagerie.

Et le mois d’août n’a pas été plus paisible, bien au contraire. Les vacances ont été gâchées pour Carlson Wangonlit Travel par le ransomware Ragnar Locker. 30 000 PC auraient été bloqués et 2 To de données subtilisées. Autre spécialiste du voyage dans la tourmente, une des marques du croisiériste Carnival a été ciblée par une attaque. La litanie continue avec le groupe Maze épinglant plusieurs sociétés Canon, LG et Xerox. Plus récemment, ce fut au tour de la firme coréenne de semi-conducteurs SK Hynix d’être frappée par ce gang. Le groupe derrière Sodinokibi a de son côté persécuté Brown-Forman, la maison-mère de Jack Daniel’s. Le prestataire multiservice, Spie, a eu du mal à se défaire du ransomware Nefilim. 4 usines de production ont été mises à l’arrêt chez MOM, propriétaire des compotes Materne et des crèmes MontBlanc.

Haro sur RDP et intérêt sur les VPN

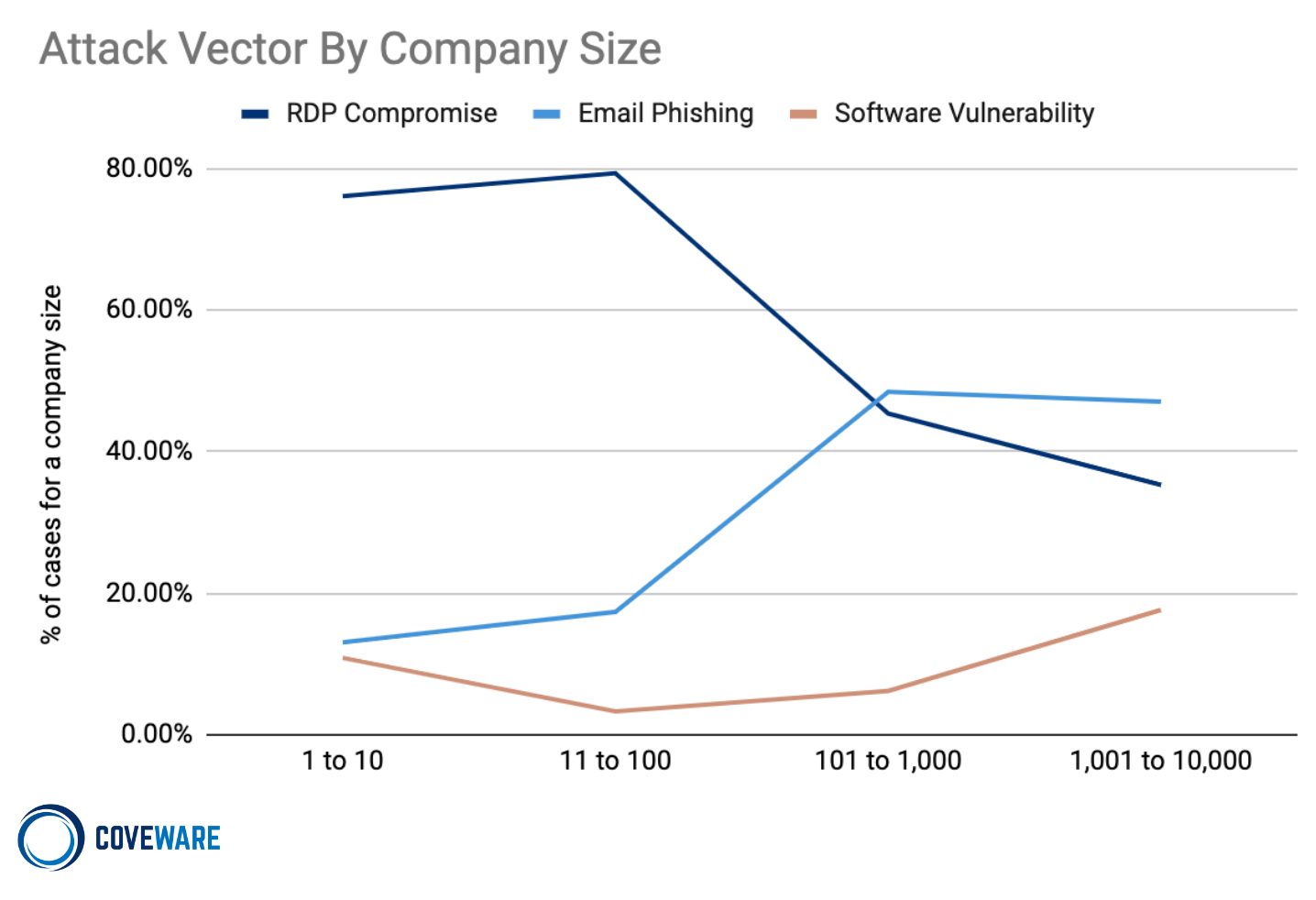

Derrière cette liste à la Prévert se cachent des groupes très organisés, Maze, Nefilim, REvil/Sodinokibi, avec un modus operandi bien rôdé. La première étape consiste à s’introduire dans le réseau de l’entreprise. Pas si difficile que cela comme le montre un rapport de Positive Technologies qui constate une moyenne de 4 jours pour pirater le réseau local d’une société et 93% de réussite. Sur les vecteurs d’attaques, RDP reste le point d’entrée numéro un des attaquants scannant sans relâche Internet à la recherche des maillons faibles. Mais selon un rapport de Coverware, il ne serait efficace que sur des PME-PMI (cf graphique ci-dessous). Pour les grandes entreprises, les gangs ont clairement changé leur angle d’attaque en passant par le phishing ou le spear phishing. C’est le cas de Maze qui se focalise majoritairement sur la messagerie (63%) et moins sur la compromission de port RDP (33%).

Les opérateurs de ransomware ont privilégié le phishing pour attaquer les grandes entreprises.

Un autre axe d’attaque s’est invité depuis le début 2020 : les VPN. Plusieurs vulnérabilités ont été découvertes auprès des éditeurs Pulse Secure, Palo Alto Networks, Fortinet, Citrix, Secureworks et F5. Selon un rapport de Sensecy, une faille a particulièrement retenu l’attention des organisations cybercriminelles : la CVE 2019-19781. En décembre 2019, l’équipe de Mikhail Klyuchnikov, expert en cybersécurité chez Positive Technologies, a découvert une faille critique dans ADC (application delivery controller) Netscaler et Citrix Gateway. La brèche, d’une criticité de 9,8 sur 10 a été très utilisée par les gangs de Maze à CLOP en passant par Nephilim et Sodinokibi/REvil. D’autres vulnérabilités comme la CVE 2019-11510 affectant les produits VPN de Pulse Secure ont été aussi utilisées par les opérateurs de ransomware.

Payer ou non la rançon : entre la théorie et la réalité

Autorités judiciaires, policières et en charge de la cybersécurité sont formelles, la règle dans les affaires de ransomware est de ne jamais payer la rançon. Les arguments : le risque de ne récupérer ni la totalité ni même une partie des fichiers chiffrés et la promotion de ces activités cybercriminelles.

Mais derrière les positions de principe se cache une réalité bien différente, comme le montrent deux cas arrivés durant la période estivale. Le premier est Garmin victime du rançongiciel WastedLocker, paralysant plusieurs de ses services. Les analystes ont été surpris par la rapidité du rétablissement des activités de la firme et ont soupçonné le paiement d’une rançon pour obtenir un décrypteur. Le groupe Evil Corp derrière le ransomware exigeait 10 millions de dollars. Au-delà du probable paiement par Garmin, c’est la manière de procéder de l'éditeur, épaulé par les deux sociétés Emsisoft et à Coveware, qui interpelle. La première est une société en cybersécurité, connue pour fournir des décodeurs de ransomware à partir de ceux fournis par les cybercriminels. La seconde propose des services de négociation de rançons. Garmin aurait donc à la fois payé pour obtenir cet outil, mais aurait demandé à Emsisoft de l’analyser et de le rendre pleinement opérationnel afin de débloquer les machines et les fichiers.

L’autre cas est celui de Carlson WagonLit Travel (CWT), spécialiste des voyages d’affaire. Victime de Ragnar Locker, il aurait payé 4,5 millions de dollars pour remettre en route les 30 000 PC paralysés. Au départ, le gang réclamait 10 millions de dollars et c’est le directeur financier de CWT en personne qui a assuré la négociation. Plaidant les difficultés de l’entreprise liées à la crise sanitaire, il a réussi à réduire le montant de la rançon.

Le ransomware as a business progresse

Des deux exemples cités précédemment, plusieurs enseignements sont à tirer. Le premier est que les groupes d’attaquants se professionnalisent en ciblant des entreprises de plus grande taille avec des rançons adaptées. Preuve en est le montant moyen des rançons qui a atteint 178 254 dollars au second trimestre (+60% par rapport au premier trimestre 2020), selon Coverware.

Autre évolution à retenir, la montée en puissance du couplage du chiffrement des données avec leur exfiltration. Dans la plupart des attaques estivales, les gangs ont rendu leurs exploits publics en offrant un échantillon des informations dérobées. Une tactique servant à maintenir une pression sur la victime en cas d’échec des négociations. Certains n’hésitent pas à mettre aux enchères les informations volées pour glaner encore un peu plus d’argent. Toujours sur l’aspect financier, les cybercriminels étudient de plus en plus les comptes des sociétés visées pour affiner leur demande de rançon et s’inscrire dans la vague du ransomware as a business. Et comme on l’a vu certaines sociétés n’hésitent pas à discuter et à payer.

Des groupes de plus en plus structurés

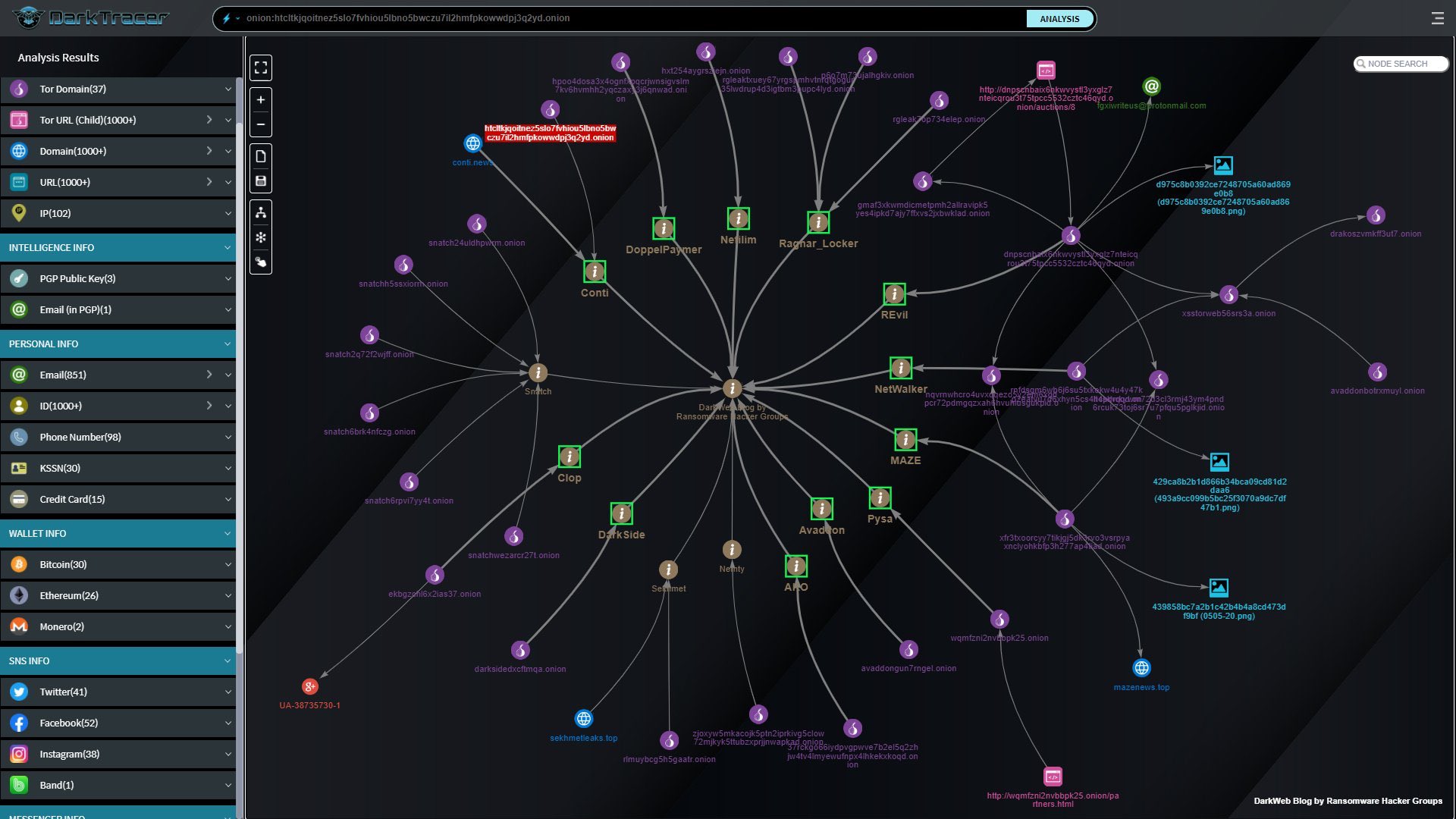

Comme indiqué précédemment, les cyberattaquants se structurent de plus en plus. Un document récent donne une idée du panorama (incomplet) et cartographie les différents gangs et groupes, ainsi que leurs victimes (cf photo ci-dessous). On peut également se référer au document publié par l’ANSSI en février 2020 sur l’état de la menace rançongiciel qui dresse une liste des menaces et de leur modus operandi. Mais le paysage évolue, comme le montre le rapport de Coverware en parlant de Maze qui s’est doté de partenaires de circonstances et de spécialistes. Ces derniers ont des compétences sur l’hébergement sécurisé sur Tor, sur le stockage et la migration des données dans le cloud, sur le développement web front end et des appétences pour les négociations.

Les gangs sont de plus en plus nombreux et les cartographies doivent s'actualiser régulièrement. (Crédit Photo: Dark Tracer)

A ces groupes déjà connus, il faut ajouter des petits nouveaux comme DarkSide et Conti. Le deuxième vient de se faire connaître et serait un dérivé du ransomware Ryuk. Il aurait déjà à son actif plusieurs victimes dont Peugeot Motocycles. De son côté, Darkside se veut « un nouveau produit sur le marché » avant d’ajouter « cela ne veut pas dire que nous n’avons pas d’expérience et que nous ne venons pas de nulle part ». Au final, l’été 2020 aura permis aux acteurs du ransomware de passer à une vitesse supérieure pour peaufiner les demandes de rançons et les attaques. Il présage d’une rentrée tout aussi tumultueuse pour les entreprises et les administrations.

Commentaire