2019 a - malheureusement - été un très bon cru pour les ransomwares. Et 2020 démarre - malheureusement encore - sur les chapeaux de roue en la matière. Une poignée de jours après Clop, un autre rançongiciel sans doute encore plus menaçant plane au-dessus des entreprises. Découvert par les chercheurs en sécurité de MalwareHunterTeam et décortiqué par le hacker éthique Vitali Kremez via du reverse engineering, le ransomware Snake s'abat sur les systèmes et réseaux informatiques.

D'après les premières informations, ce malware spécialisé écrit en langage de programmation Golang, a un niveau d'obfuscation - consistant à rendre un exécutable ou un code source illisible et difficile à comprendre par un être humain ou un décompilateur - beaucoup plus élevé que ce qui est habituellement observé avec ce type d'infection. Une fois activé, Snake a été conçu pour supprimer les sauvegardes de fichiers (Shadow Volume Copies) de l'ordinateur, puis s'attaquera aux nombreux processus liés aux systèmes SCADA, machines virtuelles, systèmes de contrôle industriels, outils de gestion à distance, logiciels de gestion de réseau...

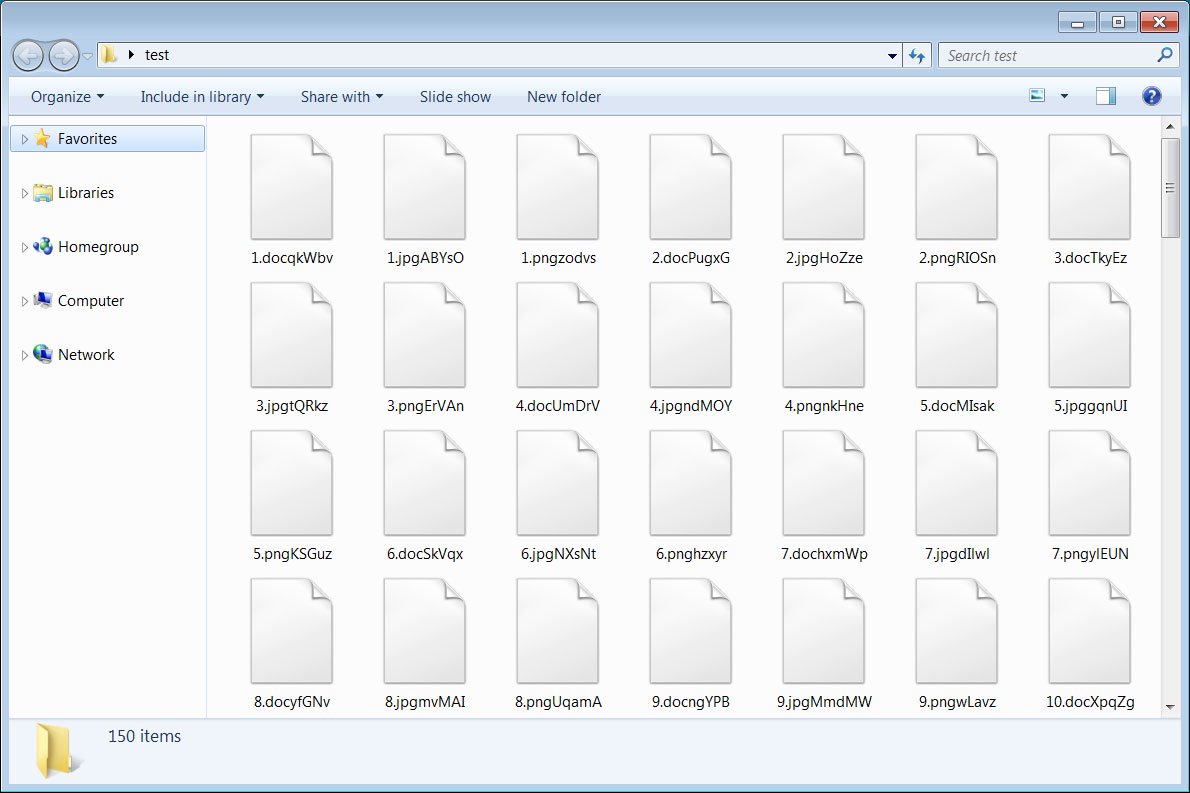

Lors du cryptage d'un fichier, le ransomware Snake ajoutera une chaîne de 5 caractères à l'extension des fichiers. (crédit : Bleeping Computer)

Pas de faiblesses identifiées pour l'instant

Dans leur message de rançon (fichier .txt), les pirates indiquent que les algorithmes de chiffrement utilisés sont en AES-256 et RSA-2048 et que le seul moyen de les décrypter est d'acheter une clé privée spécialement créée pour le réseau de l'entreprise touchée. Comme toujours avec ce type de cybermenace rien ne garantit cependant que la clé fournie fonctionnera et que les fichiers perdus pourront être restaurés.

Commentaire