Tous les acteurs et experts militaires s'accordent au moins sur un point : les guerres s'étendent bien au-delà du champ de bataille physique traditionnel. Et c'est aussi sur le terrain cyber que des actions (déstabilisation, attaques informatiques...) sont menées tous les jours partout dans le monde. En tant que puissance armée de premier plan, la Russie est bien évidemment dotée - à l'instar des Etats-Unis - de larges capacités pour mener des cyberattaques en tout genre. Dans une enquête internationale menée par plusieurs médias incluant Le Monde et The Guardian, une partie de la stratégie du Kremlin dans ce domaine a fait l'objet un leak inédit de documents, baptisé Vulkan files, que l'on doit à un lanceur d'alerte. Les informations qui ont fuité mettent en particulier en lumière les agissements d'une officine bien particulière, Vulkan, co-fondée par Anton Markov et Alexander Irzhavsky. Cette dernière s'avère, selon l'enquête, directement impliquée dans de très nombreuses actions (cyberespionnage, campagnes massives de désinformation sur Internet et les réseaux sociaux...) opérées depuis la Russie et liées à un tristement célèbre cybergang Sandworm.

Selon The Guardan, alors que Vulkan apparaît de prime abord comme une « simple » agence de conseil en stratégie de cyberdéfense et de cybersécurité, son rôle irait bien au-delà de cette mission, servant en réalité directement aux services secrets et militaires russes pour mener un large éventail d'actions incluant par exemple de la préparation et de l'appui à la réalisation de cyberattaques sur des infrastructures critiques à l'échelle internationale. « Les activités de la société sont liées au service fédéral de sécurité ou FSB, l'agence d'espionnage nationale, aux divisions opérationnelles et de renseignement des forces armées, connues sous le nom de GOU et GRU, et au SVR, l'organisation russe de renseignement extérieur », explique notre confrère. Et Le Monde d'indiquer : « Traditionnellement, le FSB (sécurité intérieure), le GRU (renseignement militaire) et le SVR (renseignement extérieur) russes se méfient les uns des autres, communiquent peu et évitent d’avoir recours aux mêmes outils – à tel point qu’en 2016 le GRU et le SVR avaient tous les deux, et sans se concerter, piraté les e-mails du Parti démocrate américain. Mais, depuis le début des années 2010, les services de sécurité du pays tentent d’accroître leurs capacités cyber à marche forcée, sans toujours avoir en interne les moyens de leurs ambitions, et multiplient les recours aux sous-traitants ».

Des système d'information servant aux actions cyber russes dévoilés

Dans le cadre d'une coopération avec Le Monde en janvier 2023, Sekoia a par ailleurs apporté une analyse sur deux systèmes révélés par l'enquête autour des Vulkan Files. Il s'agit d'Amezit et Scan-AS, dont des documents divers (manuels, présentations, descriptifs...) datant de 2016 à 2019 ont permis d'en savoir plus sur leurs fonctionnements. « D'après les en-têtes des documents, il s'agit d'un projet commun entre Vulkan et l'Institut fédéral de technologie radio de Rostov, une administration publique sous la tutelle du FSB depuis au moins 2010. Le client final identifié de ce projet est le ministère russe de la défense », indique Sequoia.

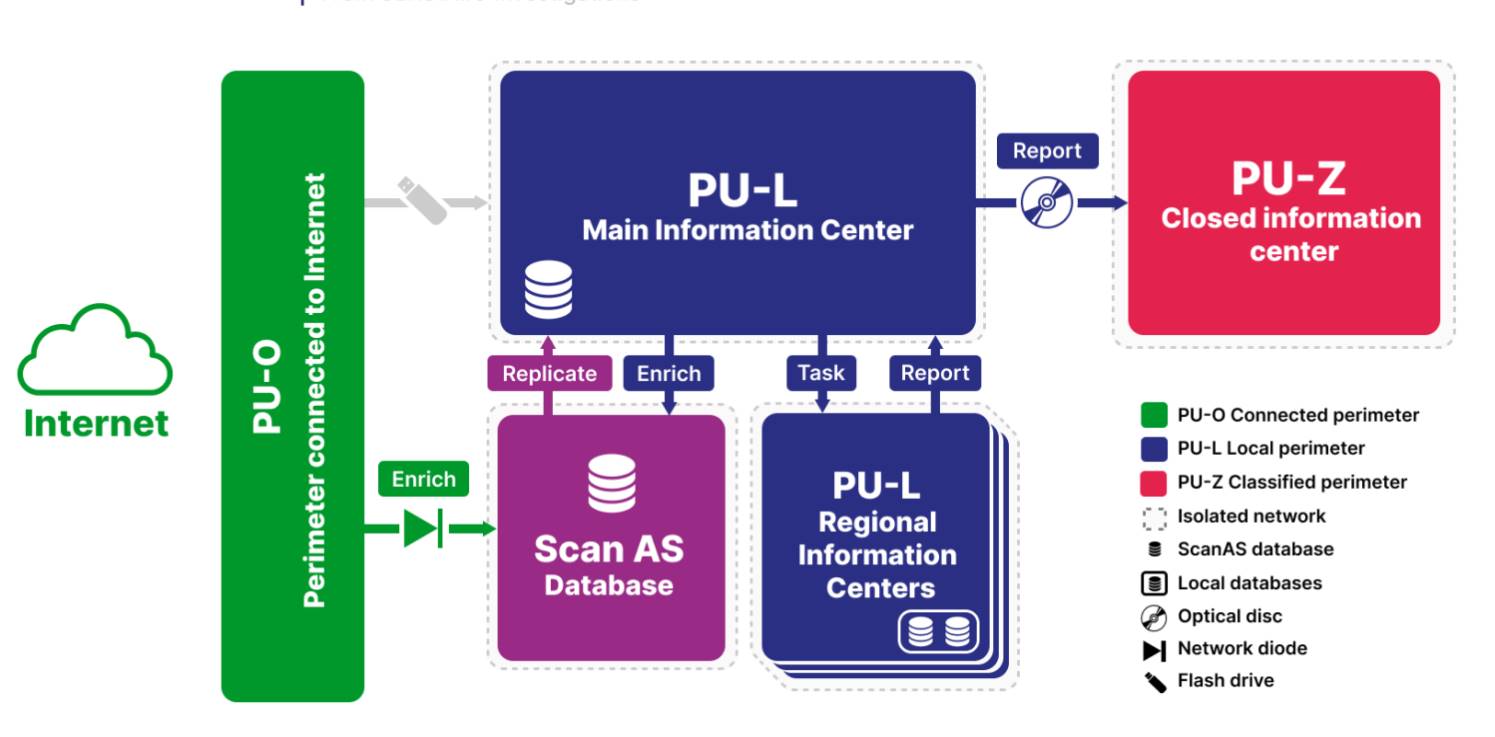

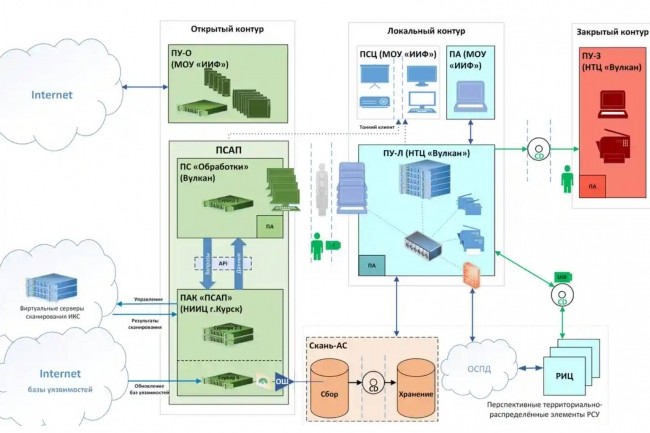

Scan-AS apparaît comme une base de données isolée, utilisée pour cartographier les réseaux adverses parallèlement ou préalablement aux opérations cyber menées par les services de renseignement militaire russes GRU. « Les intrants open source de Scan-AS s'appuient sur de multiples services de balayage de l'internet (notamment Shodan.io, Scans.io et le recensement de l'internet 2012), des bases de données de vulnérabilités, telles que les listes CVE et NVD, ainsi que des bases WHOIS telles que ARIN, RIPE ou Verisign. Ces différentes sources de données permettent aux opérateurs de cartographier passivement la partie externe d'un système d'information : systèmes autonomes, plages d'adresses IP, domaines et vulnérabilités associées pour chaque service découvert », explique Sequoia. « La base de données Scan-AS fait partie d'un système d'information plus large, désigné dans le document comme système matériel et logiciel pour la gestion centralisée des forces spéciales cyber. Ce système est probablement utilisé pour mener, gérer et capitaliser les résultats des cyber-opérations ».

Système d'information centralisé des forces cyber russes selon des documents leakés des Vulkan files et analysé par Sequoia. (crédit : Sequoia)

Bloquer les communications et empêcher l'usage des technologies d'anonymisation à grande échelle

Dans d'autres documents, Sequoia a également identifié un deuxième projet servant la Russie dans ses opérations cyber, Amezit. Son but ? « Gérer l'information à deux niveaux. Tout d'abord, le niveau infrastructure, en interceptant et en analysant les communications réseau des routeurs et commutateurs, permet aux opérateurs de bloquer les accès spécifiques des abonnés FAI ou de rediriger les utilisateurs vers des ressources filtrées dites « légitimes », indique Sequoia. « Le système propose d'influencer la zone géographique ciblée grâce à la création, la distribution et l'amplification intégrées de l'information par le biais de canaux multiples tels que les SMS, les réseaux sociaux (création et gestion automatisées de faux profils), les blogs, les réseaux téléphoniques ou les forums Internet ».

La partie gestion vise à confier une mission spécifique à un superviseur de sous-système. Une fois que l'équipe a accompli la tâche, un rapport est généré, qui peut inclure des éléments liés à l'opération, tels que des vidéos, des images et des documents. Les capacités des sous-systèmes identifiés sont variées. L'un sert par exemple à intercepter, bloquer et modifier les communications transitant par les équipements de télécommunication tels que les commutateurs et les routeurs, un autre pour bloquer ou rediriger les communications d'utilisateurs en altérant des protocoles spécifiques avec pour but d'empêcher l'utilisation de technologies d'anonymisation telles que TOR, I2P ou les services VPN privés...

Des efforts de cyber guerre considérables

Les Vukan files contiennent en outre des courriels, des documents internes, des plans de projet, des budgets et des contrats, des cibles internationales potentielles (US, Suisse...). Ils donnent un aperçu des efforts considérables déployés par la Russie dans le domaine cyber, qui mène en parallèle une guerre contre l'Ukraine. « On ignore si les outils créés par Vulkan ont été utilisés pour des attaques réelles, en Ukraine ou ailleurs », indique notre confrère, ajoutant que 5 agences de renseignement occidentales ont confirmé que les Vulkan files semblaient authentiques. Sollicités par notre confrère pour commenter ces découvertes, ni Vulkan ni le Kremlin n'ont - étrangement - répondu.

Commentaire