Flux RSS

Intrusion / hacking / pare-feu

718 documents trouvés, affichage des résultats 41 à 50.

| < Les 10 documents précédents | Les 10 documents suivants > |

(30/01/2012 15:10:26)

Arnaques sur Facebook : les victimes redirigées vers le cloud Amazon

Selon les chercheurs en sécurité du vendeur de solutions antivirus F-Secure, des escrocs ont entrepris de rediriger les victimes qu'ils ciblent sur le réseau social Facebook vers les services cloud d'Amazon, afin de contourner les filtres qui bloquent les URL malveillantes.

Les chercheurs de F-Secure ont récemment analysé de près un faux sondage lancé sur Facebook, utilisant des extensions de navigateur trafiquées pour détourner des comptes Facebook et envoyer des messages spam sur les murs des victimes. Les messages contiennent des URL raccourcies Bit.ly qui en apparence redirigent vers des vidéos soi-disant intéressantes. En réalité, ces liens pointent vers des scripts hébergés sur le service de stockage Amazon Simple Storage Service, lesquels renvoient les victimes vers une fausse page Facebook.

La page en question affiche l'image d'un lecteur vidéo, qui, lorsqu'elle est cliquée, fait apparaître une autre fenêtre qui invite les utilisateurs à participer à un sondage. Chaque utilisateur qui accepte de se prêter au jeu fait en réalité gagner de l'argent aux escrocs grâce à des programmes d'affiliation marketing. L'escroquerie est disséminée via de fausses extensions pour les navigateurs Google Chrome et Firefox, que les arnaqueurs font passer pour des mises à jour du lecteur YouTube. Les utilisateurs sont invités à télécharger et à installer ces fausses mises à jour afin de pouvoir regarder les vidéos sur lesquelles ils ont cliquées.

Bénéficier de la côte confiance d'Amazon

Selon Mikko Hypponen, patron de la recherche chez F-Secure, les escrocs ont choisi de rediriger les utilisateurs vers le cloud d'Amazon parce que le nom de domaine et l'adresse IP du S3 bénéficient d'une côte de confiance élevée et cela augmente leurs chances de tromper les filtres URL, comme ceux utilisés par Bit.ly ou Facebook. La technique qui consiste à utiliser des liens vers Amazon S3 dans les escroqueries qui touchent Facebook est relativement nouvelle. Cependant, l'hébergement de logiciels malveillants sur ce service cloud populaire n'est, lui, pas nouveau. Notamment parce que les services d'hébergement Amazon S3 ne sont pas très chers et que beaucoup de cybercriminels sont en mesure de les payer pour les utiliser.

Néanmoins, comme l'explique le chercheur, il y a différentes pratiques en la matière. « Certains cybercriminels préfèrent voler les informations de connexion de clients existants du service de stockage d'Amazon pour abuser de leurs comptes. D'autres utilisent exclusivement des comptes appartenant à d'autres personnes. D'autres encore créent de nouveaux comptes, mais en utilisant des cartes de crédit volées. Enfin, certains créent des comptes valides et payent l'abonnement pour les cybercriminels, » a déclaré Mikko Hypponen.

Symantec préconise de désactiver pcAnywhere et d'attendre les correctifs

L'éditeur de solutions de sécurité Symantec a conseillé à ceux qui utilisent son logiciel de contrôle à distance pcAnywhere de le désactiver. En effet, des pirates ayant eu accès au code source du produit pourraient tenter d'exploiter certaines failles de sécurité identifiées dans l'application. Plus tôt ce mois-ci, Symantec a confirmé que le code source des versions 2006 de Norton Antivirus Corporate Edition, Norton Internet Security, Norton SystemWorks et pcAnywhere avait été volé par des hackers. A l'époque, le vendeur avait déclaré que, compte tenu de l'âge de ces produits, les clients utilisant actuellement les logiciels Norton n'avaient pas plus de risque d'être visés par des cyberattaques. Cependant, Symantec a reconnu malgré tout que les utilisateurs de pcAnywhere, qui, ces dernières années, n'a pas évolué autant que les autres produits Norton, présentaient peut-être un risque suite au vol du code source.

Des vulnérabilités dans l'encodage et le cryptage

Dans un Livre blanc publié en début de semaine, Symantec a révélé que l'encodage et le cryptage utilisé par pcAnywhere pour sécuriser les communications de PC à PC étaient vulnérables. « Par conséquent, il est possible que des attaques de type « man-in-the-middle » soient menées avec succès contre ces machines, selon la configuration et la manière dont le produit est utilisé, » a indiqué le vendeur. Notamment, si les attaquants parviennent à trouver la clé cryptographique utilisée par l'application, ils sont susceptibles de lancer des sessions de contrôle à distance non autorisées et pourraient potentiellement accéder à d'autres données stockées sur un réseau interne.

Les identifiants de connexion de l'application peuvent également être interceptés avec l'aide d'un renifleur de réseau. Néanmoins, pour y parvenir, l'attaquant doit avoir accès au réseau via un ordinateur déjà infecté par un malware ou recourir à quelque autre méthode d'intrusion. « Pour l'instant, Symantec recommande de désactiver le produit jusqu'à la livraison d'une série de mises à jour logicielles qui résoudront les risques de vulnérabilité actuellement identifiés, » a déclaré Symantec dans un communiqué. « Pour les clients qui ne peuvent se passer de pcAnywhere dans leur activité, ceux-ci doivent bien comprendre les risques qu'ils encourent. Ils doivent vérifier qu'ils utilisent bien la version 12.5 de pcAnywhere. Ils devront appliquer tous les correctifs appropriés dès leur disponibilité. Enfin, d'une manière générale, ils doivent faire en sorte de suivre les meilleures pratiques en matière de sécurité, » a encore indiqué le vendeur. Le Livre blanc de Symantec comporte des recommandations générales de sécurité et d'autres, spécifiques à pcAnywhere, ainsi que des liens vers des pages Internet où les utilisateurs pourront trouver des instructions pour désactiver ou désinstaller le produit.

Plusieurs logiciels Symantec impactés

pcAnywhere est vendu comme programme autonome, mais il est également inclus avec d'autres produits de Symantec, notamment les versions 7.0 et suivantes de Altiris Client Management Suite, les versions 7.0 et suivantes de Altiris IT Management Suite et Altiris Deployment Solution avec Remote v7.1. « Selon notre analyse, les versions 12.0, 12.1 et 12.5 de pcAnywhere sont exposées au risque décrit, tout comme les versions antérieures, dont la mise à jour n'est plus assurée, » a déclaré Symantec dans son Livre blanc.

Un patch pour la version 12.5 de pcAnywhere a été livré dès mardi pour corriger deux failles de sécurité susceptibles d'être utilisées pour exécuter du code arbitraire ou usurper les privilèges d'administration. Ces deux failles avaient été signalées à Symantec en privé par les chercheurs en sécurité Tal Seltzer Tal et Edward Torkington.

« Nous avons prévu de livrer les autres correctifs pour pcAnywhere 12.0, pcAnywhere 12.1 et pcAnywhere 12.5, dans le courant de la semaine du 23 janvier, » a déclaré dans un blog Christine Ewing, directeur marketing produit pour le groupe Endpoint Management de Symantec. « Si besoin est, Symantec continuera à fournir d'autres correctifs, jusqu'à la sortie d'une nouvelle version de pcAnywhere dans laquelle toutes les vulnérabilités actuellement connues seront corrigées. »

(...)(26/01/2012 17:32:05)Le site du Parlement européen victime des Anonymous

La signature aujourd'hui du traité ACTA (Anti Couterfeiting Trade Agreement) par l'UE et 22 pays membres vient de faire au moins une victime : le site du Parlement européen. Ce dernier est inaccessible depuis le début de l'après-midi et la député européen, Françoise Castex, a indiqué sur son fil Twitter, « les services informatiques du Parlement viennent de confirmer qu'il s'agirait d'attaques externes coordonnées par #Anonymous Hackers ». Hier, le même groupe avait piraté le site modernisation.gouv.fr et on pouvait lire dans leur revendication : « Alors que l'innommable Trade agreement va être voté au parlement européen, Anonymous tient à rappeler au monde le goût de la liberté. »

Cet accord commercial en discussion secrète depuis 2007 entre plusieurs pays, dont les Européens et les Américains, comprend plusieurs volets pour prévenir des actes de contrefaçons matérielles et immatérielles. Les discussions sur ce projet ont été particulièrement vives entre le Parlement européen et la Commission européenne en charge de la négociation pour les pays membres. La balle est maintenant dans le camp de l'institution strasbourgeoise qui doit ratifier ACTA avant 2013. Avec le piratage du site du Parlement européen, les Anonymous leur ont adressé un message fort.

(...)

Les systèmes de téléconférence sont-ils assez sécurisés ?

Des chercheurs en sécurité ont réussi à s'introduire dans les réseaux de téléconférence de grandes entreprises et à manipuler les caméras vidéo pour espionner les réunions. H.D. Moore et Mike Tuchen ont rendu public leurs recherches réalisées pour le compte de l'entreprise de sécurité Rapid7. Ceux-ci expliquent la facilité avec laquelle des attaquants éventuels pourraient secrètement espionner des salles de réunion équipées de systèmes de conférence configurés pour recevoir des appels de n'importe qui par défaut. De leur côté, les vendeurs doivent trouver un juste équilibre entre sécurité et convivialité.

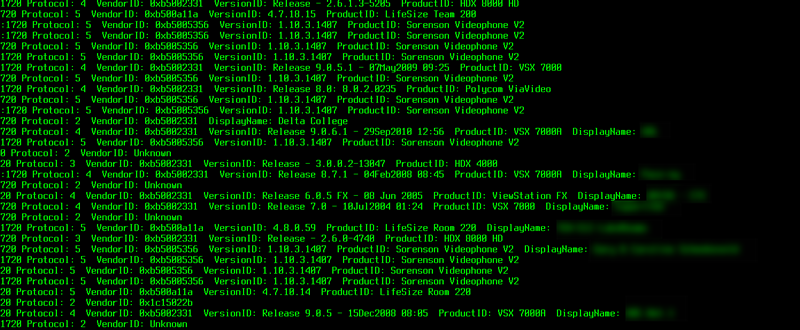

Le problème vient de la réponse automatique, une caractéristique que l'on trouve dans des produits de Cisco, Polycom et LifeSize. Cette fonction permet de connecter automatiquement des appels audio ou vidéo entrants. H.D Moore, directeur de la sécurité chez Rapid7, a écrit un programme capable de repérer les systèmes de téléconférence où cette fonction, qui présente un risque de sécurité majeur, a été activée par les administrateurs. En balayant 3% des réseaux adressables depuis l'Internet avec son programme (voir ci-dessous), le chercheur a trouvé 250 000 systèmes utilisant le protocole H.323, une spécification pour les appels audio et vidéo. Celui-ci affirme avoir trouvé plus de 5 000 entreprises avec des systèmes dont la réponse automatique était activée. Parmi les vendeurs de ces systèmes, il a listé Polycom, Cisco, LifeSize et Sony. « Au total, ces résultats permettent de penser qu'il y aurait près de 150 000 systèmes vulnérables, » a déclaré Rapid7.

Une vulnérabilité inquiétante pour les entreprises

Toujours selon l'entreprise de sécurité, une fois introduits dans une salle de conférence, les systèmes de vidéoconférence, même de premier prix, pourraient permettre à une personne de « lire un mot de passe à six chiffres sur un post-it situé à plus de 20 mètres de la caméra. » D'autre part, « dans un environnement silencieux, il a été possible d'entendre clairement les conversations dans le couloir par le biais des systèmes de visioconférence, » a écrit H.D Moore sur le blog de Rapid7. « Dans un autre test, il a été possible de surveiller le clavier d'un utilisateur et de voir avec précision le mot de passe qu'il avait tapé, en pointant simplement la caméra et en utilisant un zoom performant. » Cependant, le chercheur reconnaît que si toutes les fonctionnalités de sécurité des différents systèmes de téléconférence étaient activées, « personne ne serait capable d'utiliser ces produits pour passer un simple appel téléphonique » en raison de leur complexité, a-t-il déclaré dans une interview.

Souvent, les entreprises positionnent leurs systèmes de vidéoconférence en amont des firewalls pour faciliter leur usage. Mais cette solution pose de vrais problèmes de sécurité. Le déploiement des systèmes derrière un pare-feu peut être difficile, car les systèmes de téléconférence peuvent utiliser jusqu'à 30 protocoles différents pour gérer un appel. « Dans ce cas, il faut configurer le pare-feu pour permettre le passage des appels, » a expliqué le chercheur.

[[page]]

Selon Rapid7, Polycom, l'un des plus gros vendeurs de systèmes de téléconférence, livre la plupart de ses produits avec l'option de réponse automatique activée par défaut. Polycom explique qu'il recommande aux administrateurs de désactiver l'auto-réponse lors du déploiement d'un système à l'extérieur d'un firewall, faisant valoir que la plupart de ses systèmes étaient déployés derrière des pare-feu et fonctionnaient donc dans un environnement sécurisé. Selon Polycom, « les clients préfèrent avoir la fonction de réponse automatique activée, car celle-ci facilite la gestion à distance des systèmes de vidéoconférence par les administrateurs. » Cisco de son côté affirme ne pas avoir remarqué de nouvelles vulnérabilités logicielles dans ses produits de téléprésence. En ce qui concerne la réponse automatique, Cisco a déclaré que « sur tous les produits TelePresence, l'option doit être fixée par l'administrateur du réseau. »

LifeSize, une division de Logitech, a déclaré qu'elle livrait tous ses produits avec la réponse automatique désactivée par défaut. « Le déploiement sécurisé reste un défi pour les systèmes de visioconférence, et l'entreprise s'est engagée à simplifier le processus, » a-t-elle déclaré. Cette dernière a encore précisé qu'elle proposait un produit client-serveur NAT (Network Address Translation) sécurisé de traversée de pare-feu du nom de LifeSize Transit, qui permet aux administrateurs de configurer les systèmes de conférences derrière le firewall et d'appliquer un cryptage. La solution Connections de Lifesize, moins onéreuse, demande le téléchargement d'un programme sur l'ordinateur distant. Son service cloud permet de passer des appels cryptés derrière un pare-feu et offre un processus d'installation simple.

LifeSize essaye aussi de mieux informer ses clients. En début de semaine, le vendeur a lancé LifeSize Enablement Network. Il s'agit d'une série de clips vidéo de formation destinée à sensibiliser les clients sur ses produits. « Notre programme a été développé bien avant que les conclusions de Rapid7 ne soient connues, » a déclaré un porte-parole de LifeSize. Reste que dans l'ensemble, H.D Moore estime que les systèmes de téléconférence devraient être plus faciles à déployer et assurer la sécurité nécessaire, car, selon lui, ils « ne sont pas très bien compris par le personnel technique. »

(...)(25/01/2012 15:42:42)Les Anonymous s'acharnent contre les sites de l'Etat français

La France, par la voix du président de la République, a salué la fermeture par le FBI des sites de téléchargement et de streaming du groupe Megaupload. Le collectif de hackers Anonymous a très rapidement annoncé des représailles contre plusieurs sites Internet hexagonaux. La première victime a été le site de la présidence, Elysee.fr, où les pirates ont réussi vendredi dernier à placer leur slogan « We are legion ». Pendant le week-end, c'était au tour du site de Vivendi de tomber suivi par ceux des Ministères de la Justice et de la Défense. Hadopi n'a pas échappé aux attaques, même si pour les Anonymous, pirater le site de la Haute Autorité ne constitue pas une grande performance, car il l'a été à plusieurs reprises. Les attaques perpétrées par les Anonymous utilisent en général la méthode par déni de service par laquelle plusieurs milliers de connexions simultanées saturent les serveurs et les font tomber. Une autre méthode appelée défaçage, consiste à modifier le contenu de la page d'accueil du site.

Le dernier en date est le site modernisation.gouv.fr, comme le souligne nos confrères de Toulouse7.com, qui ont pu lire un message sur la page d'accueil qui indiquait : « La modernisation passe par la compréhension de la technologie. Anonymous se lève aujourd'hui contre la volonté du gouvernement français de tuer la liberté d'Internet ! Alors que l'innommable Trade agreement va être voté au parlement européen, Anonymous tient à rappeler au monde le goût de la liberté. La dernière attaque ignoble contre notre droit le plus sacré vient du gouvernement américain en collaboration avec la France. Rappelez-vous que vous n'êtes que nos employés, nous, citoyens, pouvons vous destituer à tout moment ». Le message a disparu, seule une annonce du site en maintenance est désormais visible sur la page d'accueil.

Attaques incontrôlables ou faux Anonymous ?

Il existe aussi parfois quelques dérapages dans les attaques. Ainsi, on peut citer le journal l'Express qui a vu son site piraté en réaction aux critiques formulées sur les Anonymous par son directeur de la publication, Christophe Barbier. Certains membres du groupe de pirates se sont empressés de se désolidariser de cette attaque indiquant que la presse était exclue de leurs cibles et que les attaques sont contraires à leur philosophie de défense de la liberté d'expression.

Les Anonymous ont aussi démenti, sur Twitter, les propos issus d'une vidéo diffusée sur YouTube (retirée depuis de la plateforme) promettant une offensive sur Facebook le 28 janvier prochain. Avec la multiplication de ses actions d'éclats, le groupe Anonymous est aujourd'hui confronté à son absence de structure formelle - on peut le comprendre quand il s'agit d'un collectif de hackers - et à une stratégie sans ligne politique vraiment claire.Les deux exemples précédents démontrent à la fois des dissensions au sein des Anonymous sur les cibles visées (avec une radicalisation de certains hacktivistes) ou alors la création d'un groupuscule bien décidé à décrédibiliser leurs actions. La suite des représailles donnera peut-être quelques éclaircissements.

Microsoft dévoile l'identité du créateur du botnet Kelihos

Microsoft a révélé le nom du créateur présumé de Kelihos, un botnet de spam qui avait abusé de Hotmail. Avant son démantèlement en septembre dernier au terme de l' « Opération b79 », le réseau de zombies envoyait jusqu'à 4 milliards de courriers indésirables chaque jour. Il tentait aussi de voler des données financières et de monter diverses escroqueries via le service de mails de Microsoft. Dans sa plainte déposée lundi, Microsoft a identifié l'homme comme étant Andreï N. Sabelnikov. Celui-ci est domicilié à Saint-Pétersbourg, et collabore en freelance avec une société de développement de logiciels.

D'après son cursus, il apparaît qu'il a travaillé comme ingénieur en logiciel et comme responsable de projets pour un éditeur de logiciels de sécurité informatique. La dénonciation publique par Microsoft pourrait accroître davantage la pression sur la Russie et obliger les autorités judiciaires à mettre plus d'entrain à enquêter sur les cybercriminels. D'autres entreprises semblent perdre patience face à la passivité de la Russie à lutter contre l'activité des cybercriminels qui agissent depuis son territoire.

De nombreuses souches en Russie

Début janvier, un chercheur en sécurité informatique, la firme Facebook et la société de sécurité Sophos ont accusé cinq personnes également domiciliées à Saint-Pétersbourg d'être responsables de la création, en 2008, du ver Koobface, pour infester le réseau social. Le FBI mène une enquête très active à ce sujet, mais celle-ci n'a été suivie d'aucune arrestation en Russie. Dans la plainte civile initiale que Microsoft avait déposé devant un Tribunal Fédéral Américain du District de Virginie contre Kehilos, le nom de Andreï N. Sabelnikov n'apparaissait pas. Dans la plainte initiale ne figuraient que les noms de Dominique Alexandre Piatti et de son entreprise dotFREE Group SRO, plus les 22 « John Does » qui désigne les personnes non identifiées et visées par la plainte contre X déposée par les avocats de Microsoft. La société d'Alexandre Piatti gérait un service d'enregistrement de nom de domaine dans l'espace .cz.cc, qui a servi à des opérateurs du réseau de zombies à mettre en place des hôtes pour leur infrastructure de contrôle. En octobre, Microsoft a abandonné sa plainte contre Alexandre Piatti après avoir établi que son entreprise n'avait pas collaboré avec les opérateurs du botnet Kelihos.

Richard Boscovich, avocat de la Digital Crimes Unit de Microsoft, a écrit, lundi, qu'au regard de «nouvelles preuves» et de la coopération avec dotFREE, ceux-ci ont « ajouté le nom d'une nouvelle personne dans l'action civile, qui pourrait être l'opérateur du botnet Kelihos. » Le botnet n'est plus fonctionnel, mais Richard Boscovich précise que des milliers d'ordinateurs sont encore infectés par le code malveillant. Il ajoute aussi que l'affaire «n'est pas terminée. » Microsoft, qui a déposé sa plainte au civil, réclame des dommages financiers. Mais les accusations contre Andreï Sabelnikov relèvent aussi des lois américaines sur la criminalité informatique. Cependant, il n'existe aucun précédent en matière d'extradition entre les deux pays, d'autant plus que l'article 61 de la Constitution Russe interdit toute extradition d'un de ses citoyens vers un autre pays.

(...)(23/01/2012 15:30:30)Le jailbreak de l'iPhone 4S et de l'iPad 2 enfin disponible

Il y a quelques semaines, le hacker français Pod2G avait annoncé comme imminent le lancement d'une version stable d'un outil de jailbreak permanent (untethered) de l'iPhone 4S et l'iPad 2. Plusieurs difficultés avaient été levées notamment celles liées à la puce A5 équipant les deux terminaux. Les pirates ont passé plusieurs mois à trouver une faille permettant d'installer des applications tierces sur le smartphone et la tablette. Les pirates soulignent qu'il devient de plus en plus difficile de débrider les terminaux d'Apple. La firme comble progressivement les différentes failles et améliorent la sécurité de ses produits.

La Chronic Dev Team a publié sur son blog GreenPois0n, le 21 janvier dernier, la solution baptisée Absinthe A5 disponible pour Windows et pour Mac. L'équipe de hackers explique que les terminaux doivent être sous iOS en version 5.0.1 pour qu'Absinthe puisse fonctionner. Il demande par ailleurs aux utilisateurs de ne surtout pas migrer sur la version 5.0.2 actuellement en bêta.

(...)

Journée de mobilisation pour la sécurité des enfants sur Internet

La 7e édition de la Journée mondiale pour un internet plus sûr (Safer Internet Day - SID) aura lieu le 7 février prochain. Les Français seront sensibilisés à un bon usage de l'internet, au travers d'ateliers et d'animations. Pour cette année, les organisateurs de cet événement annuel ont élaboré un guide pratique pour les parents, ainsi qu'une application iPhone, pour les aider à mieux gérer la connexion à internet de leurs enfants.

Un jeu interactif, Vinz, a été développé pour les 7-12 ans, afin de les sensibiliser aux différents dangers de l'internet, qui peuvent être aussi bien les rencontres en ligne que l'addiction. Le programme de la Journée mondiale pour un internet plus sûr est accessible sur le site dédié Internetsanscrainte.fr.

Attention aux faux sites Megaupload et aux dangers de phishing

Les personnes derrière Megaupload travaillent peut-être dur pour rendre leurs serveurs à nouveau accessibles. Mais ce ne sont pas les seuls : depuis vendredi, soit un jour à peine après la mise hors ligne de Megaupload par le FBI, des sites prétendant être la réincarnation du site de téléchargement illégal ont fait leur apparition sur le Net. « Pour l'instant, la plupart de ces imposteurs ressemblent à des sites de phishing, » a déclaré Don Bowman, CTO de Sandvine, un vendeur d'équipement pour le trafic Internet. Un seul site qui s'est identifié par une adresse IP, plutôt que par un nom, prétend être l'adresse du nouveau Megaupload. « Nous travaillons pour être à nouveau pleinement opérationnels », affirme la page du site.

Il est peu probable, cependant, qu'un site aussi populaire que Megaupload ait recours à une adresse IP unique. Parce que cela voudrait dire que chaque visiteur accédant au site arriverait sur le même serveur. « Avant sa fermeture, Megaupload drainait près de 1% du trafic en Amérique du Nord, soit autant que Facebook, » a déclaré le CTO de Sanvine. « Les fautes d'orthographe, comme celle visible sur un site qui met en garde les utilisateurs contre les « pishers », laissent aussi deviner que cette page est probablement fausse, » a ajouté Don Bowman. « Une technique pour tester si un site est vrai ou non consiste à entrer un faux mot de passe lorsque vous vous connectez, » a-t-il expliqué. « Si le site accepte le faux mot de passe, cela signifie que les hameçonneurs qui ont mis le site en place espèrent récupérer les identifiants réels des utilisateurs et leurs mots de passe, » a-t-il ajouté.

Un retour n'est pas exclu

Vendredi dernier, un des avocats de Megaupload a déclaré à Reuters que ses clients espéraient remettre le site en ligne. Les serveurs de la société sont probablement répartis à plusieurs endroits à travers le monde. En fonction des modalités adoptées pour la sauvegarde de données, si une ou deux juridictions dont dépendent les serveurs où sont stockées les données n'ont pas effectué de raid contre l'organisation, le site pourrait revenir bientôt en ligne, » a déclaré le CTO. Mais la relance du site dépend aussi des personnes disponibles et si elles sont prêtes à prendre un tel risque, » fait remarquer Don Bowman. « Tout dépend si ces collaborateurs sont accros aux recettes générées par le site ou s'ils préfèrent rester à distance, » a-t-il ajouté. Jeudi, les autorités fédérales ont fait savoir qu'elles avaient arrêté quatre personnes affiliées avec le site accusées de distribuer illégalement des contenus protégés par le droit d'auteur, et qu'elles avaient des mandats d'arrêt contre trois autres personnes. L'une d'elles pourrait essayer de vendre le site et son contenu à « un autre personnage malintentionné, lequel pourrait racheter les actifs et le faire fonctionner, » a déclaré Don Bowman. « C'est ce qui s'est passé avec The Pirate Bay ».

Certaines des personnes impatientes de voir le site de retour en ligne ne cherchent pas forcément à accéder illégalement à des contenus protégés. C'est le cas de Kyle Goodwin. Celui-ci anime le site OhioSportsNet qui diffuse les vidéos des évènements sportifs des écoles de Cleveland, Ohio. Les vidéastes qui filment les rencontres sportives pour le compte du site, les téléchargent ensuite sur MegaUpload qui leur sert de plateforme pour transférer leurs vidéos à l'animateur. Celui-ci les récupère pour les monter et les mettre en ligne sur son site internet. Celui-ci sauvegardait une version de ses films sur MegaUpload, et en conservait une autre sur un disque dur externe. Mais la semaine dernière, son disque a rendu l'âme. « Ce qui me rend vraiment dingue, c'est que je n'ai reçu aucun avertissement, aucune alerte, sinon je me serais dépêché de récupérer tout ce que j'avais mis sur leurs serveurs, » a-t-il dit. « Maintenant, j'ai perdu toutes mes vidéos. » Les utilisateurs qui n'enfreignent pas les lois du copyright comme Kyle Goodwin ne sont pas les seuls à avoir perdu quelque chose. « L'hébergeur qui louait son espace et sa bande passante va probablement perdre quelques dizaines de millions de dollars, » a déclaré Don Bowman. Selon lui, plus le temps passe, plus les chances de revoir Megaupload en ligne diminuent. « Soit ils reviennent très vite, soit il faudra les oublier et aller voir ailleurs, » a-t-il dit.

(...)(20/01/2012 16:27:35)Recap IT : Megaupload désintégré, Free Mobile soupçonné, Yahoo orphelin

La première semaine suivant les annonces de Free Mobile a été l'occasion de recenser les répliques des différents acteurs de la téléphonie mobile (MVNO et opérateurs traditionnels). Mais la contre-attaque s'est déroulée aussi sur le plan juridique avec plusieurs huissiers diligentés par des opérateurs pour constater le non-allumage du réseau de Free Mobile. Ce dernier a nié ces allégations, mais constate que le recrutement d'abonnés était en avance par rapport à ses prévisions. Certains analystes tablent sur 1 million très prochainement et essayent de savoir quels sont les opérateurs les plus impactés. Bouygues Telecom a annoncé que 25 000 de ses abonnés ont migré. Suite à la mise en place des contres offres tarifaires, Free Mobile affine ses réponses en ajustant certains de ses tarifs notamment à l'international.

Megaupload fermé et défendu

La bombe de la semaine a été lâchée jeudi aux Etats-Unis où le FBI a fermé le site Megaupload qui comprend plusieurs filiales de téléchargement et a procédé à l'arrestation de 4 personnes. Dans les 15 minutes qui ont suivi l'annonce, le groupe des Anonymous a riposté en attaquant plusieurs sites, dont le FBI et le Département de la Justice américain, mais aussi les sites des ayants droits et des majors du cinéma et de la musique. Cette opération suit également le mouvement de protestation de plusieurs sites Internet comme Wikimedia, Craiglist, Google contre les projets de loi SOPA et PIPA, qui veulent lutter contre le téléchargement illégal.

En matière de sécurité, il ne s'agit pas de la seule information. Oracle a présenté une liste de 78 correctifs dont 27 qui concernent MySQL. Nos confrères d'InfoWorld ont par ailleurs découvert une faille critique sur la solution Database de l'éditeur. Même les éditeurs de solutions de sécurité ne sont pas épargnés, McAfee a annoncé que son produit cloud antivirus avait été détourné pour envoyer des spams. Dans le classement des pertes de données, une filiale d'Amazon gagne ses lettres de noblesse en demandant à 24 millions de ses membres de changer leur identifiant et mot de passe.

Les acteurs IT plus riches en 2011

Petit coup de tonnerre dans la sphère des grands patrons de l'IT, avec l'annonce de la démission de Jerry Yang de son poste de Chief Yahoo. Le géant de l'Internet perd son co-fondateur et laisse le champ libre au CEO, Scott Thompson, pour choisir la meilleure stratégie pour l'avenir. De son côté, Salesforce.com a annoncé le recrutement de Vivek Kundra, ancien DSI du gouvernement américain. Il sera en charge des pays émergents. La fin de la semaine a été marquée aussi par une ribambelle de résultats financiers des acteurs de l'IT: IBM, Google, Microsoft, SAP. Si pour l'ensemble, 2011 a été une très bonne année, le 4ème trimestre 2011 a été plus timide.

Sur le plan technologique, Lotusphere 2012 d'IBM à Orlando a fait la part belle aux réseaux sociaux. Microsoft adapte System Center 2012 aux clouds privés. Amazon Web Services a lancé un service de base de données, DynamoDB, mais aussi une offre gratuite de VM sous Windows Server.

(...)

| < Les 10 documents précédents | Les 10 documents suivants > |